Miss Montage

Ehrenmitglied

- 21.550

Hier gibt es das nietnagelneue flashbare .zip-File von Jiayu Deutschland und dem Teufel,

mit dem alle Inhaber eines Handys mit MTK 6732/6752, KitKat 4.4.4 ihr Glück versuchen können.

Wichtig: Bitte macht vorher ein komplettes Nandroid-Backup und/oder legt eine Sicherungskopie der Originaldatei /system/lib/libstagefright.so an -> z.B. durch Umbenennen in libstagefright.so.bak

Hier noch eine Rückmeldung von bigrammy bei XDA-developers:

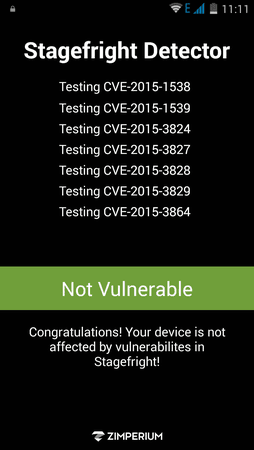

Update vom 16.8.: In den ersten Patches wurde eine Schwäche entdeckt (CVE2015-3864). Das neue Patch

wirkt auch dieser entgegen.

mit dem alle Inhaber eines Handys mit MTK 6732/6752, KitKat 4.4.4 ihr Glück versuchen können.

Wichtig: Bitte macht vorher ein komplettes Nandroid-Backup und/oder legt eine Sicherungskopie der Originaldatei /system/lib/libstagefright.so an -> z.B. durch Umbenennen in libstagefright.so.bak

Hier noch eine Rückmeldung von bigrammy bei XDA-developers:

Hi Miss Montage,

Not too sure about this one as I have not heard about this exploit I guess I need to catch up

The patch should be fine on the Hammer or any other mt6752/32 SoC running KitKat 4.4.4

If you trust the source of the libstagefright.so 100% and it worked on your Phone then go ahead and share the info.

Obviously tell people to make a copy/backup of their stock libstagefright.so first just in case anyone should encounter any problems.

Regards bigrammy.

Update vom 16.8.: In den ersten Patches wurde eine Schwäche entdeckt (CVE2015-3864). Das neue Patch

wirkt auch dieser entgegen.

Anhänge

Zuletzt bearbeitet: