M

Mimm

Gast

Dieser Thread soll als Vergleich und Kontrast zu dem Reolink Testbericht gelten.

Vor einiger Zeit hatte ich mich ein System bestehend aus drei Reolink Eco Outdoor Kameras zugelegt und meine Erfahrungen dazu in dem entsprechenden Thread beschrieben. Das System ist relativ hochpreisig und von daher wollte ich mal aus Interesse sehen, was man so an Funktionaliät am unteren Ende der Preisspanne bekommt.

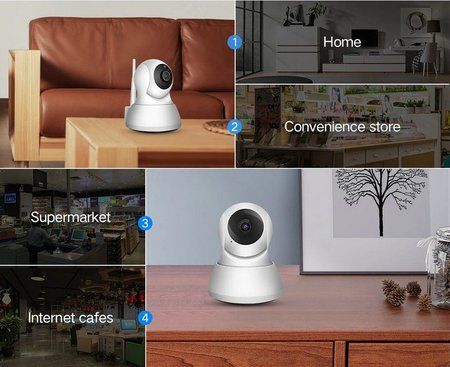

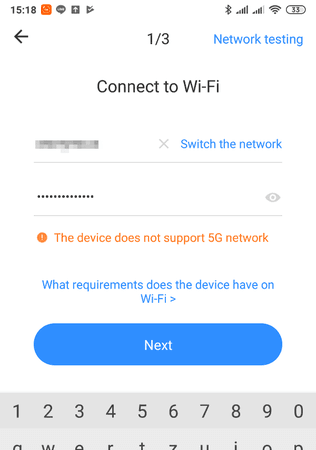

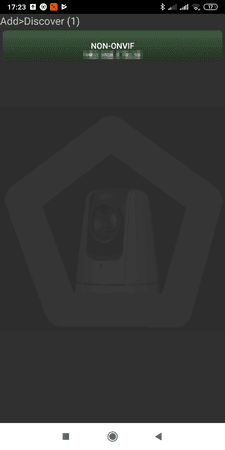

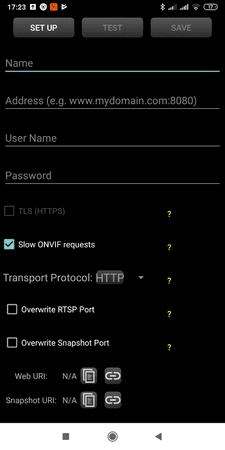

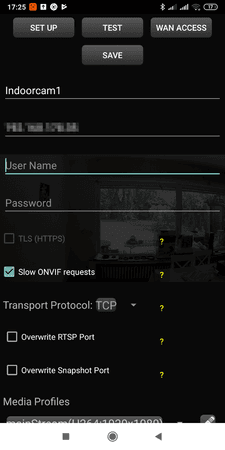

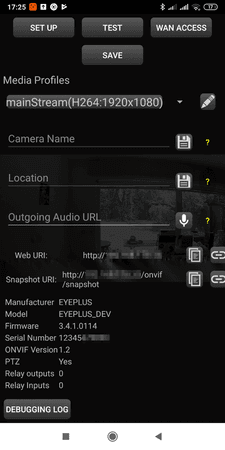

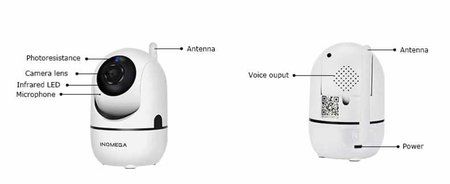

Dazu habe ich mir zwei sehr günstige Indoor WLAN IP Überwachungskameras bestellt, beide mit PTZ Funktion (also per App und/oder automatisch schwenkbar) und sog. ONVIF Schnittstelle, was eigentlich die Anbindung an Dritt-Apps ermöglichen sollte, so dass ich nicht mehr von den Hersteller-Apps, die mit der Kamera kommen, angewiesen bin. Diese Hersteller-Apps scheinen nämlich oft mit Werbung für Cloud-Dienste der jeweiligen Hersteller zu nerven. Und gerade so einen Cloud-Dienst möchte ich vermeiden, weil ich die Kameras mit SD-Karte autonom betreiben möchte. Weitere Kriterien bei der Auswahl der Kameras waren ein Sensor mit 1080P Auflösung (um einen direkten Vergleich der Bildqualität der billigen Kameras und der qualitativ hochwertigen Reolink Kamera zu bekommen) sowie eine Stromversorgung über einen (Micro-)USB Anschluß, denn es gibt auch viele Modelle, die über Cinch mit Strom versorgt werden.

Das Angebot an sehr günstigen IP-Kameras ist riesengroß, ich habe nur auf Ebay und AliExpress gesucht und habe auch dort unüberschaubar viele Angebote für unter 20 Euro gefunden. Modelle mit 720P Auflösung gibt es sogar ab ca. 14 Euro.

Die beiden Modelle, für die ich mich entschieden habe sind dieses Modell mit dem Anbieternamen "SDETER" für ca. 17 Euro inkl. Versand aus China, von AliExpress, sowie dieses namenlose Modell von Ebay für 19 Euro inkl. Versand aus Deutschland.

Auffällig ist, dass viele der Angebote das äußerlich gleiche Kameramodel beinhalten, jedoch unter verschiedenen Anbieternamen. Es scheint also wirklich so zu sein, dass diese Kameras zumeist OEM-Massenprodukte sind, welche die Händler, wenn überhaupt, nur mit ihrem eigenen Namen versehen.

Von daher habe ich bewußt zwei verschiedene Konstruktionen gewählt.

Die bereits bauartbedingten Unterschiede dieser IP Indoor Kameras zum Reolink System liegen auf der Hand und man kann sie bereits erkennen, ohne überhaupt eine dieser Indoor Kameras in der Hand zu halten: Zum ersten benötigen die Indoor Kameras eine konstante externe Stromversorgung, einen eingebauten Akku haben sie nicht. Zum anderen sind diese Kameras natürlich nicht wetterfest, das heißt, sie sind ausschließlich zum Indoor Betrieb bestimmt. Diese beiden Punkte allein machen schon einen Teil des Preisunterschiedes aus. Es gibt zwar auch viele billige OEM Outdoor Kameras, meist mit Ethernetanschluß und oft mit PoE Funktion (also mit der Stromversorgung über das Ethernet). Diese Kameras habe ich nicht berücksichtigt in meiner Auswahl.

Auch wenn ich in dem Reolink-Thread den Sicherheitsaspekt außen vor gelassen hatte, so kann man das bei den sehr günstigen OEM Kameras leider nicht vernachlässigen.

Als Lesetipp gebe ich daher hier drei Links an:

1) über das Mirai-IoT-Botnetz: IP-Kamera nach 98 Sekunden mit Malware infiziert.

Der Artikel ist bereits von 2016.

2) Offen wie ein Scheunentor: Millionen Überwachungskameras im Netz angreifbar

3) Millionen Xiongmai-Überwachungskameras durch Cloud-Feature unsicher (XMEye P2P Coud)

Und so kann ein Angreifer im schlimmsten Fall entweder die Kamera mit IoT-Trojanern infizieren, oder Zugriff auf die Feeds der Kamera bekommen.

Und gerade bei den billigsten OEM IP Kameras, wie die beiden Modelle, die ich hier in diesem Thread vorstellen werde, ist es sehr wahrscheinlich, dass sie ihre Technologie von Xiongmai beziehen. Die letzten beiden Artikel sind mittlerweile ein Jahr alt und es ist fraglich, ob der Hersteller in der Zeit seine Sicherheit verbessert hat.

Daher sind hier zusammenfassend die Kernaussagen der beiden letztgeannten Artikel hinsichtlich der Sicherheit vieler der OEM Kameras zitiert:

Mehrere Millionen Überwachungskameras und digitale Video-Recorder sind mit nicht zu ändernden Standard-Passwörtern versehen und auf einfachem Wege aus dem Internet ausfindig zu machen. Die Geräte, die unter den Markennamen der verschiedensten Hersteller verkauft werden, enthalten Hardware des chinesischen Herstellers Xiongmai.

Angreifer können sie aus der Ferne kapern, Videos anschauen oder manipulieren sowie Schadcode auf den Geräten ausführen.

Die Sicherheitsfirma SEC Consult, welche die Lücken entdeckt hat, vermutet mehr als 1,3 Millionen verwundbare Systeme alleine in Deutschland. In China gibt es demnach mehr als 5,4 Millionen unsichere Kameras und Festplatten-Recorder mit Xiongmai-Technik.

Die verwundbaren Geräte sind laut SEC Consult über einen Cloud-Dienst namens XMEye verbunden, der es den Anwendern der Kameras und Recorder erlaubt, aus dem Internet auf Videoaufnahmen zuzugreifen und die Geräte umzukonfigurieren.

Die Forscher wurden beim Versuch, Zehntausende Anfragen an die Xiongmai-Server von einer einzigen IP-Adresse zu senden, auch in keiner Weise gestört. Das deutet darauf hin, dass Xiongmai seine Server nicht oder nur ungenügend gegen solche Scans geschützt hat.

Mit etwas Glück kann er sich auf dem Gerät mit dem Benutzernamen admin ohne Passwort einloggen – das ist die Standard-Konfiguration der Geräte ab Werk.

Hat der Besitzer der Kamera das Admin-Passwort geändert, kann der Angreifer auf den Benutzer default zugreifen. Dieses Konto wird in der Dokumentation der Geräte nicht erwähnt und das Passwort ist nicht abänderbar; es ist immer der Name des Kontos rückwärts. Hierbei handelt es sich wohl um eine Hintertür des Herstellers Xiongmai.

Die Funktion „XMEye P2P Cloud“ ist bei Xiongmai-Geräten standardmäßig aktiviert und nutzt ein proprietäres Protokoll, mit dem Benutzer aus der Ferne auf ihre IP-Kameras oder Netzwerkvideorekorder/DVRs zugreifen können.

Alle Daten werden über Cloud-Server übertragen und der Cloud-Provider erhält Zugriff auf diese (z. B. auch die Video-Streams).

Das Standardpasswort des Admin-Benutzers (Benutzername „admin“) ist leer. Benutzer werden im Zuge der Inbetriebnahme leider nicht aufgefordert, ein Kennwort festzulegen. Daher ist es wahrscheinlich, dass eine große Anzahl von Geräten weiterhin über diese Standardanmeldeinformationen erreichbar ist.

Neben dem Administrator gibt es standardmäßig einen nicht dokumentierten Benutzer mit dem Namen „default“. Das Passwort dieses Benutzers ist „tluafed“ (default in umgekehrter Zeichenfolge). Wir haben festgestellt, dass dieser Benutzer dazu verwendet werden kann, sich über die XMEye-Cloud bei einem Gerät anzumelden.

Da die Firmware-Updates nicht signiert sind, ist es möglich, ein solches auf Dateisystemebene zu verändern und bösartigen Code zu ergänzen. ... Da eine auf diese Weise eingespielte Malware im Flash-Speicher des Gerätes abgelegt wird, kann sie selbst durch einen Neustart des Gerätes nicht mehr entfernt werden.

Der Verlauf der Kommunikation mit Xiongmai hat deutlich gemacht, dass IT-Security offensichtlich nicht weit oben auf der Prioritätenliste des Herstellers zu stehen scheint.

Unsere Empfehlung ist daher, jegliche Xiongmai-Produkte und OEM-Varianten davon nicht mehr einzusetzen. Bitte seien Sie sich bewusst, dass es unter Umständen schwierig sein kann, ein Gerät als Xiongmai zu identifizieren.

In den beiden letztgenannten Links befindet sich auch eine Liste von über 100 Herstellern / Anbieter von Kameras, die Xiongmai-Technik nutzen. Die Liste ist jedoch mit Sicherheit nicht vollständig:

9Trading, Abowone, AHWVSE, ANRAN, ASECAM, Autoeye, AZISHN, A-ZONE, BESDER/BESDERSEC, BESSKY, Bestmo, BFMore, BOAVISION, BULWARK, CANAVIS, CWH, DAGRO, datocctv, DEFEWAY, digoo, DiySecurityCameraWorld, DONPHIA, ENKLOV, ESAMACT, ESCAM, EVTEVISION, Fayele, FLOUREON , Funi, GADINAN, GARUNK, HAMROL, HAMROLTE, Highfly, Hiseeu, HISVISION, HMQC, IHOMEGUARD, ISSEUSEE, iTooner, JENNOV, Jooan, Jshida, JUESENWDM, JUFENG, JZTEK, KERUI, KKMOON, KONLEN, Kopda, Lenyes, LESHP, LEVCOECAM, LINGSEE, LOOSAFE, MIEBUL, MISECU, Nextrend, OEM, OLOEY, OUERTECH, QNTSQ, SACAM, SANNCE, SANSCO, SecTec, Shell film, Sifvision / sifsecurityvision, smar, SMTSEC, SSICON, SUNBA, Sunivision, Susikum, TECBOX, Techage, Techege, TianAnXun, TMEZON, TVPSii, Unique Vision, unitoptek, USAFEQLO, VOLDRELI, Westmile, Westshine, Wistino, Witrue, WNK Security Technology, WOFEA, WOSHIJIA, WUSONLUSAN, XIAO MA, XinAnX, xloongx, YiiSPO, YUCHENG, YUNSYE, zclever, zilnk, ZJUXIN, zmodo, ZRHUNTER

Dessen ungeachtet und trotz der gegebenen Zitate ist insbesondere das Lesen des dritten Artikels von SEC-Consult sehr empfehlenswert, weil dort noch viel mehr detaillierte Informationen gegeben werden und z.B. auch die rechtliche Seite (DSGVO und Server-Standorte) betrachtet wird.

Diese Sicherheitsbedenken im Kopf, habe ich dennoch beide Geräte bestellt, um zu sehen, wie sie in ihrer Funktionalität verhalten.

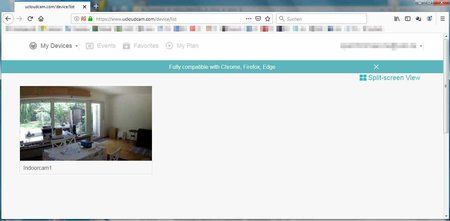

Das erste Modell (das von Ebay) wird wahrscheinlich Anfang der nächsten Woche ankommen, und von daher werde ich dieses Modell vermutlich zuerst vorstellen. Es ist identisch mit einer der am meisten verkauften IP Kameras auf AliExpress (fast 8000 Reviews und über 16000 Bestellungen). Dazu kommen unzählige andere Handelsnamen, unter denen dasselbe Model ebenfalls angeboten wird.

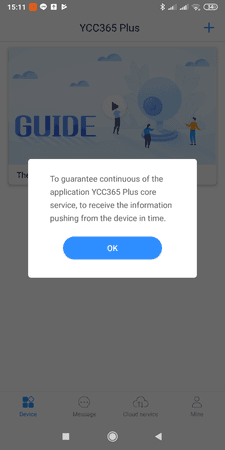

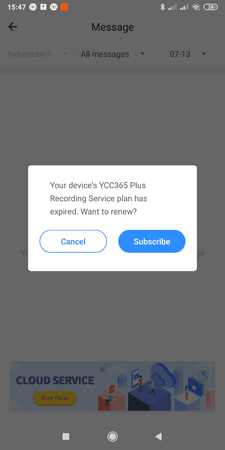

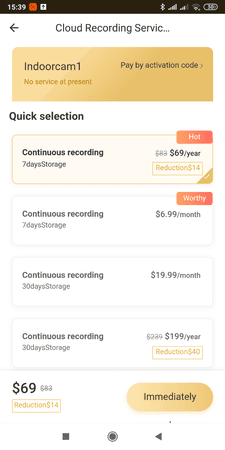

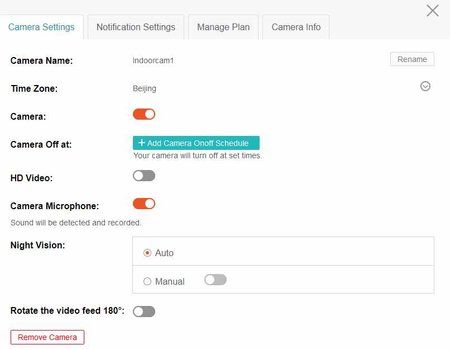

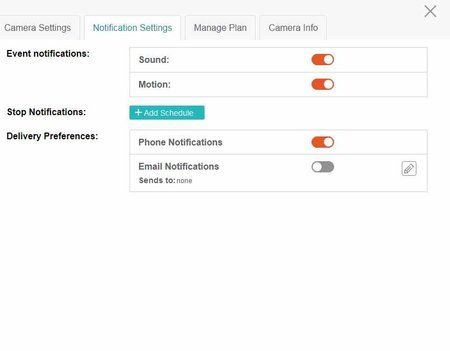

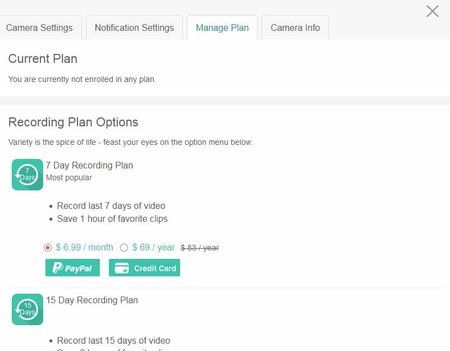

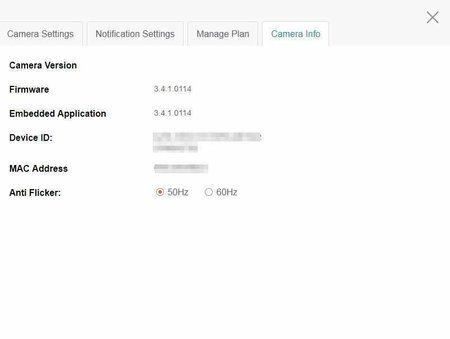

Wie die meisten dieser Billig-Kameras, ist die Kamera selbst eher ein "Honeypot" - man soll die Kamera möglichst günstig kaufen, der Hersteller hofft dann jedoch darauf, dass der Besitzer ein Abonnement für den dazu gehörenden Cloud Service abschließt. Dementsprechend werden die "Vorteile" des Cloudservices etliche Male in der Artikelbeschreibung hervorgehoben.

Dasselbe passiert dann möglicherweise zusätzlich auch noch ständig in der App - da kann es schon schwer werden, davon nicht beeinflusst zu werden.

Eher nebensächlich wird nur am Rande erwähnt, dass man die Kamera auch ohne den Cloud-Dienst nur mit Micro-SD-Karte betreiben kann.

Die zweite Kamera wurde bei AliExpress bestellt, aber es gibt sie in dieser Bauform auch von unzähligen Anbietern auf AliExpress, und auch wenn dieser Anbieter "SDETER" nicht auf der o.g. Liste steht, so habe ich die identische Kamera bei anderen Anbietern gesehen, die sehr wohl auf der Liste stehen, z.B. von "SANNCE".

Auch dieses Kameramodell ist eines der am meisten verkauften IP Kameramodelle auf AliExpress, mit vielen Tausend Bestellungen von den unterschiedlichsten Anbietern und unter den unterschiedlichsten Namen, oder eben namenlos.

Davon abgesehen ist der allgemeine Funktionsumfang all dieser günstigen Kameras sehr beeindruckend angesichts des geringen Preises.

Wie bereits geschrieben, habe ich mich nur auf Modelle mit 1080P Auflösung beschränkt.

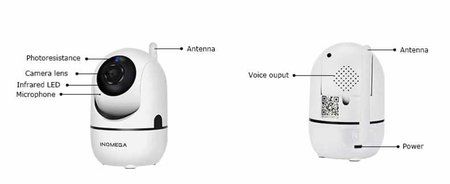

Desweiteren haben diese Kameras alle u.a.

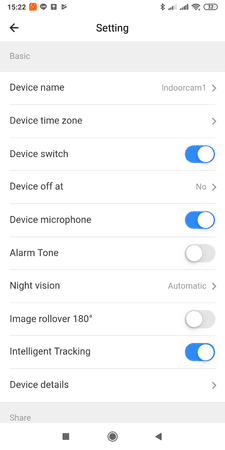

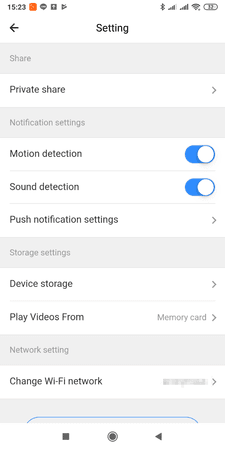

- 2 Wege Audio Verbindung

- PTZ, d.h. man kann die Linse horizontal (meist um fast die gesamten 360 Grad) und vertikal (oft bis ca. 90 Grad) drehen. Das funktioniert manuell über die App-Steuerung als auch automatisch, z.B. wenn die Kamera ein sich bewegendes Objekt verfolgt.

- Nachtsicht durch IR LEDs

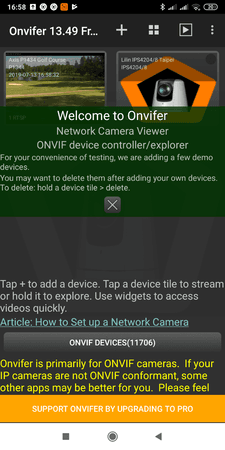

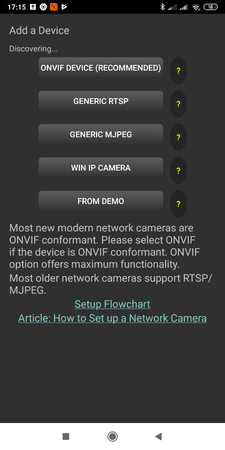

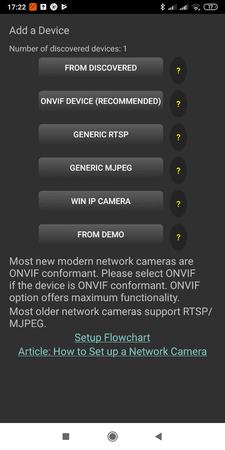

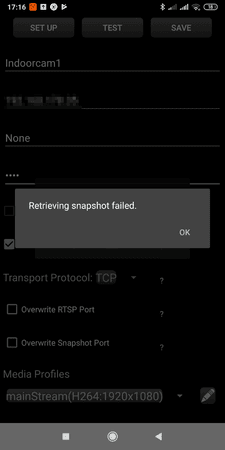

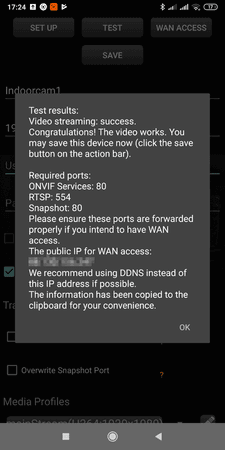

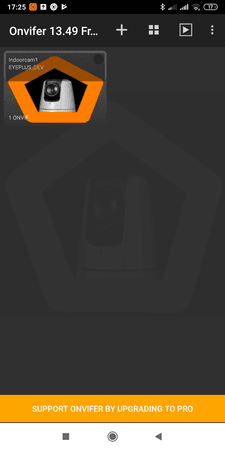

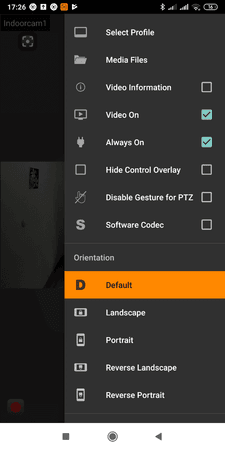

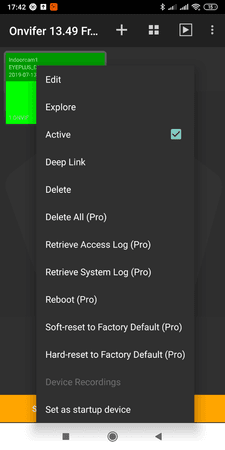

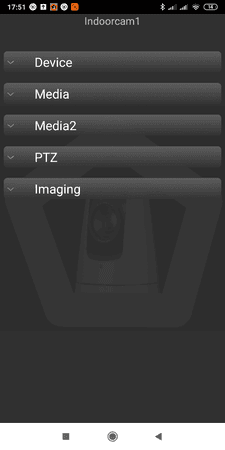

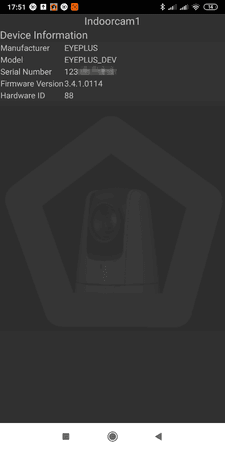

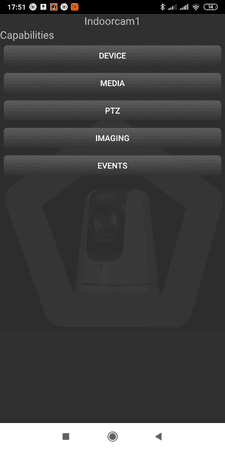

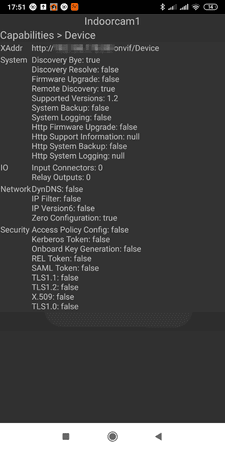

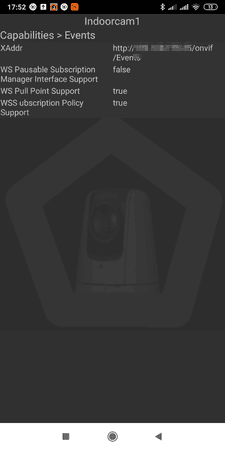

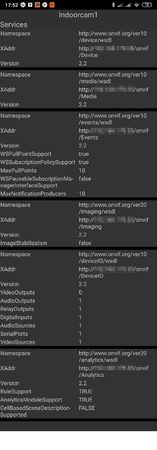

- ONVIF Unterstützung, d.h. sie unterstützen einen globalen Standard für die Netzwerk-Video Schnittstelle (ONVIF Informationen hier)

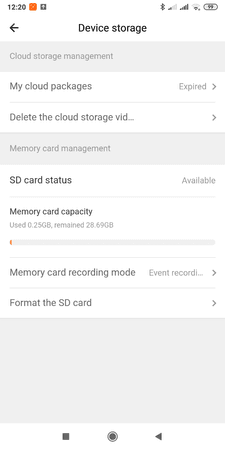

- Micro-SD-Karten-Aufzeichnung

- Bewegungsdetektion, d.h. Aufzeichnung nur bei Bewegngen.

- Stromversorgung über einen Standard USB-Charger.

Der Lieferumfang enthält

- IP-Kamera

- EU Netzteil

- Befestigungsschrauben und -Dübel

- Benutzerhandbuch (Englisch)

Die Nachteile des Systems, wenn man sich bewußt gegen den Cloud-Service entscheidet, liegen ebenfalls auf der Hand:

Wenn das WLAN Netz ausfällt oder ein Einbrecher die Kamera zerstört oder einfach nur den Stromstecker zieht, dann ist jede Videoinformation weg, die nicht vorher extern gesichert wurde.

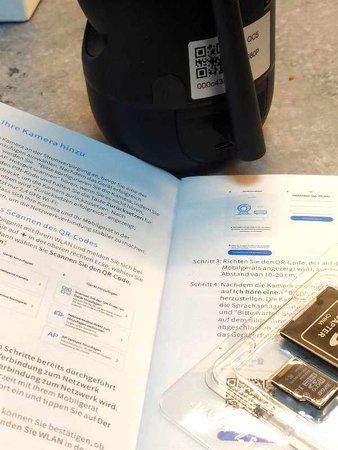

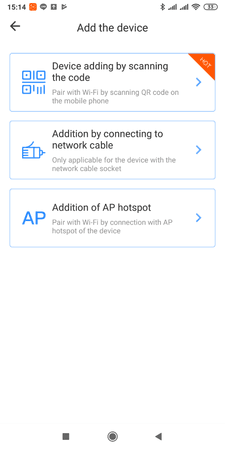

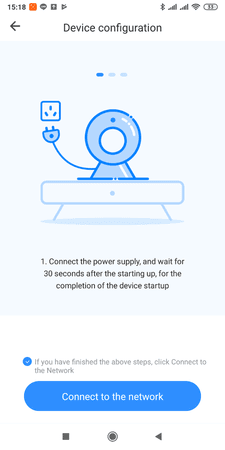

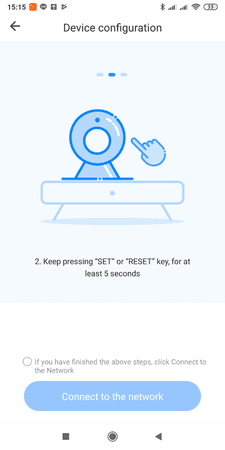

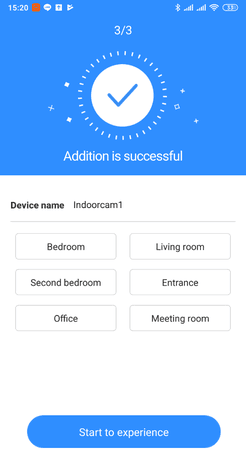

Die Inbetriebnahme der Kameras scheint gar nicht mal so anders zu sein, als ich es von den Reolink Kameras her kenne. Im Gegenteil, es scheint wie bei Reolink ein denkbar einfacher Prozess zu sein, wenn man den Artikelbeschreibungen Glauben schenken darf. Hier hat man scheinbar sogar noch mehr Handshake Möglichkeiten zwischen App und Kamera zur Verfügung. Während bei Reolink ein QR-Code an der Kamera und in der App zum gegenseitigen Binding verwendet wird, kann man es bei den Billig-Kameras zum Teil scheinbar auch auf App-Seite alternativ mit einem akustischen Signal machen, den die Kamera erkennen muss.

Prinzipiell besteht der Prozess aus drei Schritten, die ich hier aus der Artikelbeschreibung kopiert habe:

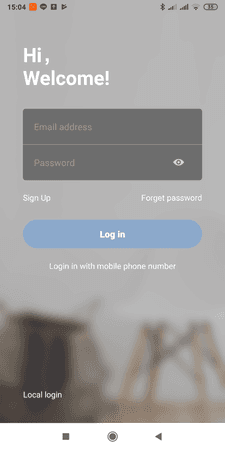

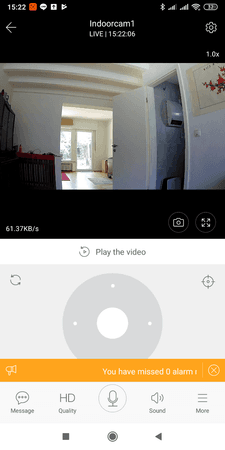

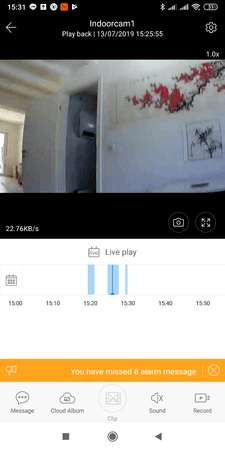

1. Download and Install the App "YCC365" (im Falle der Ebay-Kamera)

2. Open your APP "YCC365", register a new account or log in your old account

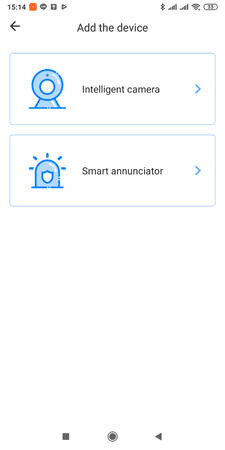

3. Add the camera device (You can choose four ways to add your camera)

Die Details dieser Kopplung werde ich, wie alle anderen Erfahrungen auch, in diesem Thread beschreiben, sowie die Kameras bei mir eingetroffen sind und ich Gelegenheit hatte, sie auszubrobieren. Das wird im Falle der ersten Kamera vermutlich am nächsten Wochenende sein. Wann die zweite Kamera eintreffen wird, weiß ich nicht, da das Tracking über AliExpress noch sehr vage ist.

Von daher sehe ich diesen ersten Beitrag als Einführung in das Thema und in die Sicherheit dieser namenlosen OEM IP Kameras an, um Bewußtsein für die möglichen Sicherheitsgefahren zu wecken, und werde diesen Thread fortsetzen, sowie ich die erste Kamera eingetroffen ist und ich sie ausprobiert habe.

Vor einiger Zeit hatte ich mich ein System bestehend aus drei Reolink Eco Outdoor Kameras zugelegt und meine Erfahrungen dazu in dem entsprechenden Thread beschrieben. Das System ist relativ hochpreisig und von daher wollte ich mal aus Interesse sehen, was man so an Funktionaliät am unteren Ende der Preisspanne bekommt.

Dazu habe ich mir zwei sehr günstige Indoor WLAN IP Überwachungskameras bestellt, beide mit PTZ Funktion (also per App und/oder automatisch schwenkbar) und sog. ONVIF Schnittstelle, was eigentlich die Anbindung an Dritt-Apps ermöglichen sollte, so dass ich nicht mehr von den Hersteller-Apps, die mit der Kamera kommen, angewiesen bin. Diese Hersteller-Apps scheinen nämlich oft mit Werbung für Cloud-Dienste der jeweiligen Hersteller zu nerven. Und gerade so einen Cloud-Dienst möchte ich vermeiden, weil ich die Kameras mit SD-Karte autonom betreiben möchte. Weitere Kriterien bei der Auswahl der Kameras waren ein Sensor mit 1080P Auflösung (um einen direkten Vergleich der Bildqualität der billigen Kameras und der qualitativ hochwertigen Reolink Kamera zu bekommen) sowie eine Stromversorgung über einen (Micro-)USB Anschluß, denn es gibt auch viele Modelle, die über Cinch mit Strom versorgt werden.

Das Angebot an sehr günstigen IP-Kameras ist riesengroß, ich habe nur auf Ebay und AliExpress gesucht und habe auch dort unüberschaubar viele Angebote für unter 20 Euro gefunden. Modelle mit 720P Auflösung gibt es sogar ab ca. 14 Euro.

Die beiden Modelle, für die ich mich entschieden habe sind dieses Modell mit dem Anbieternamen "SDETER" für ca. 17 Euro inkl. Versand aus China, von AliExpress, sowie dieses namenlose Modell von Ebay für 19 Euro inkl. Versand aus Deutschland.

Auffällig ist, dass viele der Angebote das äußerlich gleiche Kameramodel beinhalten, jedoch unter verschiedenen Anbieternamen. Es scheint also wirklich so zu sein, dass diese Kameras zumeist OEM-Massenprodukte sind, welche die Händler, wenn überhaupt, nur mit ihrem eigenen Namen versehen.

Von daher habe ich bewußt zwei verschiedene Konstruktionen gewählt.

Die bereits bauartbedingten Unterschiede dieser IP Indoor Kameras zum Reolink System liegen auf der Hand und man kann sie bereits erkennen, ohne überhaupt eine dieser Indoor Kameras in der Hand zu halten: Zum ersten benötigen die Indoor Kameras eine konstante externe Stromversorgung, einen eingebauten Akku haben sie nicht. Zum anderen sind diese Kameras natürlich nicht wetterfest, das heißt, sie sind ausschließlich zum Indoor Betrieb bestimmt. Diese beiden Punkte allein machen schon einen Teil des Preisunterschiedes aus. Es gibt zwar auch viele billige OEM Outdoor Kameras, meist mit Ethernetanschluß und oft mit PoE Funktion (also mit der Stromversorgung über das Ethernet). Diese Kameras habe ich nicht berücksichtigt in meiner Auswahl.

Auch wenn ich in dem Reolink-Thread den Sicherheitsaspekt außen vor gelassen hatte, so kann man das bei den sehr günstigen OEM Kameras leider nicht vernachlässigen.

Als Lesetipp gebe ich daher hier drei Links an:

1) über das Mirai-IoT-Botnetz: IP-Kamera nach 98 Sekunden mit Malware infiziert.

Der Artikel ist bereits von 2016.

2) Offen wie ein Scheunentor: Millionen Überwachungskameras im Netz angreifbar

3) Millionen Xiongmai-Überwachungskameras durch Cloud-Feature unsicher (XMEye P2P Coud)

Und so kann ein Angreifer im schlimmsten Fall entweder die Kamera mit IoT-Trojanern infizieren, oder Zugriff auf die Feeds der Kamera bekommen.

Und gerade bei den billigsten OEM IP Kameras, wie die beiden Modelle, die ich hier in diesem Thread vorstellen werde, ist es sehr wahrscheinlich, dass sie ihre Technologie von Xiongmai beziehen. Die letzten beiden Artikel sind mittlerweile ein Jahr alt und es ist fraglich, ob der Hersteller in der Zeit seine Sicherheit verbessert hat.

Daher sind hier zusammenfassend die Kernaussagen der beiden letztgeannten Artikel hinsichtlich der Sicherheit vieler der OEM Kameras zitiert:

Mehrere Millionen Überwachungskameras und digitale Video-Recorder sind mit nicht zu ändernden Standard-Passwörtern versehen und auf einfachem Wege aus dem Internet ausfindig zu machen. Die Geräte, die unter den Markennamen der verschiedensten Hersteller verkauft werden, enthalten Hardware des chinesischen Herstellers Xiongmai.

Angreifer können sie aus der Ferne kapern, Videos anschauen oder manipulieren sowie Schadcode auf den Geräten ausführen.

Die Sicherheitsfirma SEC Consult, welche die Lücken entdeckt hat, vermutet mehr als 1,3 Millionen verwundbare Systeme alleine in Deutschland. In China gibt es demnach mehr als 5,4 Millionen unsichere Kameras und Festplatten-Recorder mit Xiongmai-Technik.

Die verwundbaren Geräte sind laut SEC Consult über einen Cloud-Dienst namens XMEye verbunden, der es den Anwendern der Kameras und Recorder erlaubt, aus dem Internet auf Videoaufnahmen zuzugreifen und die Geräte umzukonfigurieren.

Die Forscher wurden beim Versuch, Zehntausende Anfragen an die Xiongmai-Server von einer einzigen IP-Adresse zu senden, auch in keiner Weise gestört. Das deutet darauf hin, dass Xiongmai seine Server nicht oder nur ungenügend gegen solche Scans geschützt hat.

Mit etwas Glück kann er sich auf dem Gerät mit dem Benutzernamen admin ohne Passwort einloggen – das ist die Standard-Konfiguration der Geräte ab Werk.

Hat der Besitzer der Kamera das Admin-Passwort geändert, kann der Angreifer auf den Benutzer default zugreifen. Dieses Konto wird in der Dokumentation der Geräte nicht erwähnt und das Passwort ist nicht abänderbar; es ist immer der Name des Kontos rückwärts. Hierbei handelt es sich wohl um eine Hintertür des Herstellers Xiongmai.

Die Funktion „XMEye P2P Cloud“ ist bei Xiongmai-Geräten standardmäßig aktiviert und nutzt ein proprietäres Protokoll, mit dem Benutzer aus der Ferne auf ihre IP-Kameras oder Netzwerkvideorekorder/DVRs zugreifen können.

Alle Daten werden über Cloud-Server übertragen und der Cloud-Provider erhält Zugriff auf diese (z. B. auch die Video-Streams).

Das Standardpasswort des Admin-Benutzers (Benutzername „admin“) ist leer. Benutzer werden im Zuge der Inbetriebnahme leider nicht aufgefordert, ein Kennwort festzulegen. Daher ist es wahrscheinlich, dass eine große Anzahl von Geräten weiterhin über diese Standardanmeldeinformationen erreichbar ist.

Neben dem Administrator gibt es standardmäßig einen nicht dokumentierten Benutzer mit dem Namen „default“. Das Passwort dieses Benutzers ist „tluafed“ (default in umgekehrter Zeichenfolge). Wir haben festgestellt, dass dieser Benutzer dazu verwendet werden kann, sich über die XMEye-Cloud bei einem Gerät anzumelden.

Da die Firmware-Updates nicht signiert sind, ist es möglich, ein solches auf Dateisystemebene zu verändern und bösartigen Code zu ergänzen. ... Da eine auf diese Weise eingespielte Malware im Flash-Speicher des Gerätes abgelegt wird, kann sie selbst durch einen Neustart des Gerätes nicht mehr entfernt werden.

Der Verlauf der Kommunikation mit Xiongmai hat deutlich gemacht, dass IT-Security offensichtlich nicht weit oben auf der Prioritätenliste des Herstellers zu stehen scheint.

Unsere Empfehlung ist daher, jegliche Xiongmai-Produkte und OEM-Varianten davon nicht mehr einzusetzen. Bitte seien Sie sich bewusst, dass es unter Umständen schwierig sein kann, ein Gerät als Xiongmai zu identifizieren.

In den beiden letztgenannten Links befindet sich auch eine Liste von über 100 Herstellern / Anbieter von Kameras, die Xiongmai-Technik nutzen. Die Liste ist jedoch mit Sicherheit nicht vollständig:

9Trading, Abowone, AHWVSE, ANRAN, ASECAM, Autoeye, AZISHN, A-ZONE, BESDER/BESDERSEC, BESSKY, Bestmo, BFMore, BOAVISION, BULWARK, CANAVIS, CWH, DAGRO, datocctv, DEFEWAY, digoo, DiySecurityCameraWorld, DONPHIA, ENKLOV, ESAMACT, ESCAM, EVTEVISION, Fayele, FLOUREON , Funi, GADINAN, GARUNK, HAMROL, HAMROLTE, Highfly, Hiseeu, HISVISION, HMQC, IHOMEGUARD, ISSEUSEE, iTooner, JENNOV, Jooan, Jshida, JUESENWDM, JUFENG, JZTEK, KERUI, KKMOON, KONLEN, Kopda, Lenyes, LESHP, LEVCOECAM, LINGSEE, LOOSAFE, MIEBUL, MISECU, Nextrend, OEM, OLOEY, OUERTECH, QNTSQ, SACAM, SANNCE, SANSCO, SecTec, Shell film, Sifvision / sifsecurityvision, smar, SMTSEC, SSICON, SUNBA, Sunivision, Susikum, TECBOX, Techage, Techege, TianAnXun, TMEZON, TVPSii, Unique Vision, unitoptek, USAFEQLO, VOLDRELI, Westmile, Westshine, Wistino, Witrue, WNK Security Technology, WOFEA, WOSHIJIA, WUSONLUSAN, XIAO MA, XinAnX, xloongx, YiiSPO, YUCHENG, YUNSYE, zclever, zilnk, ZJUXIN, zmodo, ZRHUNTER

Dessen ungeachtet und trotz der gegebenen Zitate ist insbesondere das Lesen des dritten Artikels von SEC-Consult sehr empfehlenswert, weil dort noch viel mehr detaillierte Informationen gegeben werden und z.B. auch die rechtliche Seite (DSGVO und Server-Standorte) betrachtet wird.

Diese Sicherheitsbedenken im Kopf, habe ich dennoch beide Geräte bestellt, um zu sehen, wie sie in ihrer Funktionalität verhalten.

Das erste Modell (das von Ebay) wird wahrscheinlich Anfang der nächsten Woche ankommen, und von daher werde ich dieses Modell vermutlich zuerst vorstellen. Es ist identisch mit einer der am meisten verkauften IP Kameras auf AliExpress (fast 8000 Reviews und über 16000 Bestellungen). Dazu kommen unzählige andere Handelsnamen, unter denen dasselbe Model ebenfalls angeboten wird.

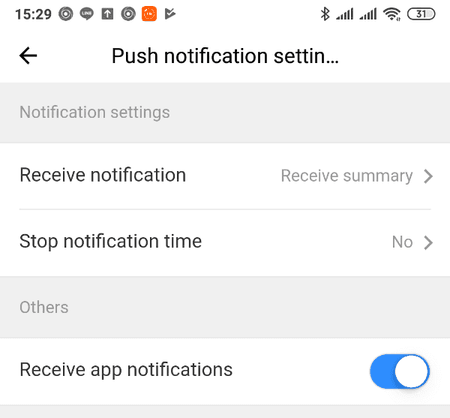

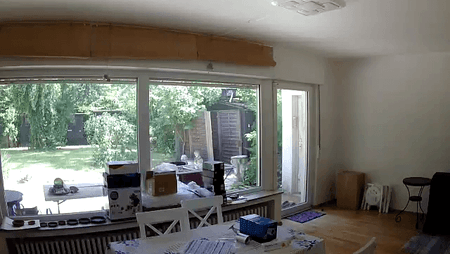

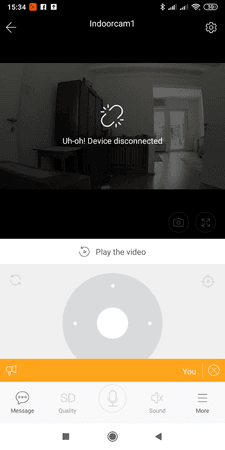

Wie die meisten dieser Billig-Kameras, ist die Kamera selbst eher ein "Honeypot" - man soll die Kamera möglichst günstig kaufen, der Hersteller hofft dann jedoch darauf, dass der Besitzer ein Abonnement für den dazu gehörenden Cloud Service abschließt. Dementsprechend werden die "Vorteile" des Cloudservices etliche Male in der Artikelbeschreibung hervorgehoben.

Dasselbe passiert dann möglicherweise zusätzlich auch noch ständig in der App - da kann es schon schwer werden, davon nicht beeinflusst zu werden.

Eher nebensächlich wird nur am Rande erwähnt, dass man die Kamera auch ohne den Cloud-Dienst nur mit Micro-SD-Karte betreiben kann.

Die zweite Kamera wurde bei AliExpress bestellt, aber es gibt sie in dieser Bauform auch von unzähligen Anbietern auf AliExpress, und auch wenn dieser Anbieter "SDETER" nicht auf der o.g. Liste steht, so habe ich die identische Kamera bei anderen Anbietern gesehen, die sehr wohl auf der Liste stehen, z.B. von "SANNCE".

Auch dieses Kameramodell ist eines der am meisten verkauften IP Kameramodelle auf AliExpress, mit vielen Tausend Bestellungen von den unterschiedlichsten Anbietern und unter den unterschiedlichsten Namen, oder eben namenlos.

Davon abgesehen ist der allgemeine Funktionsumfang all dieser günstigen Kameras sehr beeindruckend angesichts des geringen Preises.

Wie bereits geschrieben, habe ich mich nur auf Modelle mit 1080P Auflösung beschränkt.

Desweiteren haben diese Kameras alle u.a.

- 2 Wege Audio Verbindung

- PTZ, d.h. man kann die Linse horizontal (meist um fast die gesamten 360 Grad) und vertikal (oft bis ca. 90 Grad) drehen. Das funktioniert manuell über die App-Steuerung als auch automatisch, z.B. wenn die Kamera ein sich bewegendes Objekt verfolgt.

- Nachtsicht durch IR LEDs

- ONVIF Unterstützung, d.h. sie unterstützen einen globalen Standard für die Netzwerk-Video Schnittstelle (ONVIF Informationen hier)

- Micro-SD-Karten-Aufzeichnung

- Bewegungsdetektion, d.h. Aufzeichnung nur bei Bewegngen.

- Stromversorgung über einen Standard USB-Charger.

Der Lieferumfang enthält

- IP-Kamera

- EU Netzteil

- Befestigungsschrauben und -Dübel

- Benutzerhandbuch (Englisch)

Die Nachteile des Systems, wenn man sich bewußt gegen den Cloud-Service entscheidet, liegen ebenfalls auf der Hand:

Wenn das WLAN Netz ausfällt oder ein Einbrecher die Kamera zerstört oder einfach nur den Stromstecker zieht, dann ist jede Videoinformation weg, die nicht vorher extern gesichert wurde.

Die Inbetriebnahme der Kameras scheint gar nicht mal so anders zu sein, als ich es von den Reolink Kameras her kenne. Im Gegenteil, es scheint wie bei Reolink ein denkbar einfacher Prozess zu sein, wenn man den Artikelbeschreibungen Glauben schenken darf. Hier hat man scheinbar sogar noch mehr Handshake Möglichkeiten zwischen App und Kamera zur Verfügung. Während bei Reolink ein QR-Code an der Kamera und in der App zum gegenseitigen Binding verwendet wird, kann man es bei den Billig-Kameras zum Teil scheinbar auch auf App-Seite alternativ mit einem akustischen Signal machen, den die Kamera erkennen muss.

Prinzipiell besteht der Prozess aus drei Schritten, die ich hier aus der Artikelbeschreibung kopiert habe:

1. Download and Install the App "YCC365" (im Falle der Ebay-Kamera)

2. Open your APP "YCC365", register a new account or log in your old account

3. Add the camera device (You can choose four ways to add your camera)

Die Details dieser Kopplung werde ich, wie alle anderen Erfahrungen auch, in diesem Thread beschreiben, sowie die Kameras bei mir eingetroffen sind und ich Gelegenheit hatte, sie auszubrobieren. Das wird im Falle der ersten Kamera vermutlich am nächsten Wochenende sein. Wann die zweite Kamera eintreffen wird, weiß ich nicht, da das Tracking über AliExpress noch sehr vage ist.

Von daher sehe ich diesen ersten Beitrag als Einführung in das Thema und in die Sicherheit dieser namenlosen OEM IP Kameras an, um Bewußtsein für die möglichen Sicherheitsgefahren zu wecken, und werde diesen Thread fortsetzen, sowie ich die erste Kamera eingetroffen ist und ich sie ausprobiert habe.

Zuletzt bearbeitet: