M

My1

Dauer-User

- 208

JTag sind die stöpsel für den mUSB Anschluss oder???

Folge dem Video um zu sehen, wie unsere Website als Web-App auf dem Startbildschirm installiert werden kann.

Anmerkung: this_feature_currently_requires_accessing_site_using_safari

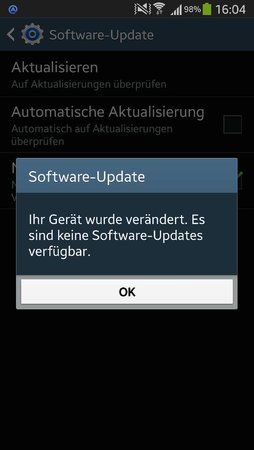

hulkhardy1 schrieb:Also zur ersten Meldung von Knox kann ich sagen das wir die alle bekommen. Dagegen kann man nix machen