TimeTurn

Inventar

- 5.464

Wie ihr sicher wisst, ist das Nexus wie alle Nexi mit factory Image ab Marshmallow standardmäßig verschlüsselt. Könnt ihr leicht nachsehen unter "Sicherheit" in den "Einstellungen". Die Verschlüsselung ist durchaus sinnvoll, damit bei einer Änderung am System niemand an die gespeicherten Daten kommt. Jedoch relativiert sich das, wenn man ein custom Recovery wie TWRP drauf hat, dann kommt man an den internen Speicher, auch wenn das System nicht hochgefahren und sogar per Muster/PIN/Fingerabdruck etc. geschützt ist. Außerdem kostet die Verschlüsselung Performance und auch Akku. Auch funktionieren Nandroid Backups nur, wenn diese entweder nicht verschlüsselt gesichert wurden oder dieselbe Verschlüsselung aktiv ist. Daher halte ich von der Verschlüsselung nicht viel. Hier mal ein paar Infos, wie man diese los wird.

Per FED (ForceEncryption Disable) Patcher direkt das System patchen

FED Patcher einfach per custom Recovery flashen, das baut einem das "boot.img" dann passend um und flasht es. Funktioniert mit allen AOSP ROMs, auch dem stock ROM. Habe ich selbst auch mit Android N preview 4 erfolgreich getestet.

Per FED (ForceEncryption Disable) Patcher direkt das System patchen

FED Patcher einfach per custom Recovery flashen, das baut einem das "boot.img" dann passend um und flasht es. Funktioniert mit allen AOSP ROMs, auch dem stock ROM. Habe ich selbst auch mit Android N preview 4 erfolgreich getestet.

- Custom Recovery installieren falls noch nicht passiert

- Ins Recovery booten

- FED Patcher flashen

- Werksreset machen

- Ggf. SuperSU nochmal flashen

Update per FlashFire flashen und Verschlüsselung deaktiviert lassen

Hier ist KEIN WIPE NÖTIG! FlashFire ist nur nötig, wenn ihr eh ein Update einspielen wollt, sonst reicht es, FED patcher wie beschrieben einfach per Recovery zu flashen.

- Wählt "Flash firmware package" und sucht die heruntergeladene ".tgz"-Datei des Factory Image raus.

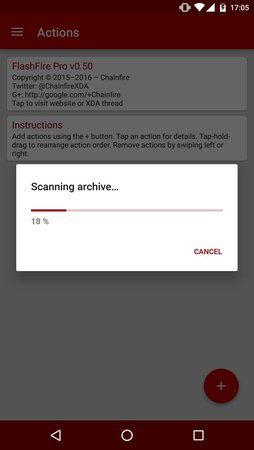

- Das Image wird analysiert. Das dauert eine Weile.

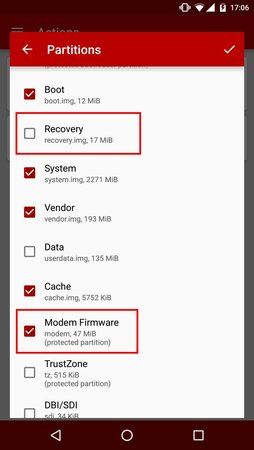

- Entfernt den Haken bei "Recovery", sonst wird das stock Recovery geflasht - das macht keinen Sinn. FlashFire kann allerdings das Recovery übernehmen, aber wenn man es garnicht erst überschreibt, muss man das auc hnicht.

Macht am besten auch den Haken bei "Modem", damit ihr das aktuelle Radio bekommt.

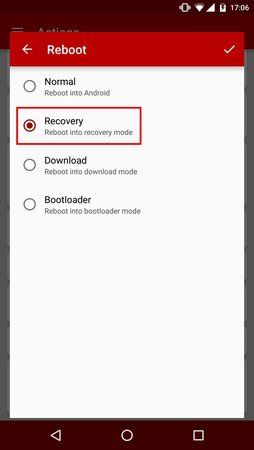

- Anschließend ganz unten bei "Reboot" auf "Recovery" umstellen:

- Flasht nun das Image. FlashFire wird noch meckern, weil ihr eine geschützte Partition (Modem) flashen wollt - bestätigt das einfach mit "Yes"

- Anschließend startet FlashFire automatisch ins Recovery. Das Handy darf AUF KEINEN FALL INS SYSTEM BOOTEN, sonst wird das System verschlüsselt und ihr müsst nen Wipe machen. Daher solltet ihr die Reboot-Option in FlashFire umstellen - diese Warnung nur, falls ihr das vergessen habt.

- Flasht im Recovery einfach FED Patcher nochmal drüber, damit das neue Boot.img gepatcht wird.

- Startet nun das System einfach hoch. SuperSU müsst ihr nicht flashen, das erledigt FlashFire schon selbst.

Zuletzt bearbeitet: