S

sthansen

Neues Mitglied

- 11

Hallo zusammen,

erst einmal meinen Respekt und meine Hochachtung an Systec und an Blaze1984 für die Arbeit, die Ihr in die Dinge rund um das Cubot Dinosaur investiert habt, und diese Informationen so umfangreich und großzügig teilt. Habe das Dino gestern bekommen, habe V12 aufgespielt und war bisher eigentlich sehr zufrieden. Zufrieden vor allem aufgrund eurer Arbeit, mit Downloads und Anleitungen, die perfekt funktionieren.

Nun aber leider ein nicht so schönes Thema:

Beim Stöbern durchs Netz bin ich bezüglich der China Handys nun auf einen Artikel gestoßen, der erst ein paar Tage alt ist: Es geht um die System-Anwendungen "com.adups.fota.sysoper" und "com.adups.fota". Diese sollen die folgenden Eigenschaften haben und gelten daher als Spionagesoftware.

Zitat:

Ziemlich miese Spionage so etwas, würde ich sagen...

Beispielseiten der englischsprachigen Medin. Wie gesagt, erst ein paar Tage alt::

Pre-installed Backdoor On 700 Million Android Phones Sending Users' Data To China

https://technewsinc.com/adups-threat-android-users-342157/

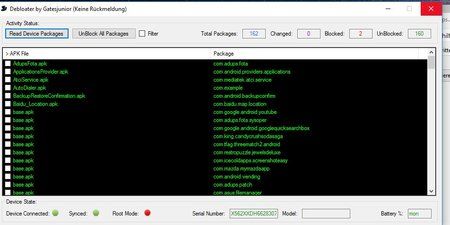

Ich habe nun bereits mein Cubot Dinosaur V12 getestet, was nicht so leicht ist, wenn Apps versteckt sind. Aber es geht auch ohne rooten. Als (Windows-/MAC-) Software braucht man dafür "Debloater" und das Telefon muss in den USB-Debugging-Modus gestellt werden. Anleitung hier: How to Test for Adups' Spyware on Your Phone—& Disable It « Android Gadget Hacks . Bei meinem Cubot Dinosaur V12 waren beide o.g. Apps drauf. Auch nach dem Downgrade auf V10 habe ich übrigens mein Dino erneut getestet und muss leider sagen: Auch auf der V10 sind beide Spionage-Apps vorhanden.

Bei zwei Samsung Geräten, die ich bei der Gelegenheit gleich mit getestet habe, waren die Apps nicht drauf.

Nur zur Info. Hoffe, Systec und Blaze1984 können sich hier mal einlesen und eine Empfehlung aussprechen.

Beste Grüße,

sthansen

(Man kann übrigens diese Spähsoftware nicht löschen, nur "deaktivieren" ... )

erst einmal meinen Respekt und meine Hochachtung an Systec und an Blaze1984 für die Arbeit, die Ihr in die Dinge rund um das Cubot Dinosaur investiert habt, und diese Informationen so umfangreich und großzügig teilt. Habe das Dino gestern bekommen, habe V12 aufgespielt und war bisher eigentlich sehr zufrieden. Zufrieden vor allem aufgrund eurer Arbeit, mit Downloads und Anleitungen, die perfekt funktionieren.

Nun aber leider ein nicht so schönes Thema:

Beim Stöbern durchs Netz bin ich bezüglich der China Handys nun auf einen Artikel gestoßen, der erst ein paar Tage alt ist: Es geht um die System-Anwendungen "com.adups.fota.sysoper" und "com.adups.fota". Diese sollen die folgenden Eigenschaften haben und gelten daher als Spionagesoftware.

Zitat:

Based on the received commands, the security firm found the software executing multiple operations, detailed below:

Collect and Send SMS texts to AdUps' server every 72 hours.

Collect and Send call logs to AdUps' server every 72 hours.

Collect and Send user personally identifiable information (PII) to AdUps' server every 24 hours.

Collect and Send the smartphone's IMSI and IMEI identifiers.

Collect and Send geolocation information.

Collect and Send a list of apps installed on the user's device.

Download and Install apps without the user's consent or knowledge.

Update or Remove apps.

Update the phone's firmware and Re-program the device.

Execute remote commands with elevated privileges on the user's device.

Ziemlich miese Spionage so etwas, würde ich sagen...

Beispielseiten der englischsprachigen Medin. Wie gesagt, erst ein paar Tage alt::

Pre-installed Backdoor On 700 Million Android Phones Sending Users' Data To China

https://technewsinc.com/adups-threat-android-users-342157/

Ich habe nun bereits mein Cubot Dinosaur V12 getestet, was nicht so leicht ist, wenn Apps versteckt sind. Aber es geht auch ohne rooten. Als (Windows-/MAC-) Software braucht man dafür "Debloater" und das Telefon muss in den USB-Debugging-Modus gestellt werden. Anleitung hier: How to Test for Adups' Spyware on Your Phone—& Disable It « Android Gadget Hacks . Bei meinem Cubot Dinosaur V12 waren beide o.g. Apps drauf. Auch nach dem Downgrade auf V10 habe ich übrigens mein Dino erneut getestet und muss leider sagen: Auch auf der V10 sind beide Spionage-Apps vorhanden.

Bei zwei Samsung Geräten, die ich bei der Gelegenheit gleich mit getestet habe, waren die Apps nicht drauf.

Nur zur Info. Hoffe, Systec und Blaze1984 können sich hier mal einlesen und eine Empfehlung aussprechen.

Beste Grüße,

sthansen

(Man kann übrigens diese Spähsoftware nicht löschen, nur "deaktivieren" ... )

Zuletzt bearbeitet von einem Moderator:

Bearbeitet von:

Miss Montage

- Grund: Zitat abgesetzt. Gruß, Miss Montage