Ora

Ehrenmitglied

- 2.240

Hallo liebe Freunde, ich lade Euch in diesen Thread ein, Eure Erfahrungen mit mir zu teilen, Fragen zu stellen und Eure Tipps preis zugegeben.

Ist ziemlich umfangreich, aber sollte Ihr ruhig mal lesen.

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

+ Leider steht der Autor des MTK Droidtools seit geraumer Zeit nicht mehr im Netzt zur Verfügung. +

+ Beachtet deshalb, dass die komplette Funktionalität nur bis zum SoC MT65xx gewährleistet ist. +

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

Bemerkung zu Aktualität

leider ist die Weiterentwicklung dieses Werkzeuges einestellt. Grundsätzlich sind die hier beschriebenen Funktionen nur bis zum MTK SoC MT65xx garantiert (32Bit). Aber schon beim MT6592 können Einschränkungen bezüglich der Aufbereitung des Read Backs vom SP Flashtool auftreten (sauberes Erkennen und Aufbereiten des PreLoaders)

Fragen und Beitrage bitte nicht in diesem Thema, sonder hier......

---------------

---> Download |

---------------

---> Download |

---------------

---> Download |

---------------

Übersicht

Interna

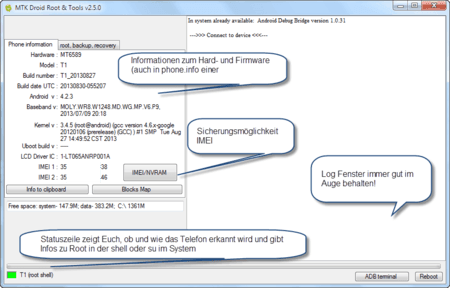

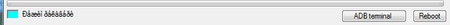

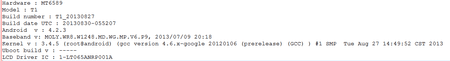

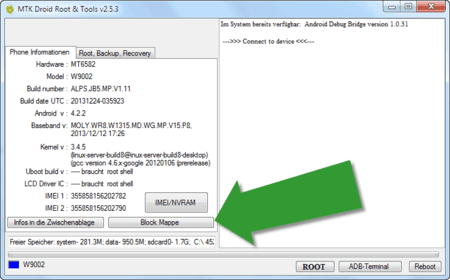

Der Info TAB

Die Statuszeile

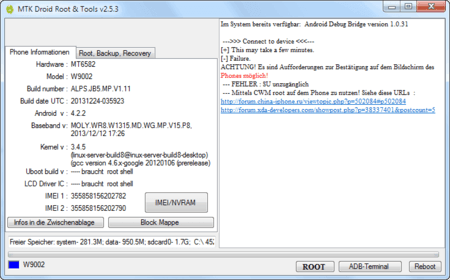

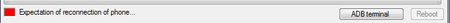

Das Telefon wird vom DT nicht erkannt.

Das Telefon wird vom DT nicht erkannt.

Ursachen:

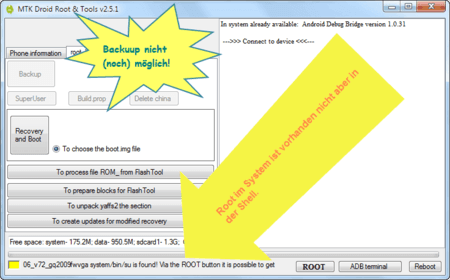

Weder root in der shell noch root im system ist verfügbar. Viele Optionen des Werkzeuges stehen zunächst nicht zur Verfügung, wie zum Beispiel eine Datensicherung.

Weder root in der shell noch root im system ist verfügbar. Viele Optionen des Werkzeuges stehen zunächst nicht zur Verfügung, wie zum Beispiel eine Datensicherung.

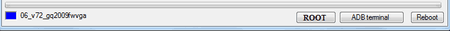

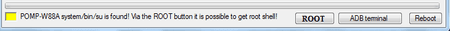

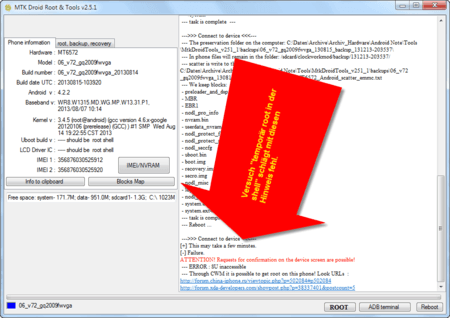

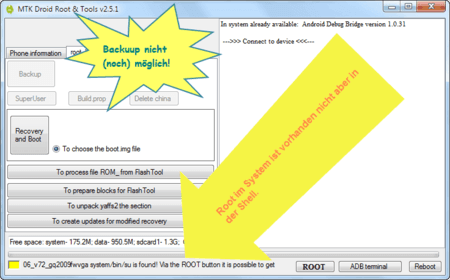

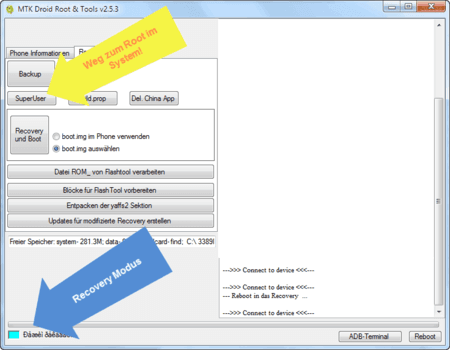

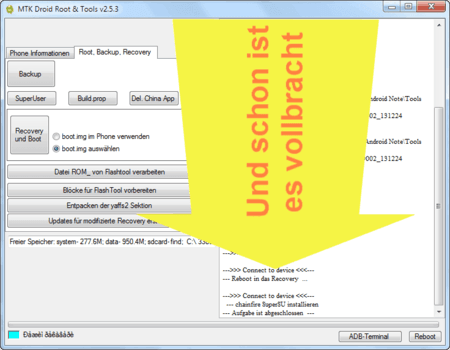

Root im zwar im System schon vorhanden, jedoch noch nicht in der shell, also auch da scheinen viele Optionen noch nicht verfügbar, aber ... dann ist der "Root" Button interessant

Root im zwar im System schon vorhanden, jedoch noch nicht in der shell, also auch da scheinen viele Optionen noch nicht verfügbar, aber ... dann ist der "Root" Button interessant . Über diesen erhaltet Ihr nämlich auch temporär Zugriff auf root in der shell und damit eröffnen sich auch temporär weitere Optionen, nämlich eine MTK Droidtool Datensicherung.

. Über diesen erhaltet Ihr nämlich auch temporär Zugriff auf root in der shell und damit eröffnen sich auch temporär weitere Optionen, nämlich eine MTK Droidtool Datensicherung.

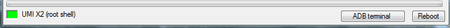

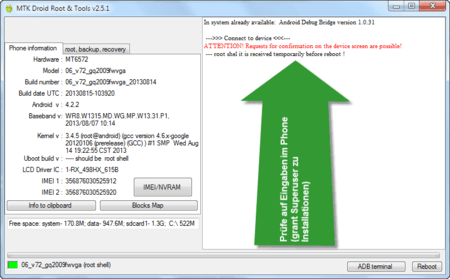

Root in der shell ist vorhanden, alle Optionen stehen zur Verfügung.

Root in der shell ist vorhanden, alle Optionen stehen zur Verfügung.

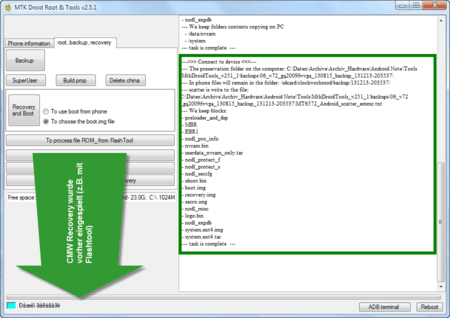

Das Telefon ist im CWM Recovery Modus mit dem Droidtool verbunden. Diese Betriebsart wird oftmals unterschätz und kennen nicht viele, aber exzellent. Denn auch hier sind einige Funktionen interessant. Ich nutze die Option sehr gern zur Datensicherung, weil die Kommunikation zwischen Telefon und PC sehr stabil ist. Außerdem stehen im Verbindung mit dem ADB Dämon (ADB Fenster) hier auch andere nette Features zur Verfügung.

Das Scatterfile

Das Telefon ist im CWM Recovery Modus mit dem Droidtool verbunden. Diese Betriebsart wird oftmals unterschätz und kennen nicht viele, aber exzellent. Denn auch hier sind einige Funktionen interessant. Ich nutze die Option sehr gern zur Datensicherung, weil die Kommunikation zwischen Telefon und PC sehr stabil ist. Außerdem stehen im Verbindung mit dem ADB Dämon (ADB Fenster) hier auch andere nette Features zur Verfügung.

Das Scatterfile

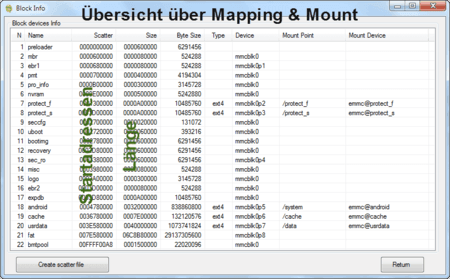

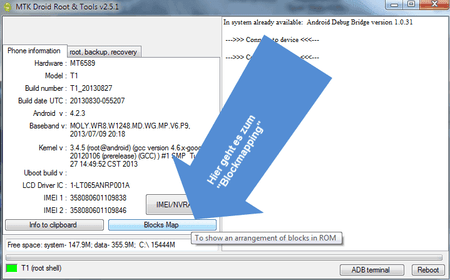

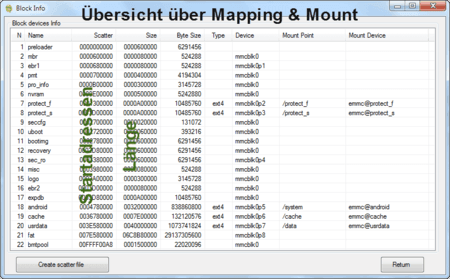

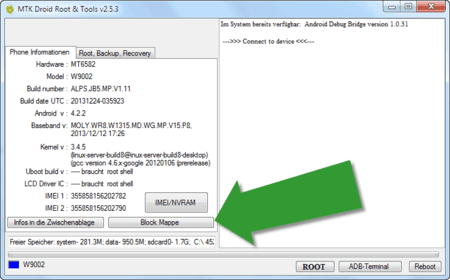

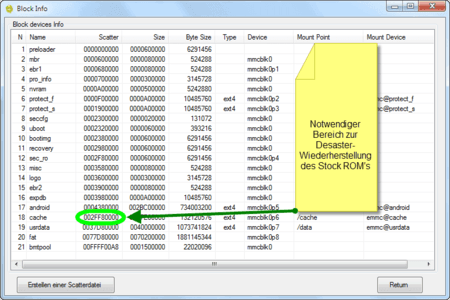

[1] Im Tab "Phone Information" findet Ihr einen Knopf "Block Map". In der Regel ist diese aktiv. Es kommt allerdings auch manchmal bei Fakes vor, das dieser nicht zur Verfügung steht. Später...

[1] Im Tab "Phone Information" findet Ihr einen Knopf "Block Map". In der Regel ist diese aktiv. Es kommt allerdings auch manchmal bei Fakes vor, das dieser nicht zur Verfügung steht. Später...

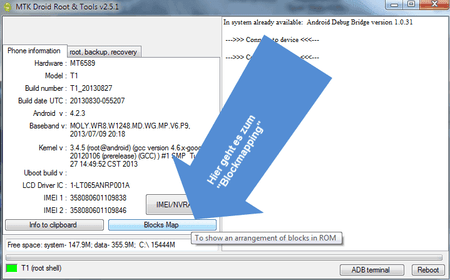

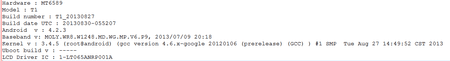

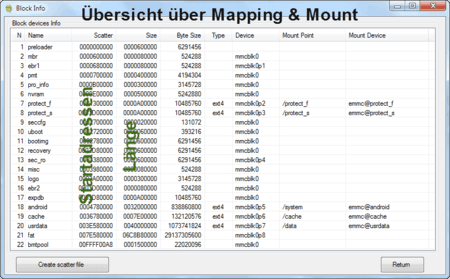

[2] Geballte Infos...Schaut Euch diese in Ruhe an. Am besten Ihr macht Euch einen Screenshot und legt diesen mit zu den Daten für Euer Handy. Werdet Ihr u.U. später noch beim rooten von hartnäckigen Fällen benötigen.

[2] Geballte Infos...Schaut Euch diese in Ruhe an. Am besten Ihr macht Euch einen Screenshot und legt diesen mit zu den Daten für Euer Handy. Werdet Ihr u.U. später noch beim rooten von hartnäckigen Fällen benötigen.

Wichtige Infos sind die Startadressen und die Blocklängen. Vorgriff: boot.img patchen (root in der shell).

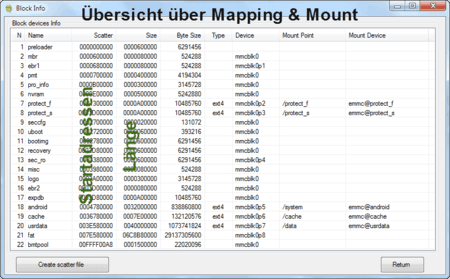

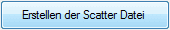

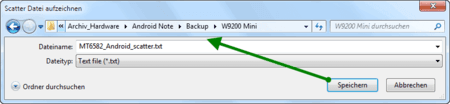

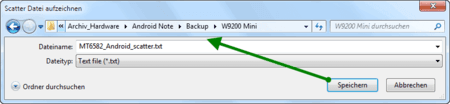

[3] Knopf "Create Scatter File": Hier könnt Ihr Euch das Scatterfile generieren und speichern.

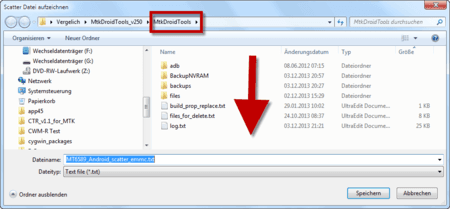

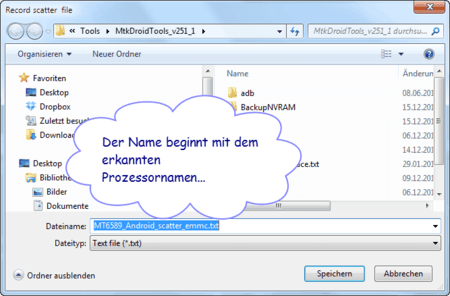

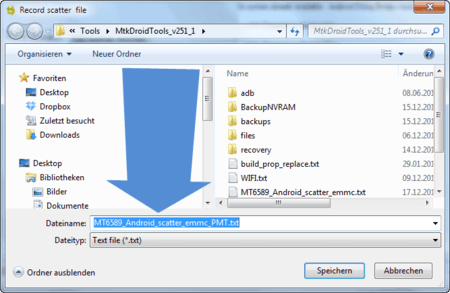

[4] Beachtet, dass er Name mit der Bezeichnung des erkannten Prozessors anfängt. Speichert das File sicher ab. Ihr werdet es noch brauchen.

[4] Beachtet, dass er Name mit der Bezeichnung des erkannten Prozessors anfängt. Speichert das File sicher ab. Ihr werdet es noch brauchen.

[1] Es kann auch mal vorkommen, dass weder der Button "Create Scatter File"

[1] Es kann auch mal vorkommen, dass weder der Button "Create Scatter File"

[2] noch diese Files verfügbar sind.

[2] noch diese Files verfügbar sind.

Was nun?

Sucht Euch im Netz ein Scatterfile eines anderen Handys. Wichtig ist dabei, dass es den gleichen Prozessortyp haben muss (also z.B. MT6572 oder MT6589 oder ..).

Dann knüpft Euch das Mapping Bild unter [1] vor und vergleich akribisch die Startadressen mit denen in dem vergleichbaren Scatterfile und pass diese gegebenenfalls an.

So habe ich schon manchen Clone geknackt.

Basisfunktion 0 "Sicherung des kompletten Auslieferungszustandes ohne Root"

Basisfunktion 1 "Datensicherung"

[1] Jetzt wird es schon etwas komplizierter aber immer noch nicht aussichtslos, denn

[1] Jetzt wird es schon etwas komplizierter aber immer noch nicht aussichtslos, denn

[2] Legt eine SD Karte in Euer Handy ein.

[2] Legt eine SD Karte in Euer Handy ein.

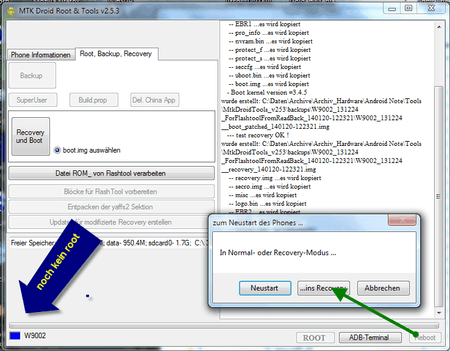

[3] Bootet in den CWM Recovery Modus. Jetzt habt Ihr auch im Tab "root, Backup, Recovery" wieder den Backup Button.

[4] Backup, alles läuft wie im Tipp2 schon beschrieben. Vergesst nicht die Sicherung auf Vollständigkeit zu prüfen und für das Flashtool zu konvertieren. Behaltet auch hier das Log Fenster gut im Auge.

[1] Warum ist der Backup Button grau? Da brauchst root in der shell und weist mittlerweile ja auch warum (siehe oben).

[1] Warum ist der Backup Button grau? Da brauchst root in der shell und weist mittlerweile ja auch warum (siehe oben).

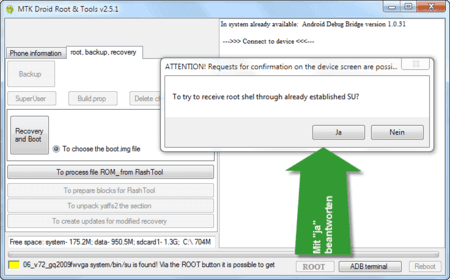

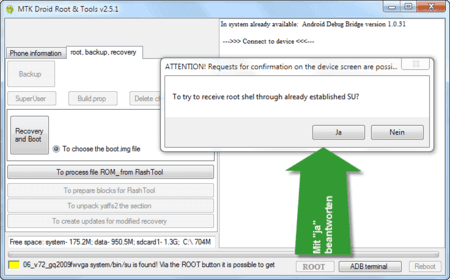

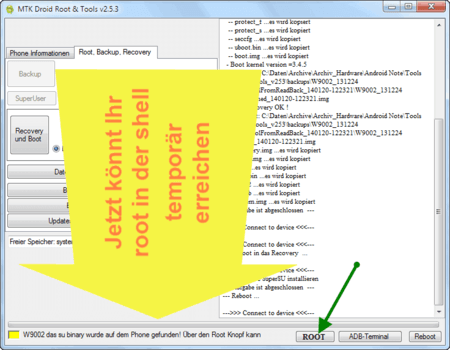

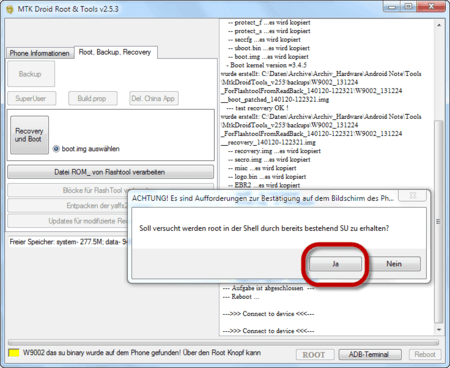

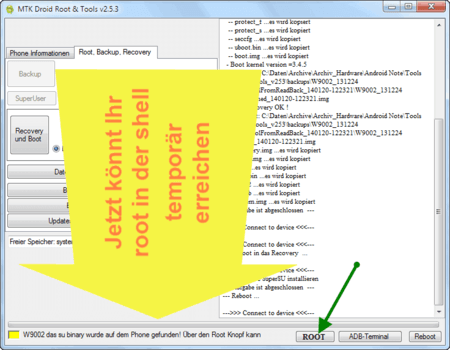

[2] Wie erhalte ich jetzt root in der shell? Wichtig ist, dass Du nicht nur root im System benötigst, sondern dort auch bereits die busy box app installiert ist. Diese kannst Du Dir aus dem App Store runter laden.

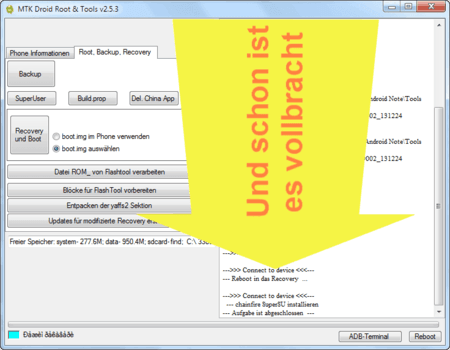

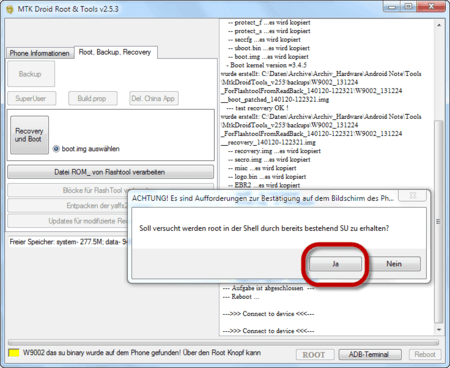

[3] Drücke den Root Button rechts unten und quittiere diese Meldung mit "ja". Jetzt wird temporär root in der shell auf Deinem Handy installiert. Achte darauf, dass Deine Superuser app auf dem Handy um eine Quittierung des Superuser Rechtes für die nachfolgenden Aktionen fragt und beantworte diese mit ja.

[3] Drücke den Root Button rechts unten und quittiere diese Meldung mit "ja". Jetzt wird temporär root in der shell auf Deinem Handy installiert. Achte darauf, dass Deine Superuser app auf dem Handy um eine Quittierung des Superuser Rechtes für die nachfolgenden Aktionen fragt und beantworte diese mit ja.

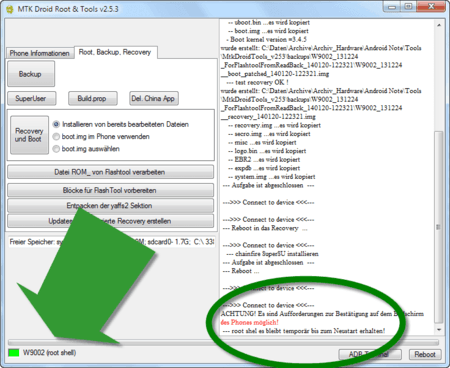

[4] Jetzt hast Du root Temporär in der shell. Einer Datensicherung steht nichts mehr im Weg. Wie, ist ja schon weiter oben beschrieben.

[4] Jetzt hast Du root Temporär in der shell. Einer Datensicherung steht nichts mehr im Weg. Wie, ist ja schon weiter oben beschrieben.

Nach einem Reboot ist dieser Rootzugriff in der shell natürlich wieder futsch Basisfunktion 2 "Rooten und Recovery"

Basisfunktion 2 "Rooten und Recovery"

Sichere Methode ROOT Rechte im System und in der Shell zu erlangen

Fazit:

Aufbauend auf einer kompletten Sicherung des Originalzustandes Eures Handys aus TIPP5 könnt Ihr nach der beschriebenen Methode 100% sicher root im System und root in der shell erreichen.

Ist ziemlich umfangreich, aber sollte Ihr ruhig mal lesen.

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

+ Leider steht der Autor des MTK Droidtools seit geraumer Zeit nicht mehr im Netzt zur Verfügung. +

+ Beachtet deshalb, dass die komplette Funktionalität nur bis zum SoC MT65xx gewährleistet ist. +

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

Bemerkung zu Aktualität

leider ist die Weiterentwicklung dieses Werkzeuges einestellt. Grundsätzlich sind die hier beschriebenen Funktionen nur bis zum MTK SoC MT65xx garantiert (32Bit). Aber schon beim MT6592 können Einschränkungen bezüglich der Aufbereitung des Read Backs vom SP Flashtool auftreten (sauberes Erkennen und Aufbereiten des PreLoaders)

Fragen und Beitrage bitte nicht in diesem Thema, sonder hier......

---------------

---> Download |

---------------

MTK Droidtool

V2.5.3 (multilingual) Part1

V2.5.3 (multilingual) Part2

V2.5.3 (multilingual) Part3

Wenn der Download streikt, dann liegt es an dem Linux Exploit im Archiv, der nötig wird zum rooten!

(Das es sich dabei nicht um einen Virus handelt müsst Ihr Euren Virenschutzprogramm nur vermitteln)

Und hier gibt es das "Original".... einschließlich der 4 Language Files. Aber keine Bange, beim Starten des MTK Droidtool prüft es sowieso, ob es aktuellere Version im Netz gibt.

Alternativ findet Ihr einen Downloadlink für das MTK Droidtool auch auf dieser XDA Seite

Nettes zusätzliches Plug-In: tmplcwm(c)

!!!rua1 testet ubifs Filesystem, er erzeugt jetzt ein tar archiv, system.ibifs.img, nodl_system.bin für das Flashen. Habe ich nicht getestet!!!

---------------V2.5.3 (multilingual) Part1

V2.5.3 (multilingual) Part2

V2.5.3 (multilingual) Part3

Wenn der Download streikt, dann liegt es an dem Linux Exploit im Archiv, der nötig wird zum rooten!

(Das es sich dabei nicht um einen Virus handelt müsst Ihr Euren Virenschutzprogramm nur vermitteln)

Und hier gibt es das "Original".... einschließlich der 4 Language Files. Aber keine Bange, beim Starten des MTK Droidtool prüft es sowieso, ob es aktuellere Version im Netz gibt.

Alternativ findet Ihr einen Downloadlink für das MTK Droidtool auch auf dieser XDA Seite

Nettes zusätzliches Plug-In: tmplcwm(c)

In den tangierenden Threads zum Erzeugen einen CWM-R Recovery Images erhaltet Ihr immer den Hinweis, dass Ihr vor dem Einspielen des Images auf Eurer Handy sehr genau auf dessen Größe achten sollt. Ursache dafür ist, dass an den Recovery Block Eures Phones ein weiterer (SEC_RO) Block folgt, der für den richtigen Umgang mit Euren IMEI's verantwortlich ist. Wird dieser auch nur teilweise überschrieben, habt nicht mehr so richtig Freude beim Telefonieren, weil es schlichtweg nicht mehr möglich ist.

Deshalb hat RUA1 (Vater des Werkzeuges!) auch hier ein wahlweise zu nutzendes anders Template zur Verfügung gestellt, dass auf die Größe des "autogenerierten" CWM-R Einfluss nimmt. Hier mal ein Größenvergleich:

Anhang anzeigen 37982 Die Größenreduzierung wirkt natürlich nur beim automatischen Erzeugen des Recovery. Das erwähne ich noch einmal später.

Was müsst Ihr dafür tun?

Entpackt das tmplcwm(c).zip im Verzeichnis files (siehe unten). Sichert Eurer original tmplcwm und ersetzt es gleichnamig durch das tmplcwm(c)

Deshalb hat RUA1 (Vater des Werkzeuges!) auch hier ein wahlweise zu nutzendes anders Template zur Verfügung gestellt, dass auf die Größe des "autogenerierten" CWM-R Einfluss nimmt. Hier mal ein Größenvergleich:

Anhang anzeigen 37982 Die Größenreduzierung wirkt natürlich nur beim automatischen Erzeugen des Recovery. Das erwähne ich noch einmal später.

Was müsst Ihr dafür tun?

Entpackt das tmplcwm(c).zip im Verzeichnis files (siehe unten). Sichert Eurer original tmplcwm und ersetzt es gleichnamig durch das tmplcwm(c)

Was geht und was geht nicht bei Phone mit ubifs Dateisystem im Moment

Zitat rua1:

Select Blocks Map in the program and look at the Type field opposite to block "system". If in this field it is written "ubifs", or it field is empty, you got

That it is possible to do with such phone in the program:

That it is possible to do with such phone in the program:

Zitat rua1:

Select Blocks Map in the program and look at the Type field opposite to block "system". If in this field it is written "ubifs", or it field is empty, you got

- make scatter file

- get root, install SU, delete unnecessary software

- make a backup, but blocks except ubifs will be suitable

- make CWM, it needs to be done with ubifs support

- write boot through the program, it kills phone (while it is unclear why)

- Download ubifs blocks from a program backup through Flash Tool, it will kill a phone

---> Download |

---------------

PC Treiber für MTK Droidtool und SP Flashtool

Hier ein Bundle, welches beide (ADB und VCOM) Treiber für Windows enthält (Quelle: Needrom).

---------------Hier ein Bundle, welches beide (ADB und VCOM) Treiber für Windows enthält (Quelle: Needrom).

---> Download |

---------------

SP Flashtool

Da ich im weiteren Verlauf dieses HowTo immer wieder Bezug auf das SP Flashtool nehme werde, hier Links dafür.

Hier findet man die Original der aktuellsten Versionen des SP FT original zum Download

Version:

SP Flash Tool v v 3.1352.01 (5.1420.00) hier als Download

Da ich im weiteren Verlauf dieses HowTo immer wieder Bezug auf das SP Flashtool nehme werde, hier Links dafür.

Hier findet man die Original der aktuellsten Versionen des SP FT original zum Download

Version:

SP Flash Tool v v 3.1352.01 (5.1420.00) hier als Download

Übersicht

Interna

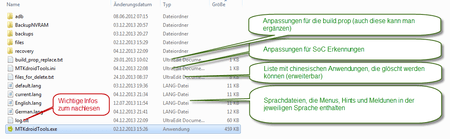

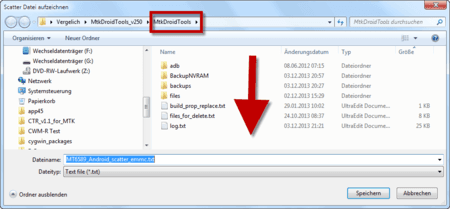

Verzeichnisstruktur und Bedeutung der Dateien

In welchen Sprachen steht uns das Werkzeug zur Verfügung?

Wie schon im Bild angedeutet ist es möglich, durch eine geeignete Sprachdatei dem Werkzeug jeder Sprache beizubringen.

aktuell stehen im Original Threat diese vier Sprachen zur Verfügung (im Download inbegriffen):

Verzeichnisse, die bei einer ersten Benutzung entstehen:

- die grün gekennzeichneten Files können nach eigenen Bedarf angepasst werden

- die blauen sollen nicht verändert werden, es sei denn ihr habt gleichnamig aktuellere Versionen; diese können dann aktualisiert werden

- die rote (Logfile) ist eine wichtige Hilfe für Spezialisten, die auf Fehlersuche sind. Schaut da einmal rein.

In welchen Sprachen steht uns das Werkzeug zur Verfügung?

Wie schon im Bild angedeutet ist es möglich, durch eine geeignete Sprachdatei dem Werkzeug jeder Sprache beizubringen.

aktuell stehen im Original Threat diese vier Sprachen zur Verfügung (im Download inbegriffen):

- Spanish.lang - Thanks pauete

- Czech.lang - Thanks HunCZ

- Italian.lang - Thanks cect

- English.lang

- German.lang - Thanks Orachina

Verzeichnisse, die bei einer ersten Benutzung entstehen:

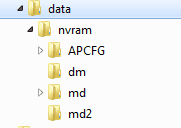

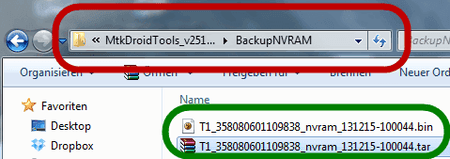

- backup: Hier sammeln sich Eure ausgelösten Backup

- recovery: Hier werden die gepatchen boot.img und recovery.img Files abgelegt

- BackupNVRAM: Hier werden Daten bei einer Sicherung Eurer IMEI's abgelegt

Buttons (Knöpfe) und deren Wirkung (vereinfacht) im "Info-Tab":

(ein Großteil dieser Möglichkeiten stehen Euch erst dann zur Verfügung, wenn Ihr root in der shell habt, wenn auch nur temporär, aber das kennt Ihr ja schon aus anderen Threats):

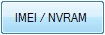

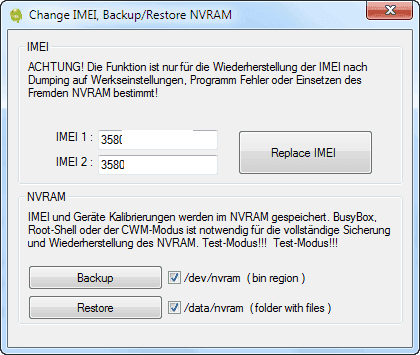

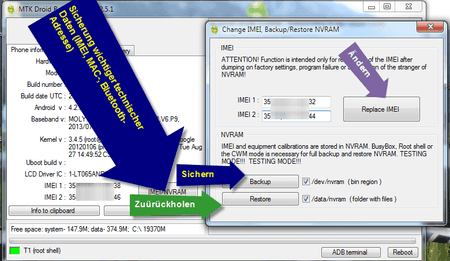

IMEI:

Damit könnt Ihr Eure IMEI's sichern und auch ändern.

Damit könnt Ihr Eure IMEI's sichern und auch ändern.

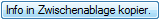

Info in Zwischenablage kopieren:

Damit könnt Ihr bequem die wichtigsten Infos zum Telefon in Eure Zwischenablage kopieren und bei Fragen zu Euren Handys leicht in das Forum posten. Damit räumt Ihr schnell Missverständnisse aus und erspart Euch unnötige Rückfragen.

Damit könnt Ihr bequem die wichtigsten Infos zum Telefon in Eure Zwischenablage kopieren und bei Fragen zu Euren Handys leicht in das Forum posten. Damit räumt Ihr schnell Missverständnisse aus und erspart Euch unnötige Rückfragen.

Block Mapping und Scatterfile erzeugen:

Zeigt Euch das Blockmapping des Telefons an. Wichtige Infos, wenn es um das permanente Erzeugen des roots und eines CWM-R Recovery geht. Achtung: es kommt bei einigen Handys gelegentlich vor, dass ein Erzeugen des Scatters nicht ganz so einfach ist. Aber auch dass könnt Ihr den anderen Threats entnehmen.

Zeigt Euch das Blockmapping des Telefons an. Wichtige Infos, wenn es um das permanente Erzeugen des roots und eines CWM-R Recovery geht. Achtung: es kommt bei einigen Handys gelegentlich vor, dass ein Erzeugen des Scatters nicht ganz so einfach ist. Aber auch dass könnt Ihr den anderen Threats entnehmen.

Interessant ist, welchen Ablageort das Werkzeug Euch hier vorschlägt, nämlich das Installationsverzeichnis. Ist nicht so toll, aber eben auch leicht zu ändern. Ich empfehle es Euch. Sonnst sammelt sich dann in diesem wichtigen Verzeichnis nach und nach immer wieder etwas an, womit Ihr nichts anzufangen wisst und zum Schluss geht die Übersicht verloren. Merken aber solltet Ihr Euch es, dann dieses File wird für einige nachfolgende Aktionen noch benötigt.

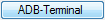

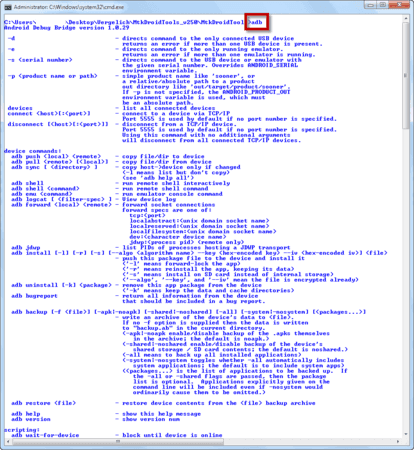

ADB Fenster (mein Liebling):

Als einigermaßen erfahrener Anwender diese Werkzeuges schon aus meinen Sony und Lenovozeiten halt man hier ein richtigen Juwel in der Hand. Mit root in der shell öffnen sich für den erfahrenen User über das Zauberworte "remount" und "shell" unzählig gewaltige Möglichkeiten das Telefon auf seine Erfordernisse anzupassen. Führt hier zu weit. Nur für vorsichtige so viel: temporär root in der shell. gewünschte Anpassung. Reboot. Und schon seid Ihr wieder auf der sicheren Seite.

Als einigermaßen erfahrener Anwender diese Werkzeuges schon aus meinen Sony und Lenovozeiten halt man hier ein richtigen Juwel in der Hand. Mit root in der shell öffnen sich für den erfahrenen User über das Zauberworte "remount" und "shell" unzählig gewaltige Möglichkeiten das Telefon auf seine Erfordernisse anzupassen. Führt hier zu weit. Nur für vorsichtige so viel: temporär root in der shell. gewünschte Anpassung. Reboot. Und schon seid Ihr wieder auf der sicheren Seite.

Mittlerweile habe ich mir eine kleine Skript Sammlung gebaut, die das rooten im System, das Einspielen einen GPS Tweaks, das Beseitigen unliebsamer Anwendungen und der Installation meiner Anwendungspalette im Handumdrehen erledigt. Aber auch das wisst Ihr ja auch aus anderen Threats und jeder schwört auf seine Methode.

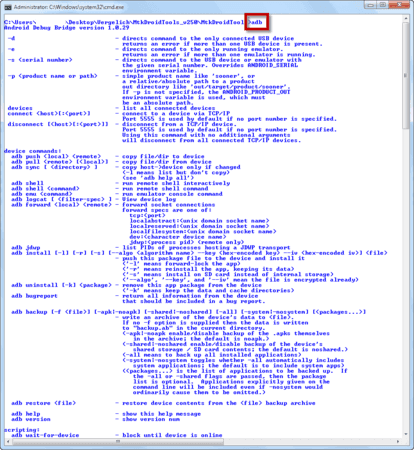

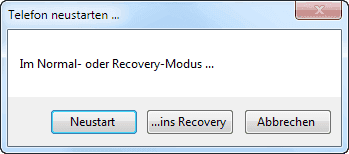

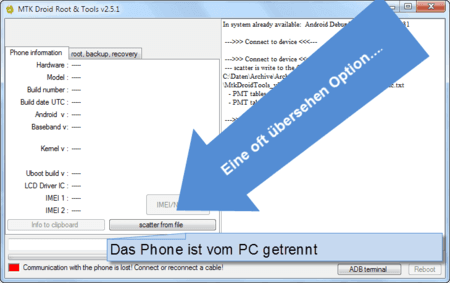

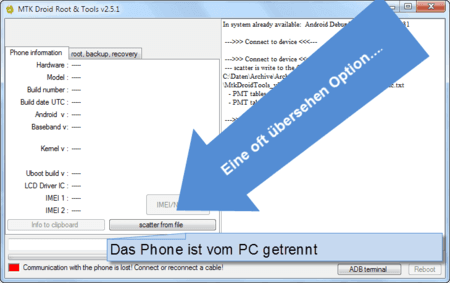

Reboot:

Ist ja fast selbsterklärend. Wird oft übersehen. Tipp: Habt Ihr dann mal root in der shell und eine funktionsbereites recovery und wollt eine Droiddatensicherung initiieren, im recovery Mode habt Ihr diese Möglichkeit dann auch. Meine Erfahrung: keine Kommunikationsprobleme und mysteriöse Abbrüche.

Ist ja fast selbsterklärend. Wird oft übersehen. Tipp: Habt Ihr dann mal root in der shell und eine funktionsbereites recovery und wollt eine Droiddatensicherung initiieren, im recovery Mode habt Ihr diese Möglichkeit dann auch. Meine Erfahrung: keine Kommunikationsprobleme und mysteriöse Abbrüche.

(ein Großteil dieser Möglichkeiten stehen Euch erst dann zur Verfügung, wenn Ihr root in der shell habt, wenn auch nur temporär, aber das kennt Ihr ja schon aus anderen Threats):

IMEI:

Damit könnt Ihr Eure IMEI's sichern und auch ändern.

Damit könnt Ihr Eure IMEI's sichern und auch ändern.Info in Zwischenablage kopieren:

Damit könnt Ihr bequem die wichtigsten Infos zum Telefon in Eure Zwischenablage kopieren und bei Fragen zu Euren Handys leicht in das Forum posten. Damit räumt Ihr schnell Missverständnisse aus und erspart Euch unnötige Rückfragen.

Damit könnt Ihr bequem die wichtigsten Infos zum Telefon in Eure Zwischenablage kopieren und bei Fragen zu Euren Handys leicht in das Forum posten. Damit räumt Ihr schnell Missverständnisse aus und erspart Euch unnötige Rückfragen.Block Mapping und Scatterfile erzeugen:

Zeigt Euch das Blockmapping des Telefons an. Wichtige Infos, wenn es um das permanente Erzeugen des roots und eines CWM-R Recovery geht. Achtung: es kommt bei einigen Handys gelegentlich vor, dass ein Erzeugen des Scatters nicht ganz so einfach ist. Aber auch dass könnt Ihr den anderen Threats entnehmen.

Zeigt Euch das Blockmapping des Telefons an. Wichtige Infos, wenn es um das permanente Erzeugen des roots und eines CWM-R Recovery geht. Achtung: es kommt bei einigen Handys gelegentlich vor, dass ein Erzeugen des Scatters nicht ganz so einfach ist. Aber auch dass könnt Ihr den anderen Threats entnehmen.Interessant ist, welchen Ablageort das Werkzeug Euch hier vorschlägt, nämlich das Installationsverzeichnis. Ist nicht so toll, aber eben auch leicht zu ändern. Ich empfehle es Euch. Sonnst sammelt sich dann in diesem wichtigen Verzeichnis nach und nach immer wieder etwas an, womit Ihr nichts anzufangen wisst und zum Schluss geht die Übersicht verloren. Merken aber solltet Ihr Euch es, dann dieses File wird für einige nachfolgende Aktionen noch benötigt.

ADB Fenster (mein Liebling):

Als einigermaßen erfahrener Anwender diese Werkzeuges schon aus meinen Sony und Lenovozeiten halt man hier ein richtigen Juwel in der Hand. Mit root in der shell öffnen sich für den erfahrenen User über das Zauberworte "remount" und "shell" unzählig gewaltige Möglichkeiten das Telefon auf seine Erfordernisse anzupassen. Führt hier zu weit. Nur für vorsichtige so viel: temporär root in der shell. gewünschte Anpassung. Reboot. Und schon seid Ihr wieder auf der sicheren Seite.

Als einigermaßen erfahrener Anwender diese Werkzeuges schon aus meinen Sony und Lenovozeiten halt man hier ein richtigen Juwel in der Hand. Mit root in der shell öffnen sich für den erfahrenen User über das Zauberworte "remount" und "shell" unzählig gewaltige Möglichkeiten das Telefon auf seine Erfordernisse anzupassen. Führt hier zu weit. Nur für vorsichtige so viel: temporär root in der shell. gewünschte Anpassung. Reboot. Und schon seid Ihr wieder auf der sicheren Seite.Mittlerweile habe ich mir eine kleine Skript Sammlung gebaut, die das rooten im System, das Einspielen einen GPS Tweaks, das Beseitigen unliebsamer Anwendungen und der Installation meiner Anwendungspalette im Handumdrehen erledigt. Aber auch das wisst Ihr ja auch aus anderen Threats und jeder schwört auf seine Methode.

Reboot:

Ist ja fast selbsterklärend. Wird oft übersehen. Tipp: Habt Ihr dann mal root in der shell und eine funktionsbereites recovery und wollt eine Droiddatensicherung initiieren, im recovery Mode habt Ihr diese Möglichkeit dann auch. Meine Erfahrung: keine Kommunikationsprobleme und mysteriöse Abbrüche.

Ist ja fast selbsterklärend. Wird oft übersehen. Tipp: Habt Ihr dann mal root in der shell und eine funktionsbereites recovery und wollt eine Droiddatensicherung initiieren, im recovery Mode habt Ihr diese Möglichkeit dann auch. Meine Erfahrung: keine Kommunikationsprobleme und mysteriöse Abbrüche.Ursachen:

- Telefon ist nicht via USB an den PC angeschlossen oder nicht eingeschaltet.

- ADB Treiber sind nicht funktionsbereit

- das USB Debugging ist in den Entwickleroptionen auf dem Handy nicht eingeschaltet

to scatter: streuen, zerstreuen

Keine Bange, hier wird nichts kaputt gemacht. Dieses File hält Informationen über die Verteilung und Struktur von Euren Daten auf dem Handy vor. Im Wesentlichen werden die Namen der Blöcke und die Startadressen im Speicher Eures Handys dort abgelegt. Zur Ermittlung dieser Informationen gibt es zwei Verfahren. Einmal mit verbundenen Handy und das andere Mal ohne Handy. Diese stelle ich unten vor.

Keine Bange, hier wird nichts kaputt gemacht. Dieses File hält Informationen über die Verteilung und Struktur von Euren Daten auf dem Handy vor. Im Wesentlichen werden die Namen der Blöcke und die Startadressen im Speicher Eures Handys dort abgelegt. Zur Ermittlung dieser Informationen gibt es zwei Verfahren. Einmal mit verbundenen Handy und das andere Mal ohne Handy. Diese stelle ich unten vor.

[1] Im Tab "Phone Information" findet Ihr einen Knopf "Block Map". In der Regel ist diese aktiv. Es kommt allerdings auch manchmal bei Fakes vor, das dieser nicht zur Verfügung steht. Später...

[1] Im Tab "Phone Information" findet Ihr einen Knopf "Block Map". In der Regel ist diese aktiv. Es kommt allerdings auch manchmal bei Fakes vor, das dieser nicht zur Verfügung steht. Später... [2] Geballte Infos...Schaut Euch diese in Ruhe an. Am besten Ihr macht Euch einen Screenshot und legt diesen mit zu den Daten für Euer Handy. Werdet Ihr u.U. später noch beim rooten von hartnäckigen Fällen benötigen.

[2] Geballte Infos...Schaut Euch diese in Ruhe an. Am besten Ihr macht Euch einen Screenshot und legt diesen mit zu den Daten für Euer Handy. Werdet Ihr u.U. später noch beim rooten von hartnäckigen Fällen benötigen.Wichtige Infos sind die Startadressen und die Blocklängen. Vorgriff: boot.img patchen (root in der shell).

[3] Knopf "Create Scatter File": Hier könnt Ihr Euch das Scatterfile generieren und speichern.

[4] Beachtet, dass er Name mit der Bezeichnung des erkannten Prozessors anfängt. Speichert das File sicher ab. Ihr werdet es noch brauchen.

[4] Beachtet, dass er Name mit der Bezeichnung des erkannten Prozessors anfängt. Speichert das File sicher ab. Ihr werdet es noch brauchen.Was bedeutet "offline"? Ihr benötigt dazu Euer Handy nicht unbedingt. Ladet es einstweilen gut auf.

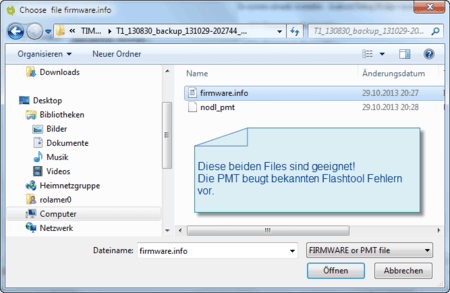

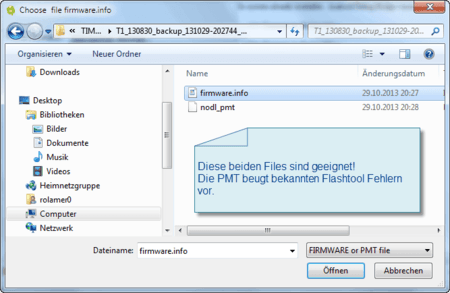

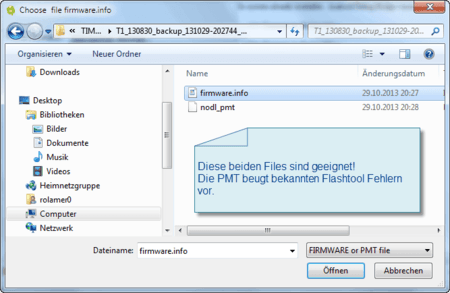

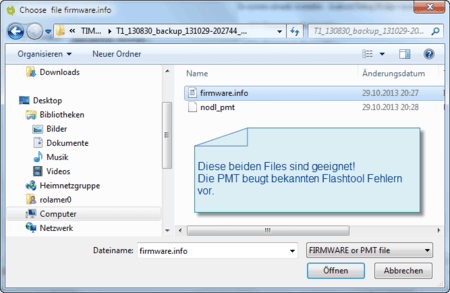

[1] Startet das Droidtool. Jetzt seht Ihr, dass die Beschriftung des Buttons eine andere ist! "Scatter from file". Also geht es jetzt auf die Suche nach einem dazu geeigneten File. Diese Files entstehen während einer MTK Datensicherung im Sicherungsverzeichnis. Schlaumeier merken wohin es hinaus läuft. Konntet Ihr Euer Handy schon einmal mit MTK Droid sichern (temporärer shell root), dann habt diese Files auch. Anwenden musste ich diese Methode für Fälle, bei denen es nicht möglich war eine Scatterfile, wie oben beschrieben automatisch raus zuschreiben.

[1] Startet das Droidtool. Jetzt seht Ihr, dass die Beschriftung des Buttons eine andere ist! "Scatter from file". Also geht es jetzt auf die Suche nach einem dazu geeigneten File. Diese Files entstehen während einer MTK Datensicherung im Sicherungsverzeichnis. Schlaumeier merken wohin es hinaus läuft. Konntet Ihr Euer Handy schon einmal mit MTK Droid sichern (temporärer shell root), dann habt diese Files auch. Anwenden musste ich diese Methode für Fälle, bei denen es nicht möglich war eine Scatterfile, wie oben beschrieben automatisch raus zuschreiben.

Das ist nicht hypothetisch, sondern passierte mir schon gelegentlich und wieder bei gefakten Clones....

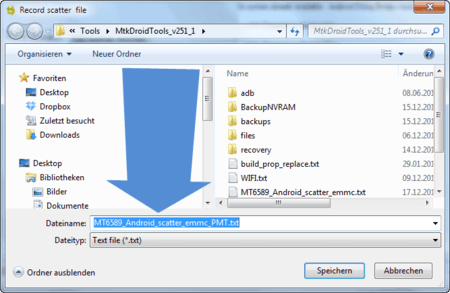

[2] Und schön sicher speichern....

[2] Und schön sicher speichern....

[3] ...und bei Bedarf auch das zweite Scatterfile.

[3] ...und bei Bedarf auch das zweite Scatterfile.

[1] Startet das Droidtool. Jetzt seht Ihr, dass die Beschriftung des Buttons eine andere ist! "Scatter from file". Also geht es jetzt auf die Suche nach einem dazu geeigneten File. Diese Files entstehen während einer MTK Datensicherung im Sicherungsverzeichnis. Schlaumeier merken wohin es hinaus läuft. Konntet Ihr Euer Handy schon einmal mit MTK Droid sichern (temporärer shell root), dann habt diese Files auch. Anwenden musste ich diese Methode für Fälle, bei denen es nicht möglich war eine Scatterfile, wie oben beschrieben automatisch raus zuschreiben.

[1] Startet das Droidtool. Jetzt seht Ihr, dass die Beschriftung des Buttons eine andere ist! "Scatter from file". Also geht es jetzt auf die Suche nach einem dazu geeigneten File. Diese Files entstehen während einer MTK Datensicherung im Sicherungsverzeichnis. Schlaumeier merken wohin es hinaus läuft. Konntet Ihr Euer Handy schon einmal mit MTK Droid sichern (temporärer shell root), dann habt diese Files auch. Anwenden musste ich diese Methode für Fälle, bei denen es nicht möglich war eine Scatterfile, wie oben beschrieben automatisch raus zuschreiben.Das ist nicht hypothetisch, sondern passierte mir schon gelegentlich und wieder bei gefakten Clones....

[2] Und schön sicher speichern....

[2] Und schön sicher speichern.... [3] ...und bei Bedarf auch das zweite Scatterfile.

[3] ...und bei Bedarf auch das zweite Scatterfile.Jetzt Blicke ich schon in Richtung des zweiten nützlichen MTK Tools, nämlich dem Flashtool. Alter Hasen wissen, dass die Basis für das erfolgreiche Flashen (Erneuern eines Handy, Rücksetzten auf einen Auslieferungszustand, permanenter root in der shell, Einspielen der CWM-Recovery-Funktionalität) ein für das Handy spezifischen Scatterfile ist. Wie Ihr dazu kommt steht ja weiter oben. Aber alte Hasen lesen ja diese Anleitung nicht, denn die wissen das alles aus dem FF.

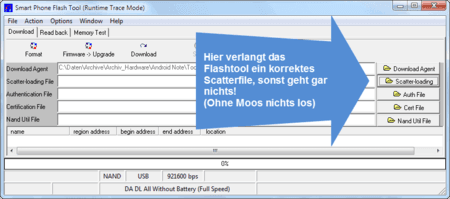

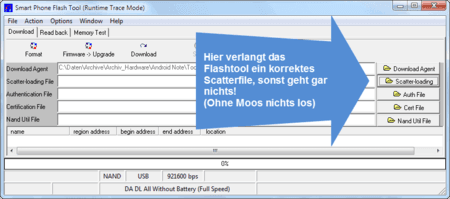

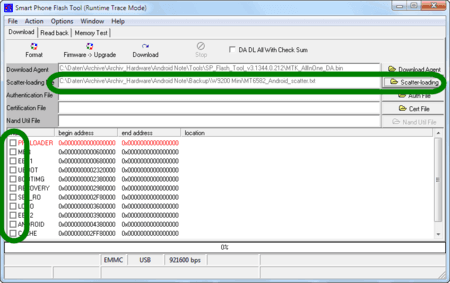

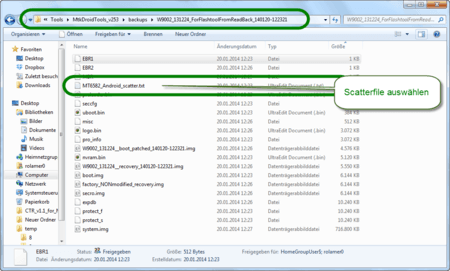

[1] Also der erste Schritt beim Flashtool schreit nach einem Scatterfile... und das habt Ihr jetzt!

[1] Also der erste Schritt beim Flashtool schreit nach einem Scatterfile... und das habt Ihr jetzt!

[2] Und schon mal ein kleiner Vorgriff... Oft kommen schon beim Laden des Scatterfiles im Flashtool Fehlermeldungen. Die häufigste Ursache dafür ist, dass sich im Verzeichnis des Scatterfiles nicht die Images für einen eventuellen Download befinden.

[3] Ob sich nun das so erstellte Scatterfile perfekt für die Nutzung im Flashtool eignet, bekommt Ihr erst mit, wenn Ihr einen Flashversuch startet. Nur so viel: Ein Fundgrube zur Analyse der Fehlermeldungen während der Nutzung des Scatterfiles beim Flashen sind die Logfiles, die das Flashtool dabei erzeugt.

Das will ich aber in einem weiteren Tipp noch zusammenfassen.

[1] Also der erste Schritt beim Flashtool schreit nach einem Scatterfile... und das habt Ihr jetzt!

[1] Also der erste Schritt beim Flashtool schreit nach einem Scatterfile... und das habt Ihr jetzt![2] Und schon mal ein kleiner Vorgriff... Oft kommen schon beim Laden des Scatterfiles im Flashtool Fehlermeldungen. Die häufigste Ursache dafür ist, dass sich im Verzeichnis des Scatterfiles nicht die Images für einen eventuellen Download befinden.

[3] Ob sich nun das so erstellte Scatterfile perfekt für die Nutzung im Flashtool eignet, bekommt Ihr erst mit, wenn Ihr einen Flashversuch startet. Nur so viel: Ein Fundgrube zur Analyse der Fehlermeldungen während der Nutzung des Scatterfiles beim Flashen sind die Logfiles, die das Flashtool dabei erzeugt.

Das will ich aber in einem weiteren Tipp noch zusammenfassen.

[1] Es kann auch mal vorkommen, dass weder der Button "Create Scatter File"

[1] Es kann auch mal vorkommen, dass weder der Button "Create Scatter File" [2] noch diese Files verfügbar sind.

[2] noch diese Files verfügbar sind.Was nun?

Sucht Euch im Netz ein Scatterfile eines anderen Handys. Wichtig ist dabei, dass es den gleichen Prozessortyp haben muss (also z.B. MT6572 oder MT6589 oder ..).

Dann knüpft Euch das Mapping Bild unter [1] vor und vergleich akribisch die Startadressen mit denen in dem vergleichbaren Scatterfile und pass diese gegebenenfalls an.

So habe ich schon manchen Clone geknackt.

Grund: Fake (was sonst)... Taucht im Namen der File beim Prozessor ein "T" auf, dann schleunigst weg damit, sonst klappt es mit der Nutzung diese Scatter eher nicht. Also schön auf die Bezeichnung MT65xx_Android_scatter_(emmc).txt achten. Wie man Files unter Windows umbenennt, lernt man nicht hier

Das Droidtool generiert selbst, wenn der Prozessor MT6582 richtig erkannt wird, nicht immer ein für das Flashtool sofort und uneingeschränkt nutzbares Scatterfile.

Hier findet Ihr aber ein Standard MT6582 Scatterfile, mit dem ich keine Fehlermeldungen im Flashtool erhalte.

Vergleicht aber im konkreten Fall immer für Euer Handy die richtigen Startadressen (Blockmapping des MT Droidtools)!

Hier findet Ihr aber ein Standard MT6582 Scatterfile, mit dem ich keine Fehlermeldungen im Flashtool erhalte.

Vergleicht aber im konkreten Fall immer für Euer Handy die richtigen Startadressen (Blockmapping des MT Droidtools)!

Diese Frage beschäftige mich schon eine Weile. Folgt man den im Board bekannten Anleitungen, war bisher die Regel, mindesten root in der shell temporär zu haben, um den Originalzustand des Handys so zu sichern, dass dieser nach einem Totalausfall wieder herstellbar ist.

Uff... aber schon damit hat man ja sein Handy modifiziert... nämlich mit dem adbd (ADB Deamon)...

Nun habe ich eine bisher wenig beachte Möglichkeit gefunden, die ich hier beschreibe. Vorweg es ist eine Mischung aus MTK Droidtool Features und SP-Flashtool.

1. Voraussetzungen:

1.1. Funktionsfähige ADB und VCOM Treiber auf einem Windows PC (wird hier nicht beschrieben, da anderswo schon gut und ausführlich der Fall)

1.2. Natürlich das MTK Droidtool

1.3. ST-Flashtool

2. Wie:

(1) Startet das MTK Droidtool (DT)

(2) Schaltet in den Einstellungen des Handys:

(2.1) die Schnellstartopition ab

(2.2) das USB Debugging in den Entwickleroptionen ein

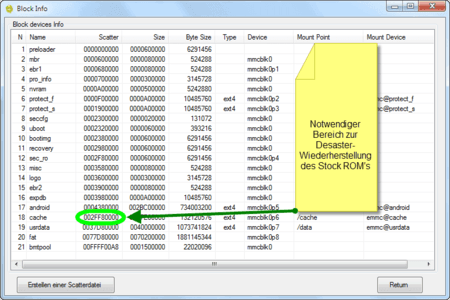

3. Ermittlung des Adressbereiches des vom Handy zu sichernden Bereiches

Wir werden in einem späteren Schritt und das komplette ROM (Ausnahme cache und data, da diese Bereiche für eine Wiederherstellung nicht relevant sind) als ein Datenfile auf den PC holen.

Dazu müssen wir aber die Startadresse und die Länge des Datenbereiches ermitteln.

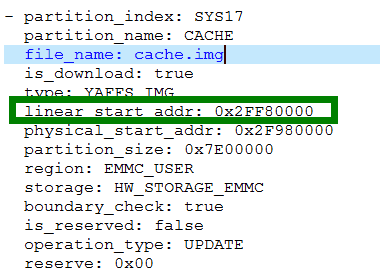

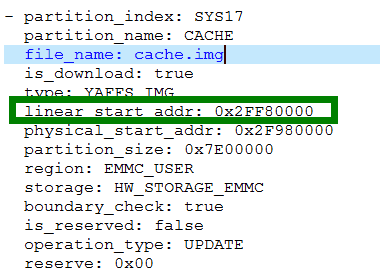

Die Startadresse ist noch ohne Hilfsmittel leicht zu ermitteln, nämlich 0x0. Die Länge entnehmen wir jetzt der Scatterdatei, nämlich so:

(3.1) Blockmapping ermitteln

(3.1) Blockmapping ermitteln

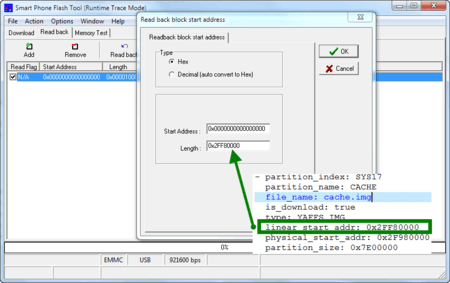

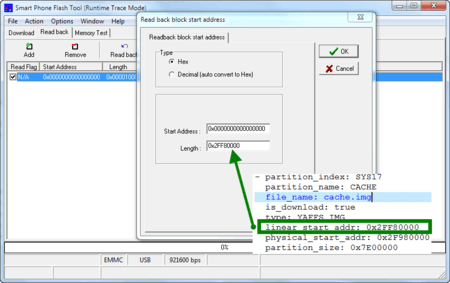

(3.2) Diesen Bereich benötigen wir, also Länge = Startadresse des Cache Blocks

(3.2) Diesen Bereich benötigen wir, also Länge = Startadresse des Cache Blocks

(3.3) "Erstellen einer Scatterdatei" Wir lassen uns gleich das Scatter File anlegen, da wir das in späteren Schritten sowieso noch benötigen und es einfacher ist die Startadresse des Cachebereiches in die Zwischenablage zu kopieren.

(3.3) "Erstellen einer Scatterdatei" Wir lassen uns gleich das Scatter File anlegen, da wir das in späteren Schritten sowieso noch benötigen und es einfacher ist die Startadresse des Cachebereiches in die Zwischenablage zu kopieren.

(3.4) Jetzt öffnet Ihr das Scatterfile und kopiert Euch die Startadresse des Cache Bereiches in die Zwischenablage... werdet Ihr nämlich noch gut gebrauchen können.

(3.4) Jetzt öffnet Ihr das Scatterfile und kopiert Euch die Startadresse des Cache Bereiches in die Zwischenablage... werdet Ihr nämlich noch gut gebrauchen können.

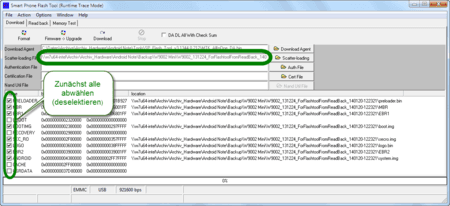

4. Sicherung des ROMs mittels SF-Flashtool

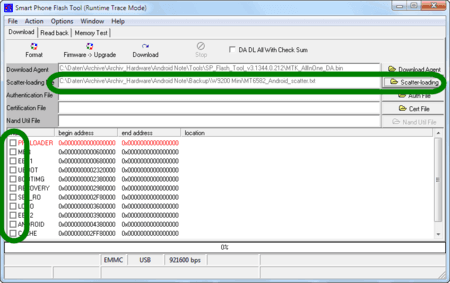

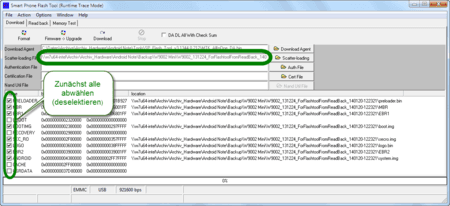

(4.1) Jetzt bitte USB Kabel vom PC trennen und Akku aus dem Handy. Danach startet Ihr das SF-Flashtool. Wählt das soeben erzeugte Scatterfile aus. Achtet der Sicherheit halber, dass keine Checkbox selektiert ist.

(4.1) Jetzt bitte USB Kabel vom PC trennen und Akku aus dem Handy. Danach startet Ihr das SF-Flashtool. Wählt das soeben erzeugte Scatterfile aus. Achtet der Sicherheit halber, dass keine Checkbox selektiert ist.

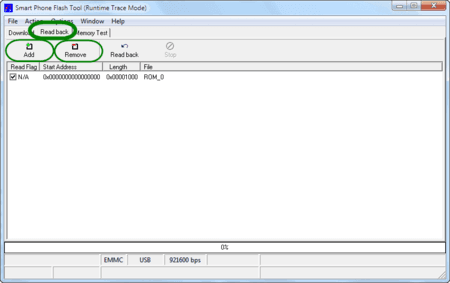

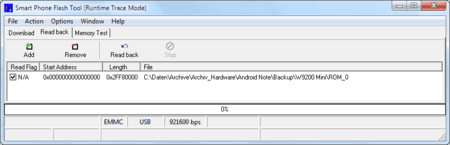

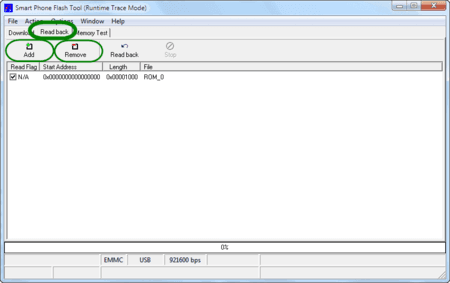

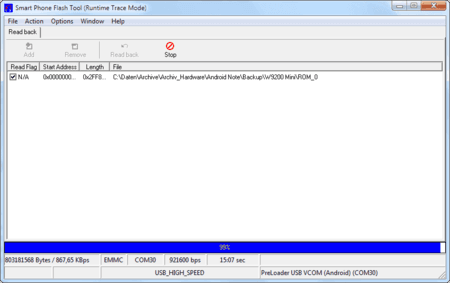

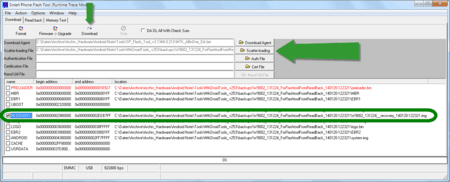

(4.2) Navigiert auf den Reiter Read Back, entfernt alle Einträge mit remove und legt einen neuen an.

(4.2) Navigiert auf den Reiter Read Back, entfernt alle Einträge mit remove und legt einen neuen an.

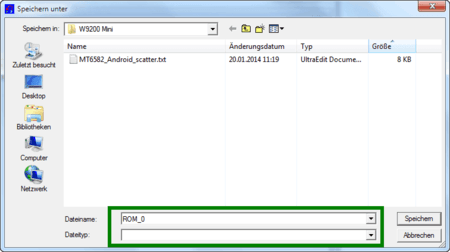

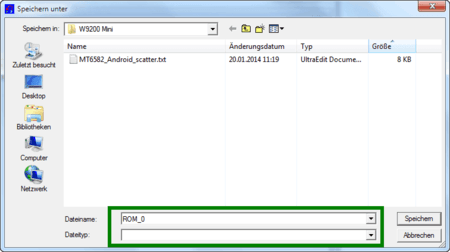

(4.3) Jetzt müsst Ihr den Filenamen und die Adressangaben spezifizieren. z.B. ROM_Default.img. Die Längenangabe habt Ihr ja noch immer in der Zwischenablage oder Ihr entnehmt diese noch einmal aus dem Scatterfile.

(4.3) Jetzt müsst Ihr den Filenamen und die Adressangaben spezifizieren. z.B. ROM_Default.img. Die Längenangabe habt Ihr ja noch immer in der Zwischenablage oder Ihr entnehmt diese noch einmal aus dem Scatterfile.

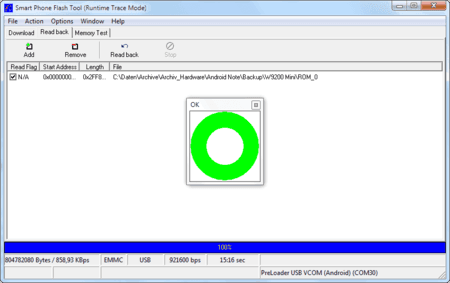

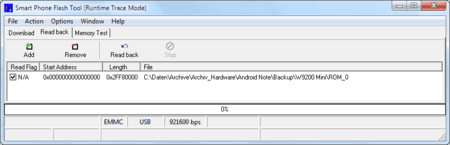

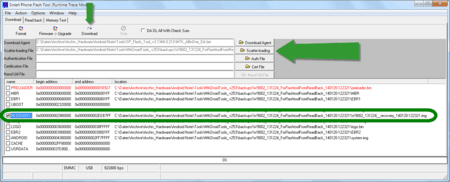

(4.4) So sollte es dann exemplarisch bei einem MT6582 Chipsatz aussehen.

(4.4) So sollte es dann exemplarisch bei einem MT6582 Chipsatz aussehen.

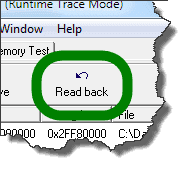

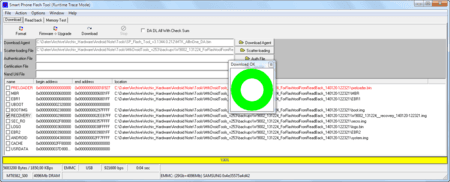

(4.5) Jetzt passiert es gleich. Zur Erinnerung: USB Kabel ist immer noch getrennt und Batterie ist immer noch nicht im Handy!

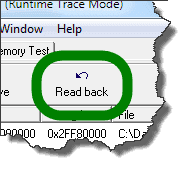

Drückt jetzt das Read back shortcut.

Drückt jetzt das Read back shortcut.

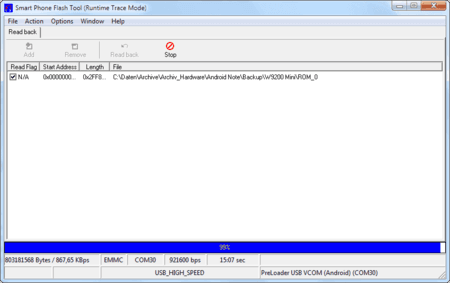

(4.6) USB Kabel mit PC Verbinden... Read back startet... wenn nicht, dann Batterie einlegen... wenn nicht funktioniert der VCOM Treiber noch nicht auf dem PC.

Anmerkung

Es konnte beobachtet werden, dass es OHNE eingelegten AKKU leider bei etwa 60% des Uploades zu Abbrüchen kommt. Sollte dies auch bei Euch der Fall sein, dann wiederholt diesen Versuch mit eingelegten Akku (nicht aber einschalten).

Vor einem neuen Versuche empfehle ich allerdings, das Handy neu zu starten und anschließend den Akku kurz raus zu nehmen.

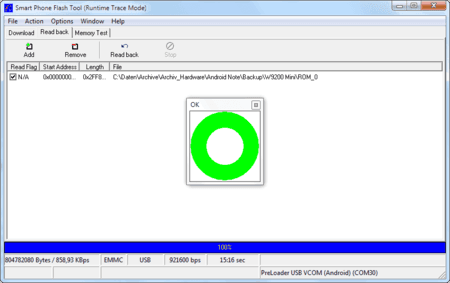

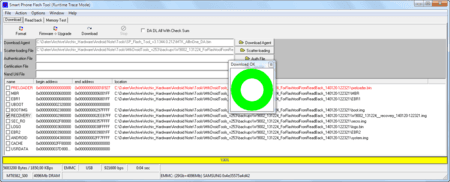

(4.7) Erhaltet Ihr den grünen Kreis... Schreit laut Hurra... Denn Ihr habt den ersten und wichtigsten Schritt, nämlich erfolgreiche Sicherung Eures Auslieferungszustandes erreicht.

(4.7) Erhaltet Ihr den grünen Kreis... Schreit laut Hurra... Denn Ihr habt den ersten und wichtigsten Schritt, nämlich erfolgreiche Sicherung Eures Auslieferungszustandes erreicht.

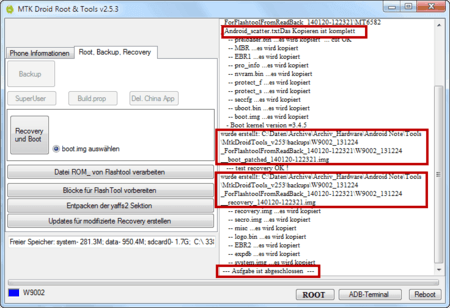

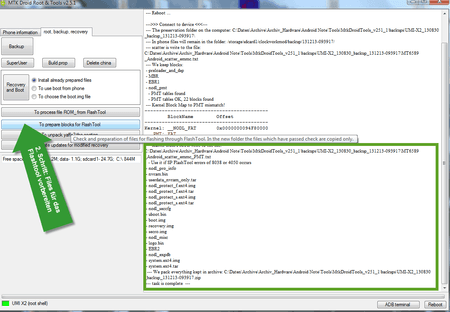

5. Nachbereiten der Sicherung mittels MTK Droidtool (Segmentieren für Flashtool)

Die nächsten Schritte sind zwar nicht sofort und unmittelbar notwendig, sollten trotzdem zur Prüfung des Ergebnisses gleich im Anschluss an das physikalische Sichern erfolgen.

Erfahrungen haben gezeigt, dass manche Anwender das nicht sofort erledigten. Diese haben dann aber ein Problem, wenn das Hansy im Fehlerfall nicht mehr vom MTK DT erkannt wird, da diese Aufbereitung nur online möglich ist. Also bitte sofort erledigen.

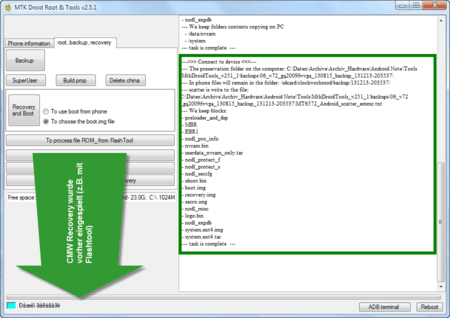

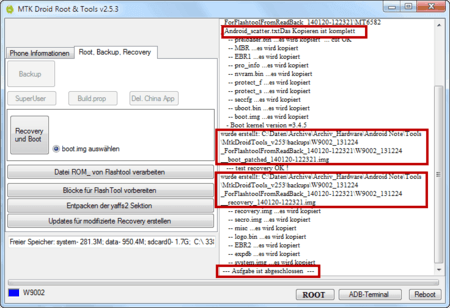

Es wird jetzt, wie Ihr es vielleicht schon kennt, das Datenfile in Blöcke zerlegt, die dann gegebenenfalls einzeln wieder auf das Handy geflasht werden können. Das Zauberhafte ist, auch das Erzeugen des CWM-R Recovery Image und einer gepatchten boot.img wird dabei angeboten.

(5.1) Handy einschalten und an PC mit USB anschließen.

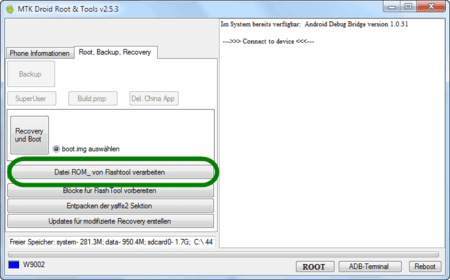

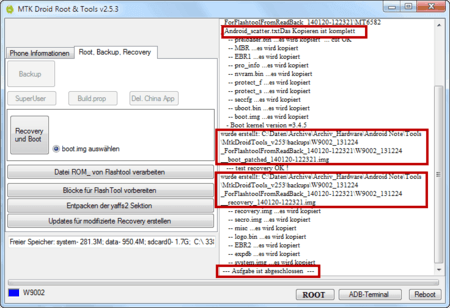

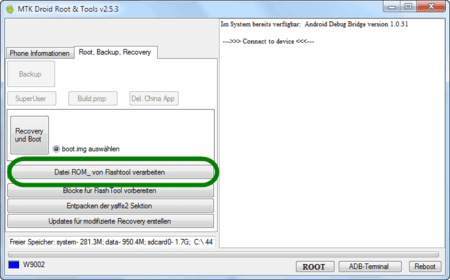

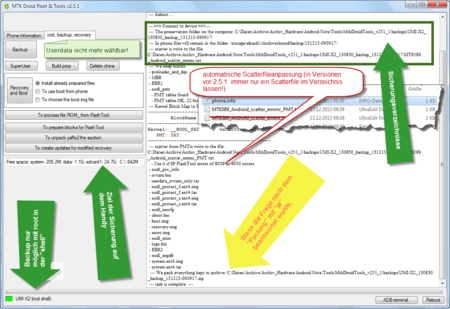

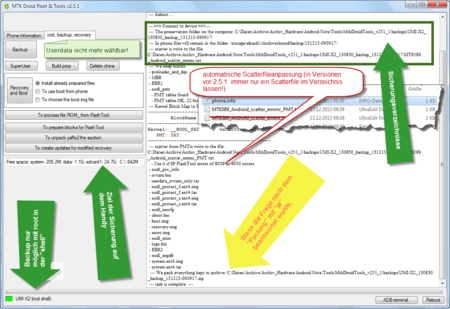

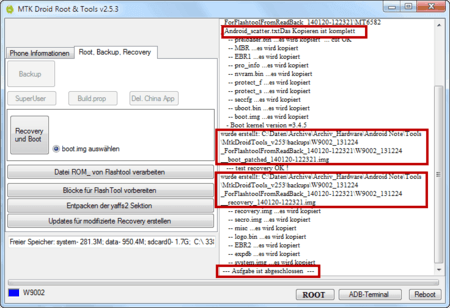

(5.2) Jetzt auf dem zweiten Tab des MTK Droid den bisher von mir wenig genutzten Button "Datei ROM_ vom Flashtool verarbeiten" drücken.

(5.2) Jetzt auf dem zweiten Tab des MTK Droid den bisher von mir wenig genutzten Button "Datei ROM_ vom Flashtool verarbeiten" drücken.

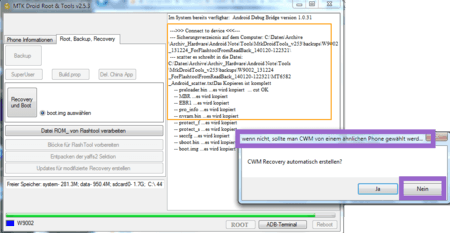

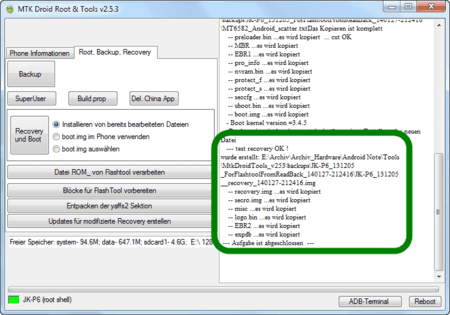

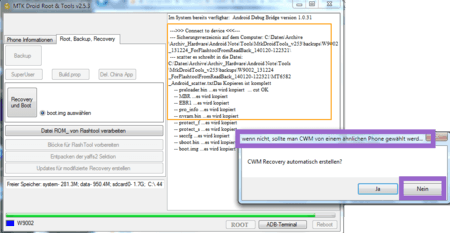

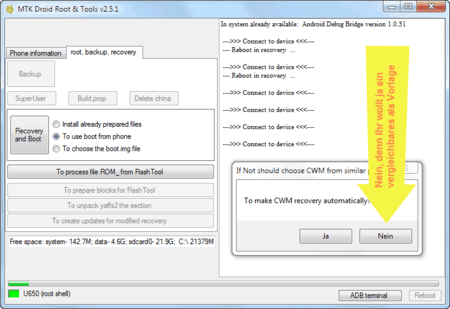

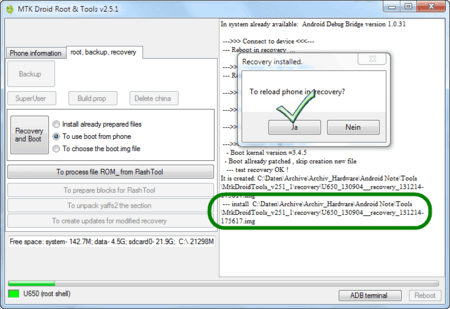

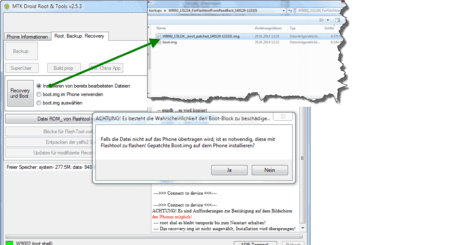

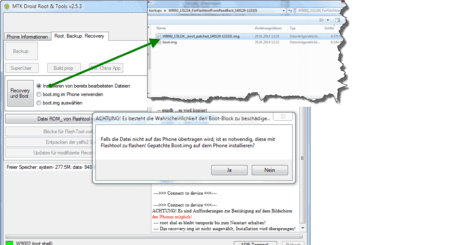

(5.3) Die Segmentierung, das Erzeugen einer Scatterfile beginnt. Nach einer Weile werdet Ihr gefragt, ob das CWM-R Recovery "automatisch" erzeugt werden soll. Mit "Nein" habt Ihr dann die Möglichkeit eine aktuellere Vorlage, als die im MTK Droidtool verwendete zu nutzen.

(5.3) Die Segmentierung, das Erzeugen einer Scatterfile beginnt. Nach einer Weile werdet Ihr gefragt, ob das CWM-R Recovery "automatisch" erzeugt werden soll. Mit "Nein" habt Ihr dann die Möglichkeit eine aktuellere Vorlage, als die im MTK Droidtool verwendete zu nutzen.

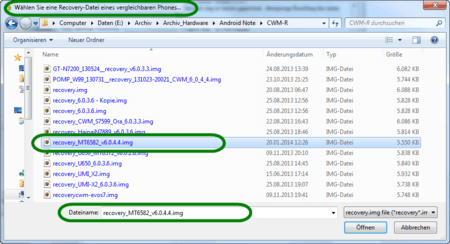

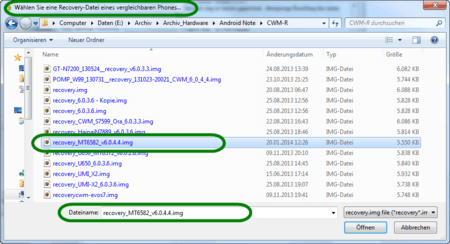

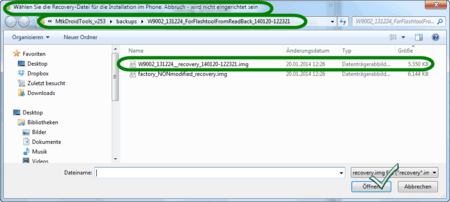

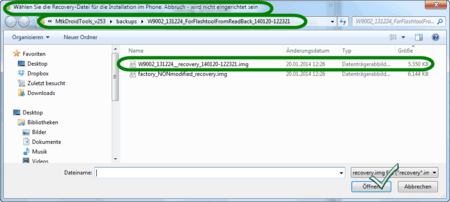

(5.4) Also empfehle ich hier gleich eine andere Vorlage, also eine dem Prozessor adäquate neuere Version des recovery.img, zu wählen. Beispiele findet in im CWM Recovery Threat (siehe meine Signatur).

(5.4) Also empfehle ich hier gleich eine andere Vorlage, also eine dem Prozessor adäquate neuere Version des recovery.img, zu wählen. Beispiele findet in im CWM Recovery Threat (siehe meine Signatur).

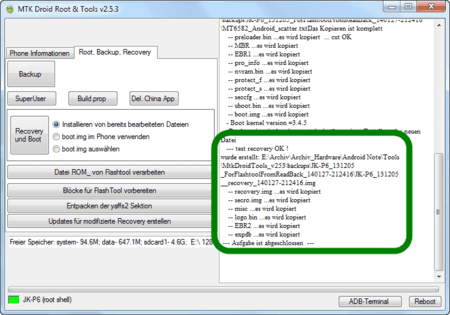

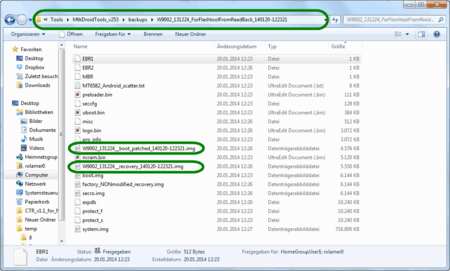

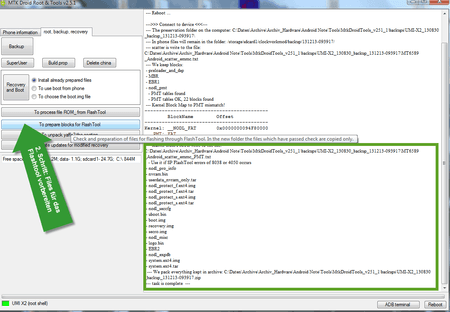

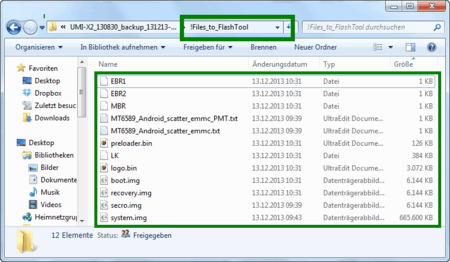

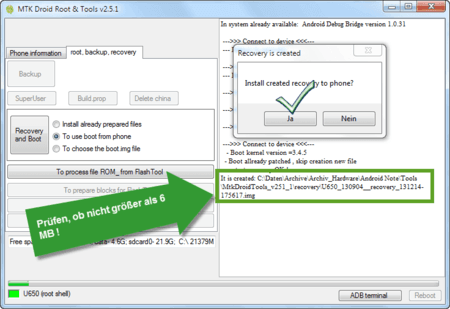

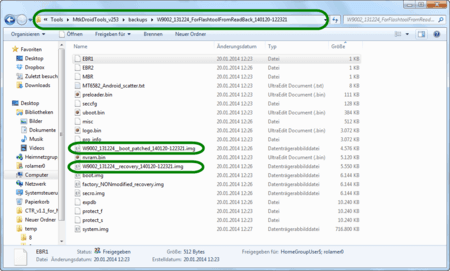

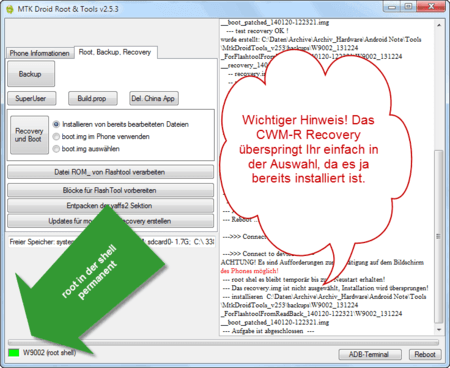

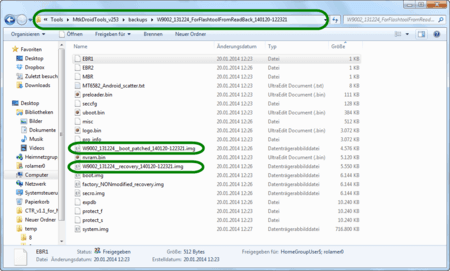

(5.5) Nach einer Weile habt Ihr dann das Ergebnis:

(5.5) Nach einer Weile habt Ihr dann das Ergebnis:

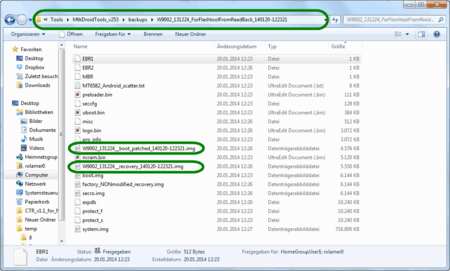

(5.6.) Überzeugt Euch noch einmal vom Ergebnis. Ab dem SoC MT6592 kann es vorkommen, dass der Preloader.bin nicht aufbereitet wird. Deshalb prüfen und falls nicht vorhanden, entweder einen Stock Preloader besorgen und gleich in das Sicherungsverzeichnis kopieren, oder im Diskussionsthread eine Bemerkung hinterlassen. Dann muss man es mit einem Hexeditor versuchen.

(5.6.) Überzeugt Euch noch einmal vom Ergebnis. Ab dem SoC MT6592 kann es vorkommen, dass der Preloader.bin nicht aufbereitet wird. Deshalb prüfen und falls nicht vorhanden, entweder einen Stock Preloader besorgen und gleich in das Sicherungsverzeichnis kopieren, oder im Diskussionsthread eine Bemerkung hinterlassen. Dann muss man es mit einem Hexeditor versuchen.

Seid Ihr hier erfolgreich angekommen. Lehnt Euch zurück. Gratulation. Ihr habt eine komplette Datensicherung Eures Auslieferungszustandes erzeugt!

Und stört Euch nicht, dass data nicht gesichert wurde. Im Bedarfsfall Werksreset nach Rücksicherung und alles ist ok.

Wie es mit den gepatchten Files weitergehen kann (root und recovery) beschreibe ich in einen weiteren Kapitel.

Uff... aber schon damit hat man ja sein Handy modifiziert... nämlich mit dem adbd (ADB Deamon)...

Nun habe ich eine bisher wenig beachte Möglichkeit gefunden, die ich hier beschreibe. Vorweg es ist eine Mischung aus MTK Droidtool Features und SP-Flashtool.

1. Voraussetzungen:

1.1. Funktionsfähige ADB und VCOM Treiber auf einem Windows PC (wird hier nicht beschrieben, da anderswo schon gut und ausführlich der Fall)

1.2. Natürlich das MTK Droidtool

1.3. ST-Flashtool

2. Wie:

(1) Startet das MTK Droidtool (DT)

(2) Schaltet in den Einstellungen des Handys:

(2.1) die Schnellstartopition ab

(2.2) das USB Debugging in den Entwickleroptionen ein

3. Ermittlung des Adressbereiches des vom Handy zu sichernden Bereiches

Wir werden in einem späteren Schritt und das komplette ROM (Ausnahme cache und data, da diese Bereiche für eine Wiederherstellung nicht relevant sind) als ein Datenfile auf den PC holen.

Dazu müssen wir aber die Startadresse und die Länge des Datenbereiches ermitteln.

Die Startadresse ist noch ohne Hilfsmittel leicht zu ermitteln, nämlich 0x0. Die Länge entnehmen wir jetzt der Scatterdatei, nämlich so:

(3.1) Blockmapping ermitteln

(3.1) Blockmapping ermitteln (3.2) Diesen Bereich benötigen wir, also Länge = Startadresse des Cache Blocks

(3.2) Diesen Bereich benötigen wir, also Länge = Startadresse des Cache Blocks (3.3) "Erstellen einer Scatterdatei" Wir lassen uns gleich das Scatter File anlegen, da wir das in späteren Schritten sowieso noch benötigen und es einfacher ist die Startadresse des Cachebereiches in die Zwischenablage zu kopieren.

(3.3) "Erstellen einer Scatterdatei" Wir lassen uns gleich das Scatter File anlegen, da wir das in späteren Schritten sowieso noch benötigen und es einfacher ist die Startadresse des Cachebereiches in die Zwischenablage zu kopieren. (3.4) Jetzt öffnet Ihr das Scatterfile und kopiert Euch die Startadresse des Cache Bereiches in die Zwischenablage... werdet Ihr nämlich noch gut gebrauchen können.

(3.4) Jetzt öffnet Ihr das Scatterfile und kopiert Euch die Startadresse des Cache Bereiches in die Zwischenablage... werdet Ihr nämlich noch gut gebrauchen können.4. Sicherung des ROMs mittels SF-Flashtool

(4.1) Jetzt bitte USB Kabel vom PC trennen und Akku aus dem Handy. Danach startet Ihr das SF-Flashtool. Wählt das soeben erzeugte Scatterfile aus. Achtet der Sicherheit halber, dass keine Checkbox selektiert ist.

(4.1) Jetzt bitte USB Kabel vom PC trennen und Akku aus dem Handy. Danach startet Ihr das SF-Flashtool. Wählt das soeben erzeugte Scatterfile aus. Achtet der Sicherheit halber, dass keine Checkbox selektiert ist. (4.2) Navigiert auf den Reiter Read Back, entfernt alle Einträge mit remove und legt einen neuen an.

(4.2) Navigiert auf den Reiter Read Back, entfernt alle Einträge mit remove und legt einen neuen an.

(4.3) Jetzt müsst Ihr den Filenamen und die Adressangaben spezifizieren. z.B. ROM_Default.img. Die Längenangabe habt Ihr ja noch immer in der Zwischenablage oder Ihr entnehmt diese noch einmal aus dem Scatterfile.

(4.3) Jetzt müsst Ihr den Filenamen und die Adressangaben spezifizieren. z.B. ROM_Default.img. Die Längenangabe habt Ihr ja noch immer in der Zwischenablage oder Ihr entnehmt diese noch einmal aus dem Scatterfile. (4.4) So sollte es dann exemplarisch bei einem MT6582 Chipsatz aussehen.

(4.4) So sollte es dann exemplarisch bei einem MT6582 Chipsatz aussehen.(4.5) Jetzt passiert es gleich. Zur Erinnerung: USB Kabel ist immer noch getrennt und Batterie ist immer noch nicht im Handy!

Drückt jetzt das Read back shortcut.

Drückt jetzt das Read back shortcut.(4.6) USB Kabel mit PC Verbinden... Read back startet... wenn nicht, dann Batterie einlegen... wenn nicht funktioniert der VCOM Treiber noch nicht auf dem PC.

Anmerkung

Es konnte beobachtet werden, dass es OHNE eingelegten AKKU leider bei etwa 60% des Uploades zu Abbrüchen kommt. Sollte dies auch bei Euch der Fall sein, dann wiederholt diesen Versuch mit eingelegten Akku (nicht aber einschalten).

Vor einem neuen Versuche empfehle ich allerdings, das Handy neu zu starten und anschließend den Akku kurz raus zu nehmen.

(4.7) Erhaltet Ihr den grünen Kreis... Schreit laut Hurra... Denn Ihr habt den ersten und wichtigsten Schritt, nämlich erfolgreiche Sicherung Eures Auslieferungszustandes erreicht.

(4.7) Erhaltet Ihr den grünen Kreis... Schreit laut Hurra... Denn Ihr habt den ersten und wichtigsten Schritt, nämlich erfolgreiche Sicherung Eures Auslieferungszustandes erreicht.5. Nachbereiten der Sicherung mittels MTK Droidtool (Segmentieren für Flashtool)

Die nächsten Schritte sind zwar nicht sofort und unmittelbar notwendig, sollten trotzdem zur Prüfung des Ergebnisses gleich im Anschluss an das physikalische Sichern erfolgen.

Erfahrungen haben gezeigt, dass manche Anwender das nicht sofort erledigten. Diese haben dann aber ein Problem, wenn das Hansy im Fehlerfall nicht mehr vom MTK DT erkannt wird, da diese Aufbereitung nur online möglich ist. Also bitte sofort erledigen.

Es wird jetzt, wie Ihr es vielleicht schon kennt, das Datenfile in Blöcke zerlegt, die dann gegebenenfalls einzeln wieder auf das Handy geflasht werden können. Das Zauberhafte ist, auch das Erzeugen des CWM-R Recovery Image und einer gepatchten boot.img wird dabei angeboten.

(5.1) Handy einschalten und an PC mit USB anschließen.

(5.2) Jetzt auf dem zweiten Tab des MTK Droid den bisher von mir wenig genutzten Button "Datei ROM_ vom Flashtool verarbeiten" drücken.

(5.2) Jetzt auf dem zweiten Tab des MTK Droid den bisher von mir wenig genutzten Button "Datei ROM_ vom Flashtool verarbeiten" drücken. (5.3) Die Segmentierung, das Erzeugen einer Scatterfile beginnt. Nach einer Weile werdet Ihr gefragt, ob das CWM-R Recovery "automatisch" erzeugt werden soll. Mit "Nein" habt Ihr dann die Möglichkeit eine aktuellere Vorlage, als die im MTK Droidtool verwendete zu nutzen.

(5.3) Die Segmentierung, das Erzeugen einer Scatterfile beginnt. Nach einer Weile werdet Ihr gefragt, ob das CWM-R Recovery "automatisch" erzeugt werden soll. Mit "Nein" habt Ihr dann die Möglichkeit eine aktuellere Vorlage, als die im MTK Droidtool verwendete zu nutzen.

(5.4) Also empfehle ich hier gleich eine andere Vorlage, also eine dem Prozessor adäquate neuere Version des recovery.img, zu wählen. Beispiele findet in im CWM Recovery Threat (siehe meine Signatur).

(5.4) Also empfehle ich hier gleich eine andere Vorlage, also eine dem Prozessor adäquate neuere Version des recovery.img, zu wählen. Beispiele findet in im CWM Recovery Threat (siehe meine Signatur). (5.5) Nach einer Weile habt Ihr dann das Ergebnis:

(5.5) Nach einer Weile habt Ihr dann das Ergebnis:- Scatterfille

- gepatches boot.img

- CWM-R Image

- komplette Sicherung in Segmenten, flashbar mit SF-Flashtool

(5.6.) Überzeugt Euch noch einmal vom Ergebnis. Ab dem SoC MT6592 kann es vorkommen, dass der Preloader.bin nicht aufbereitet wird. Deshalb prüfen und falls nicht vorhanden, entweder einen Stock Preloader besorgen und gleich in das Sicherungsverzeichnis kopieren, oder im Diskussionsthread eine Bemerkung hinterlassen. Dann muss man es mit einem Hexeditor versuchen.

(5.6.) Überzeugt Euch noch einmal vom Ergebnis. Ab dem SoC MT6592 kann es vorkommen, dass der Preloader.bin nicht aufbereitet wird. Deshalb prüfen und falls nicht vorhanden, entweder einen Stock Preloader besorgen und gleich in das Sicherungsverzeichnis kopieren, oder im Diskussionsthread eine Bemerkung hinterlassen. Dann muss man es mit einem Hexeditor versuchen.Seid Ihr hier erfolgreich angekommen. Lehnt Euch zurück. Gratulation. Ihr habt eine komplette Datensicherung Eures Auslieferungszustandes erzeugt!

Und stört Euch nicht, dass data nicht gesichert wurde. Im Bedarfsfall Werksreset nach Rücksicherung und alles ist ok.

Wie es mit den gepatchten Files weitergehen kann (root und recovery) beschreibe ich in einen weiteren Kapitel.

Voraussetzung für ein Backup (Sicherung von System relevanten Daten mit dem Ziel einer Wiederherstellung der Funktionsfähigkeit des Phones, Desaster Recovery) ist "Root in der shell"!

Was verbirgt sich dahinter?

Optisch: wie schon unter den Ausführungen zur Statuszeile erläutert, müsst Ihr unten links ein grünes Feld haben.

Technisch: das Tool kann via ADB mit dem entsprechenden Dämon des Phone kommunizieren und dabei Basisbefehle vom root und der Android busy box nutzen.

Wie man zu root in der shell kommt, soll hier nicht erörtert werden. Jedoch sollt Ihr wissen, dass man auch root in der shell temporär über den root Button erhalten kann. Das wurde schon in anderen Threads gut und ausführlich beschrieben. Falls hier in dieser Beschreibung Bedarf besteht, schreibt es in diesen Threat.

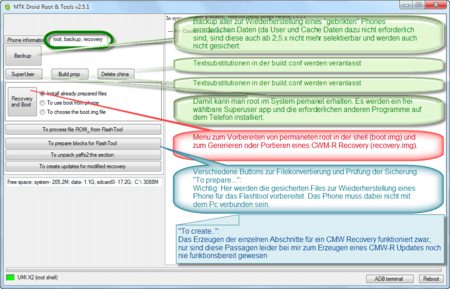

Schritt 1 (Übersicht):

[1] Navigiert zunächst auf den Tab "root, backup, recovery" und prüft ob alles "grün" ist, also ob Ihr root in der shell habt. Wenn nicht, geht es hier nicht weiter und lest an anderer Stelle nach.

[1] Navigiert zunächst auf den Tab "root, backup, recovery" und prüft ob alles "grün" ist, also ob Ihr root in der shell habt. Wenn nicht, geht es hier nicht weiter und lest an anderer Stelle nach.

[2] Seid nicht verwundert, wenn Ihr ab der Version 2.5.0 nicht mehr Userdata und cache zusätzlich selektieren könnt. Diese Daten werden für ein Desaster Recovery nicht benötig. Falls Ihr es doch wollt, dann nimmt eine Vorversion (2.4.8).

[3] Ziel einer zusätzlichen Sicherung auf dem Handy ist ab der Version 2.5.1 immer das, was Eurer Handy unter der sdcard1 gemountet hat. Sorgt dafür, dass dort genügend Platz ist.

[4] Nehmt das Sicherungsverzeichnis auf dem PC zur Kenntnis und merkt Euch das gut. Habe ich auch schon weiter oben beschrieben. Beachtet, dass es im Toolverzeichnis liegt. Ich verschieb das immer nach erfolgreicher Sicherung aus diesem Verzeichnis in ein anderes.

[5] Das MTK Droidtool beginnt beim Drücken von Backup dann mit der Sicherung. Erwähnenswert ist, dass er auf der Basis der Infos, die nun gesammelt werden auch Scatterfiles erzeugt und im Sicherungsverzeichnis ablegt. Auch hier gibt es der Version 2.5.0 Neuigkeiten. Stößt er auf einen "Kernel Block Map to PMT mismatch", legt er zusätzlich ein MT65xx_Android_scatter_emmc_PMT.txt an. Dieses solltet Ihr dann später im Flashtool zur Vermeidung von "SP Flashtool errors of 8038 or 4050" auch nutzen. Vorversionen tun es auch schon, allerdings führte das zu einem Namenskonflikt beim anschließenden Konvertieren dieser Files für das Flashtool. Diesen Fehler gibt es jetzt nicht mehr (Siehe nächste Schritte).

[6] Die abschließende Frage nach dem "Packing" beantwortet Ihr nach Eurem Ermessen. Bringt außer zusätzlichen Platzverbrauch keine wirkliche Vor-/oder Nachteile.

War bis dahin alles gut... dann könnt Ihr Euch erst einmal zurücklehnen.

Schritt 2:

[1] Jetzt gilt es noch die Sicherung für das Rückspielen mittel Flashtool vorzubereiten.

[1] Jetzt gilt es noch die Sicherung für das Rückspielen mittel Flashtool vorzubereiten.

Das ist eher nicht so spannend. Hier gibt es im Vergleich zu den Vorversionen auch einen Fehlerkorrektur. Die Existenz von mehreren Scatterfiles bereitet jetzt keine Sorgen mehr.

[2] Folgt einfach nur den Anweisungen. Beachtet dabei aber, dass im Sicherungsverzeichnis ein "Flashtoolverzeichnis" entsteht.

[2] Folgt einfach nur den Anweisungen. Beachtet dabei aber, dass im Sicherungsverzeichnis ein "Flashtoolverzeichnis" entsteht.

Dann habt Ihr es geschafft.

Tücken und Fehlermeldungen:

Immer wieder berichten User von Übertragungsabbrüchen zwischen Phone und PC. Nehmt das Ernst. Schaut Euch sehr aufmerksam das Logfile Fenster an. Schon mancher erlebte eine böse Überraschung bei der Wiederherstellung seines Handys, weil die Datensicherung nicht vollständig war!

Ursachen:

Was verbirgt sich dahinter?

Optisch: wie schon unter den Ausführungen zur Statuszeile erläutert, müsst Ihr unten links ein grünes Feld haben.

Technisch: das Tool kann via ADB mit dem entsprechenden Dämon des Phone kommunizieren und dabei Basisbefehle vom root und der Android busy box nutzen.

Wie man zu root in der shell kommt, soll hier nicht erörtert werden. Jedoch sollt Ihr wissen, dass man auch root in der shell temporär über den root Button erhalten kann. Das wurde schon in anderen Threads gut und ausführlich beschrieben. Falls hier in dieser Beschreibung Bedarf besteht, schreibt es in diesen Threat.

Schritt 1 (Übersicht):

[1] Navigiert zunächst auf den Tab "root, backup, recovery" und prüft ob alles "grün" ist, also ob Ihr root in der shell habt. Wenn nicht, geht es hier nicht weiter und lest an anderer Stelle nach.

[1] Navigiert zunächst auf den Tab "root, backup, recovery" und prüft ob alles "grün" ist, also ob Ihr root in der shell habt. Wenn nicht, geht es hier nicht weiter und lest an anderer Stelle nach.[2] Seid nicht verwundert, wenn Ihr ab der Version 2.5.0 nicht mehr Userdata und cache zusätzlich selektieren könnt. Diese Daten werden für ein Desaster Recovery nicht benötig. Falls Ihr es doch wollt, dann nimmt eine Vorversion (2.4.8).

[3] Ziel einer zusätzlichen Sicherung auf dem Handy ist ab der Version 2.5.1 immer das, was Eurer Handy unter der sdcard1 gemountet hat. Sorgt dafür, dass dort genügend Platz ist.

[4] Nehmt das Sicherungsverzeichnis auf dem PC zur Kenntnis und merkt Euch das gut. Habe ich auch schon weiter oben beschrieben. Beachtet, dass es im Toolverzeichnis liegt. Ich verschieb das immer nach erfolgreicher Sicherung aus diesem Verzeichnis in ein anderes.

[5] Das MTK Droidtool beginnt beim Drücken von Backup dann mit der Sicherung. Erwähnenswert ist, dass er auf der Basis der Infos, die nun gesammelt werden auch Scatterfiles erzeugt und im Sicherungsverzeichnis ablegt. Auch hier gibt es der Version 2.5.0 Neuigkeiten. Stößt er auf einen "Kernel Block Map to PMT mismatch", legt er zusätzlich ein MT65xx_Android_scatter_emmc_PMT.txt an. Dieses solltet Ihr dann später im Flashtool zur Vermeidung von "SP Flashtool errors of 8038 or 4050" auch nutzen. Vorversionen tun es auch schon, allerdings führte das zu einem Namenskonflikt beim anschließenden Konvertieren dieser Files für das Flashtool. Diesen Fehler gibt es jetzt nicht mehr (Siehe nächste Schritte).

[6] Die abschließende Frage nach dem "Packing" beantwortet Ihr nach Eurem Ermessen. Bringt außer zusätzlichen Platzverbrauch keine wirkliche Vor-/oder Nachteile.

War bis dahin alles gut... dann könnt Ihr Euch erst einmal zurücklehnen.

Schritt 2:

[1] Jetzt gilt es noch die Sicherung für das Rückspielen mittel Flashtool vorzubereiten.

[1] Jetzt gilt es noch die Sicherung für das Rückspielen mittel Flashtool vorzubereiten.Das ist eher nicht so spannend. Hier gibt es im Vergleich zu den Vorversionen auch einen Fehlerkorrektur. Die Existenz von mehreren Scatterfiles bereitet jetzt keine Sorgen mehr.

[2] Folgt einfach nur den Anweisungen. Beachtet dabei aber, dass im Sicherungsverzeichnis ein "Flashtoolverzeichnis" entsteht.

[2] Folgt einfach nur den Anweisungen. Beachtet dabei aber, dass im Sicherungsverzeichnis ein "Flashtoolverzeichnis" entsteht.Dann habt Ihr es geschafft.

Tücken und Fehlermeldungen:

Immer wieder berichten User von Übertragungsabbrüchen zwischen Phone und PC. Nehmt das Ernst. Schaut Euch sehr aufmerksam das Logfile Fenster an. Schon mancher erlebte eine böse Überraschung bei der Wiederherstellung seines Handys, weil die Datensicherung nicht vollständig war!

Ursachen:

- schlechtes USB Kabel oder USB Schnittstelle PC

- nicht ausreichend Platz auf der SDCARD1

- instabiler ADB Treiber

Hier gibt es ein klares Statement des Entwicklers: Diese Bereiche sind für ein Desaster Recovery nicht erforderlich. Die wichtigen Daten des /data (User Bereich) /nvram im Button IMEI gesichert werden.

Also keine Bange Ihr verliert höchstens Eure Einstellungen. Diese sind aber auch leicht wieder herstellbar.

Also keine Bange Ihr verliert höchstens Eure Einstellungen. Diese sind aber auch leicht wieder herstellbar.

[1] Jetzt wird es schon etwas komplizierter aber immer noch nicht aussichtslos, denn

[1] Jetzt wird es schon etwas komplizierter aber immer noch nicht aussichtslos, dennsteht Euch ein fertiges CWM Recovery File für Euer Telefon zur Verfügung, dann spielt das ein (z.B. mit Flashtool)

[2] Legt eine SD Karte in Euer Handy ein.

[2] Legt eine SD Karte in Euer Handy ein.[3] Bootet in den CWM Recovery Modus. Jetzt habt Ihr auch im Tab "root, Backup, Recovery" wieder den Backup Button.

[4] Backup, alles läuft wie im Tipp2 schon beschrieben. Vergesst nicht die Sicherung auf Vollständigkeit zu prüfen und für das Flashtool zu konvertieren. Behaltet auch hier das Log Fenster gut im Auge.

[1] Warum ist der Backup Button grau? Da brauchst root in der shell und weist mittlerweile ja auch warum (siehe oben).

[1] Warum ist der Backup Button grau? Da brauchst root in der shell und weist mittlerweile ja auch warum (siehe oben).[2] Wie erhalte ich jetzt root in der shell? Wichtig ist, dass Du nicht nur root im System benötigst, sondern dort auch bereits die busy box app installiert ist. Diese kannst Du Dir aus dem App Store runter laden.

[3] Drücke den Root Button rechts unten und quittiere diese Meldung mit "ja". Jetzt wird temporär root in der shell auf Deinem Handy installiert. Achte darauf, dass Deine Superuser app auf dem Handy um eine Quittierung des Superuser Rechtes für die nachfolgenden Aktionen fragt und beantworte diese mit ja.

[3] Drücke den Root Button rechts unten und quittiere diese Meldung mit "ja". Jetzt wird temporär root in der shell auf Deinem Handy installiert. Achte darauf, dass Deine Superuser app auf dem Handy um eine Quittierung des Superuser Rechtes für die nachfolgenden Aktionen fragt und beantworte diese mit ja. [4] Jetzt hast Du root Temporär in der shell. Einer Datensicherung steht nichts mehr im Weg. Wie, ist ja schon weiter oben beschrieben.

[4] Jetzt hast Du root Temporär in der shell. Einer Datensicherung steht nichts mehr im Weg. Wie, ist ja schon weiter oben beschrieben.Nach einem Reboot ist dieser Rootzugriff in der shell natürlich wieder futsch

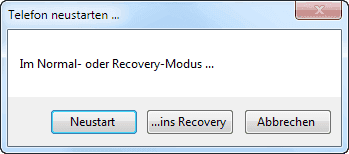

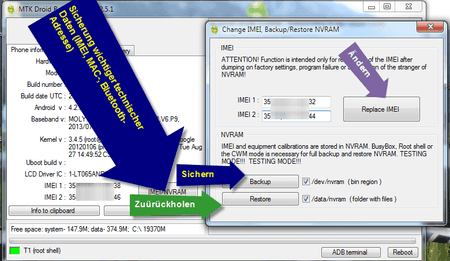

Unsere Phones haben ein paar "individuelle" Eigenschaften, die Ihre Eindeutigkeit garantieren sollen. Dazu gehören die physikalische Internetadresse (MAC-Adresse), eine oder mehrere IMEI's und die Bluetooth-Adresse. Die Seriennummer leider nicht. Aber das ist Euch ja schon aufgefallen .

.

Wichtig ist, dass Ihr Euch auch dazu eine Sicherung anfertigt.

Und so geht das:

[1] Im Tab "Phone Information" findet Ihr den dafür erforderlichen Button.

[1] Im Tab "Phone Information" findet Ihr den dafür erforderlichen Button.

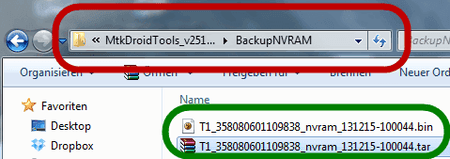

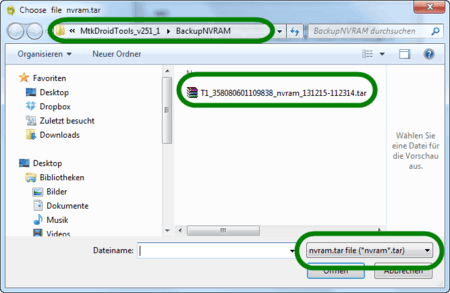

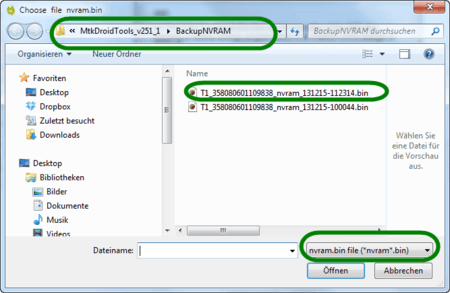

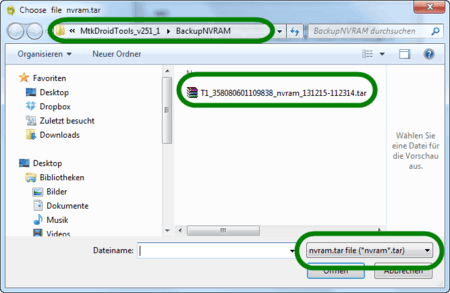

[2] Sichern: Es werden zwei Files in das Verzeichnis BackupNVRAM geschrieben

[2] Sichern: Es werden zwei Files in das Verzeichnis BackupNVRAM geschrieben

[3] Die erste Datei sichert die Funktionen, die zweite dann Eure Werte

[3] Die erste Datei sichert die Funktionen, die zweite dann Eure Werte

Auch hier wieder der Tipp, sichert die Euch in einem eigenen Verzeichnis. Im Toolverzeichnis ist das nicht so gut aufgehoben.

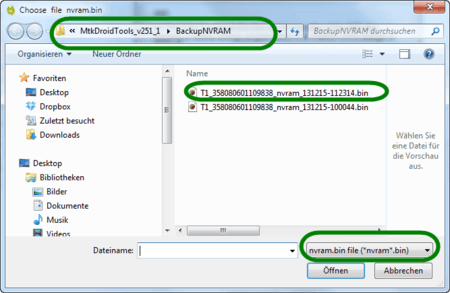

[4] Zurückholen ist einfach. Da werdet Ihr der Reihe nach den gesicherten Files gefragt und müsst einfach die Sicherung wählen.

[4] Zurückholen ist einfach. Da werdet Ihr der Reihe nach den gesicherten Files gefragt und müsst einfach die Sicherung wählen.

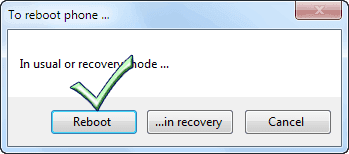

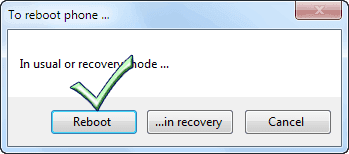

[5] Nun müsst Ihr nur noch einmal rebooten (Erinnerung: Schaltet Eure "Schnellstart Option in den Einstellungen ab!)

[5] Nun müsst Ihr nur noch einmal rebooten (Erinnerung: Schaltet Eure "Schnellstart Option in den Einstellungen ab!)

Nun brauch Ihr auch keinen Wechsel Euers ROMS mehr fürchten. Ihr wisst ja jetzt, wie die für Eurer Phone wichtigen Dinge zurückgespeichert werden können.

Wichtig ist, dass Ihr Euch auch dazu eine Sicherung anfertigt.

Und so geht das:

[1] Im Tab "Phone Information" findet Ihr den dafür erforderlichen Button.

[1] Im Tab "Phone Information" findet Ihr den dafür erforderlichen Button. [2] Sichern: Es werden zwei Files in das Verzeichnis BackupNVRAM geschrieben

[2] Sichern: Es werden zwei Files in das Verzeichnis BackupNVRAM geschrieben [3] Die erste Datei sichert die Funktionen, die zweite dann Eure Werte

[3] Die erste Datei sichert die Funktionen, die zweite dann Eure WerteAuch hier wieder der Tipp, sichert die Euch in einem eigenen Verzeichnis. Im Toolverzeichnis ist das nicht so gut aufgehoben.

[4] Zurückholen ist einfach. Da werdet Ihr der Reihe nach den gesicherten Files gefragt und müsst einfach die Sicherung wählen.

[4] Zurückholen ist einfach. Da werdet Ihr der Reihe nach den gesicherten Files gefragt und müsst einfach die Sicherung wählen. [5] Nun müsst Ihr nur noch einmal rebooten (Erinnerung: Schaltet Eure "Schnellstart Option in den Einstellungen ab!)

[5] Nun müsst Ihr nur noch einmal rebooten (Erinnerung: Schaltet Eure "Schnellstart Option in den Einstellungen ab!)Nun brauch Ihr auch keinen Wechsel Euers ROMS mehr fürchten. Ihr wisst ja jetzt, wie die für Eurer Phone wichtigen Dinge zurückgespeichert werden können.

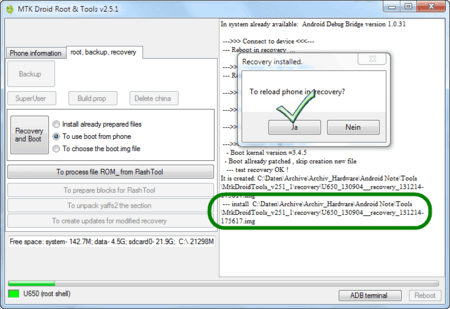

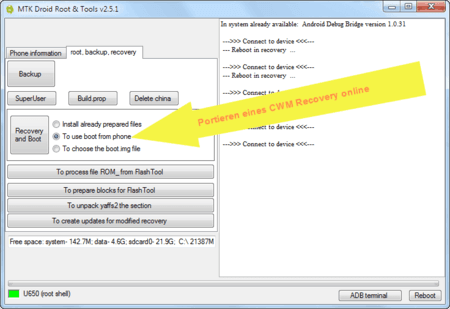

Standardmäßig nimmt das MTK Droidtool ein v5.0.5.5 Vorlage zum Generieren eines CMW-Recovery. Hier sind alle notwendigen Grundfunktionen schon enthalten. Will man jedoch eine etwas aktuellere Version, so kann man auf der Basis eines für den Prozessor bereits beliebigen anderen Recover Files sich selbst für seinen eigenen Phone leicht eine portieren. Und So funktioniert dies:

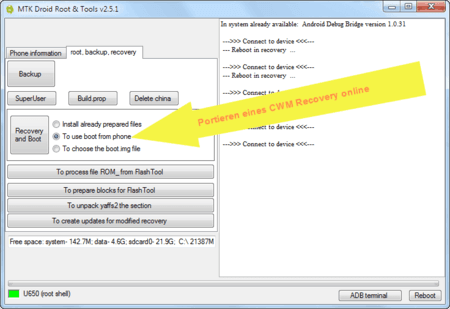

[1] Wechsel auf den root, backup, recovery Reiter.

[1] Wechsel auf den root, backup, recovery Reiter.

[2] Drückt den Radio Button "to use boot form phone" Natürlich habt Ihr vorher Eurer Telefon mit dem PC verbunden, denn Ihr wollt ja "online" ein recovery.img für Euer Phone generieren

[3] Drücken von Root and Recovery Button

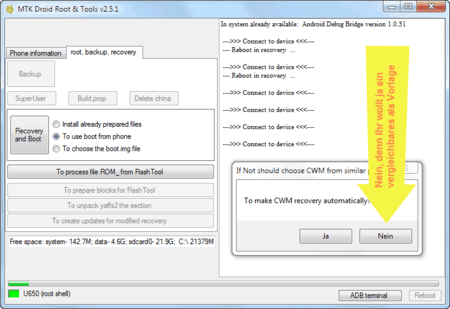

[4] Natürlich jetzt "nein", denn Ihr seid Individualisten und wollt eine aktuellere Version, als das im Droidtool hinterlegte Template es ermöglicht, erzeugen.

[4] Natürlich jetzt "nein", denn Ihr seid Individualisten und wollt eine aktuellere Version, als das im Droidtool hinterlegte Template es ermöglicht, erzeugen.

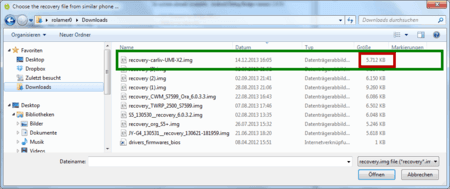

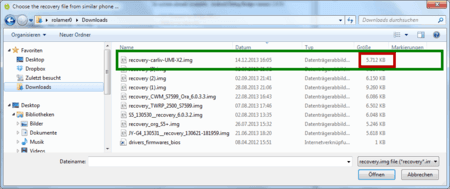

[5] Wählt jetzt Eure Vorlage, die nicht größer als 6.144 KB (für den SoC MT659x 10.240 kB) sein darf, aus. Ihr findet eine Menge Vorlagen in meiner Signatur dazu. Nehmt einfach die höchste Version für den jeweiligen Prozessor, den Ihr habt. Wichtig ist hier immer eine Vorlage zu wählen, die vom gleichen Prozessortyp Eures Handys ist.

[5] Wählt jetzt Eure Vorlage, die nicht größer als 6.144 KB (für den SoC MT659x 10.240 kB) sein darf, aus. Ihr findet eine Menge Vorlagen in meiner Signatur dazu. Nehmt einfach die höchste Version für den jeweiligen Prozessor, den Ihr habt. Wichtig ist hier immer eine Vorlage zu wählen, die vom gleichen Prozessortyp Eures Handys ist.

Es gibt jetzt als Portierungsvorlage für alle MTK Phones eine Auswahl von "Carliv Touch Recovery for porting to all MTK phones", die von der Auflösung Eures Handys abhängig ist.

Findet Ihr an dieser Stelle:

Achtung: für den Soc MT65(83)9x (10MB großer Recovery Bereich) könnt Ihr auch alternativ eine TWRP Recovery Vorlage nutzen. Achtet dabei auf deckungsgleicher Bildschirmauflösungen.

Vorlage für 1920 x 1080 : TWRP_recovery_2.7.1.0_1920x1080

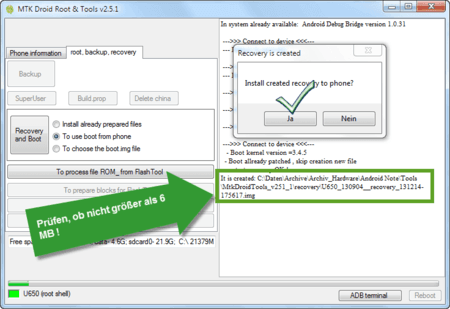

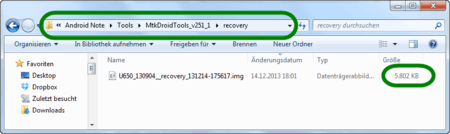

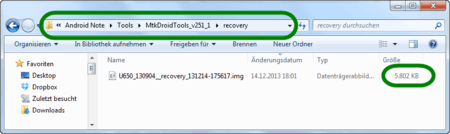

[6] Prüft noch einmal, ob das jetzt portierte File auch tatsächlich nicht größer als 6 MB ist (für Phones mit einem SoC MT6592 gilt 10MB).

[6] Prüft noch einmal, ob das jetzt portierte File auch tatsächlich nicht größer als 6 MB ist (für Phones mit einem SoC MT6592 gilt 10MB).

[7] ... und last es Euch gleich auf das Phone installieren

[7] ... und last es Euch gleich auf das Phone installieren

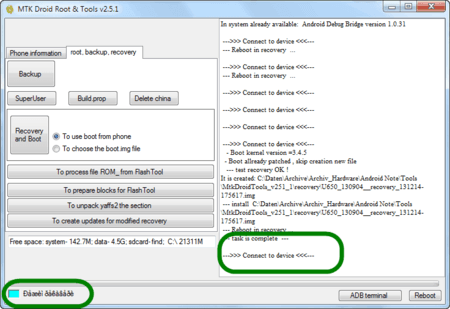

[8] Jetzt wird Euch gleich ein Test vorgeschlagen und den solltet Ihr mit "ja" bestätigen und los geh es...

[8] Jetzt wird Euch gleich ein Test vorgeschlagen und den solltet Ihr mit "ja" bestätigen und los geh es...

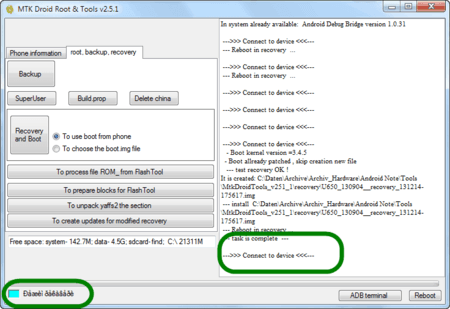

[9] Wenn dieses Bild dann erscheint und auf Eurem Phone das Menu zu sehen ist, dann habt Ihr es geschafft. Gratulation.

[9] Wenn dieses Bild dann erscheint und auf Eurem Phone das Menu zu sehen ist, dann habt Ihr es geschafft. Gratulation.

[1] Wechsel auf den root, backup, recovery Reiter.

[1] Wechsel auf den root, backup, recovery Reiter.[2] Drückt den Radio Button "to use boot form phone" Natürlich habt Ihr vorher Eurer Telefon mit dem PC verbunden, denn Ihr wollt ja "online" ein recovery.img für Euer Phone generieren

[3] Drücken von Root and Recovery Button

[4] Natürlich jetzt "nein", denn Ihr seid Individualisten und wollt eine aktuellere Version, als das im Droidtool hinterlegte Template es ermöglicht, erzeugen.

[4] Natürlich jetzt "nein", denn Ihr seid Individualisten und wollt eine aktuellere Version, als das im Droidtool hinterlegte Template es ermöglicht, erzeugen. [5] Wählt jetzt Eure Vorlage, die nicht größer als 6.144 KB (für den SoC MT659x 10.240 kB) sein darf, aus. Ihr findet eine Menge Vorlagen in meiner Signatur dazu. Nehmt einfach die höchste Version für den jeweiligen Prozessor, den Ihr habt. Wichtig ist hier immer eine Vorlage zu wählen, die vom gleichen Prozessortyp Eures Handys ist.

[5] Wählt jetzt Eure Vorlage, die nicht größer als 6.144 KB (für den SoC MT659x 10.240 kB) sein darf, aus. Ihr findet eine Menge Vorlagen in meiner Signatur dazu. Nehmt einfach die höchste Version für den jeweiligen Prozessor, den Ihr habt. Wichtig ist hier immer eine Vorlage zu wählen, die vom gleichen Prozessortyp Eures Handys ist.Es gibt jetzt als Portierungsvorlage für alle MTK Phones eine Auswahl von "Carliv Touch Recovery for porting to all MTK phones", die von der Auflösung Eures Handys abhängig ist.

Findet Ihr an dieser Stelle:

Achtung: für den Soc MT65(83)9x (10MB großer Recovery Bereich) könnt Ihr auch alternativ eine TWRP Recovery Vorlage nutzen. Achtet dabei auf deckungsgleicher Bildschirmauflösungen.

Vorlage für 1920 x 1080 : TWRP_recovery_2.7.1.0_1920x1080

[6] Prüft noch einmal, ob das jetzt portierte File auch tatsächlich nicht größer als 6 MB ist (für Phones mit einem SoC MT6592 gilt 10MB).

[6] Prüft noch einmal, ob das jetzt portierte File auch tatsächlich nicht größer als 6 MB ist (für Phones mit einem SoC MT6592 gilt 10MB). [7] ... und last es Euch gleich auf das Phone installieren

[7] ... und last es Euch gleich auf das Phone installieren [8] Jetzt wird Euch gleich ein Test vorgeschlagen und den solltet Ihr mit "ja" bestätigen und los geh es...

[8] Jetzt wird Euch gleich ein Test vorgeschlagen und den solltet Ihr mit "ja" bestätigen und los geh es... [9] Wenn dieses Bild dann erscheint und auf Eurem Phone das Menu zu sehen ist, dann habt Ihr es geschafft. Gratulation.

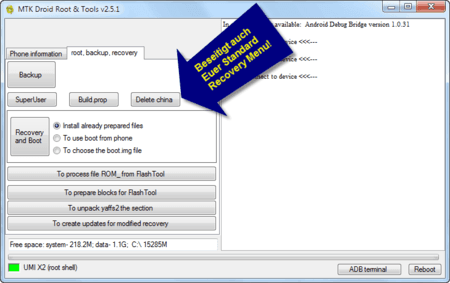

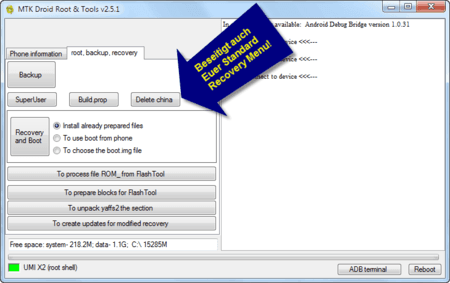

[9] Wenn dieses Bild dann erscheint und auf Eurem Phone das Menu zu sehen ist, dann habt Ihr es geschafft. Gratulation.Üble Falle: Hier muss die Brechstange raus. Ursache ist das File: /system/recovery-from-boot.p

So lange es dieses File auf Eurem Handy gibt, solange wird bei jedem Bootvorgang Eures das Standardrecovery wieder hergezaubert.

Lösung: Löscht oder besser benennt dieses File um. Natürlich geht das nur dann, wenn Ihr root Rechte habt.

Und noch ein Trick:

Startet einfach diesen Menu.... dann passiert es automatisch

Startet einfach diesen Menu.... dann passiert es automatisch

So lange es dieses File auf Eurem Handy gibt, solange wird bei jedem Bootvorgang Eures das Standardrecovery wieder hergezaubert.

Lösung: Löscht oder besser benennt dieses File um. Natürlich geht das nur dann, wenn Ihr root Rechte habt.

Und noch ein Trick:

Startet einfach diesen Menu.... dann passiert es automatisch

Startet einfach diesen Menu.... dann passiert es automatischEinleitung

Ich weiß, dass es eine Menge Möglichkeiten gibt, root auf einem Handy zu erhalten. Und mir ist es auch klar, dass es dazu schon eine nicht kleine Menge von Themen dazu gibt. Deshalb beschreibe ich Euch hier nur zur Vollständigkeit halber, wie man nach einer kompletten Sicherung des Originalzustandes (beschrieben im Tipp5) das Sahnehäubchen aufsetzt. Das hier beschriebene Verfahren überwindet auch die Klippe, dass manche Handys nicht auf eine bereits vorhandenes su binary zugreifen können.

Ausgangspunkt ist dieses Ergebnis im Tipp5

(5.4) Nach einer Weile habt Ihr dann diese Ergebnis:

(5.4) Nach einer Weile habt Ihr dann diese Ergebnis:

(1) Danach habt Ihr alle wichtigen Files zum weiteren Vorgehen beisammen.

(1) Danach habt Ihr alle wichtigen Files zum weiteren Vorgehen beisammen.

Einspielen eines CWM-R zum anschließenden Installieren von root im System

Kling umständlich, ist aber totsicher, da manche Handys sich im normalen Modus etwas widerspenstig zeigen, die notwendigen Veränderungen für root im System zu installieren (superSu und Busybox).

(2) Ihr startet jetzt wieder das Flashtool.

(2) Ihr startet jetzt wieder das Flashtool.

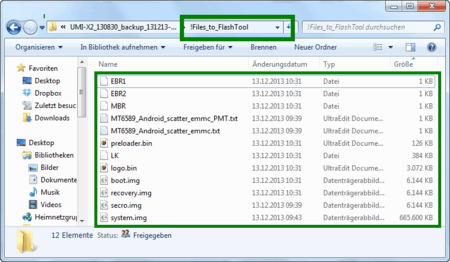

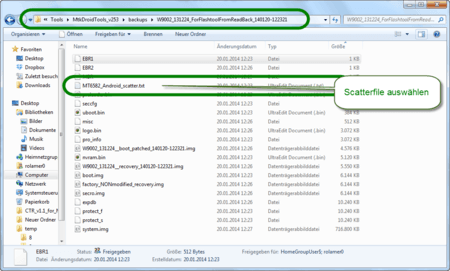

(3) wählt jetzt das Scatterfile aus dem Verzeichnis, welches im Tipp5 als Endresultat entstand.

(3) wählt jetzt das Scatterfile aus dem Verzeichnis, welches im Tipp5 als Endresultat entstand.

(4) deselektiert alle Sektionen und präzisiert durch einen Doppelklick auf die RECOVERY Sektion jetzt die Angaben auf das gepatchte Recovery Image.

(4) deselektiert alle Sektionen und präzisiert durch einen Doppelklick auf die RECOVERY Sektion jetzt die Angaben auf das gepatchte Recovery Image.

(5) Und flasht mit Download nur diese einzige Datei zurück. Nämlich das gepatche recovery.img. Überzeugt Euch vorher unbedingt noch einmal, dass es nicht größer als 6.144 kB groß ist (für den SoC MT659x gilt 10.240 kB).

(5) Und flasht mit Download nur diese einzige Datei zurück. Nämlich das gepatche recovery.img. Überzeugt Euch vorher unbedingt noch einmal, dass es nicht größer als 6.144 kB groß ist (für den SoC MT659x gilt 10.240 kB).

(2.1) Akku raus, USB Kabel ab

(2.2) Download Button

(2.3) USB Kabel mit PC verbinden

(2.4) Download startet, wenn nicht --> Batterie rein (nicht einschalten!) --> wenn nicht funktionieren die VCOM Treiber nicht.

(6) Nach erfolgreichen Flashen habt Ihr den bekannten grünen Kreis

(6) Nach erfolgreichen Flashen habt Ihr den bekannten grünen Kreis

(4) Kabel ab, Handy einschalten, Flashtool schließen

(5) Droidtool starten

(6) Kabel dran, Handy erkennen lassen

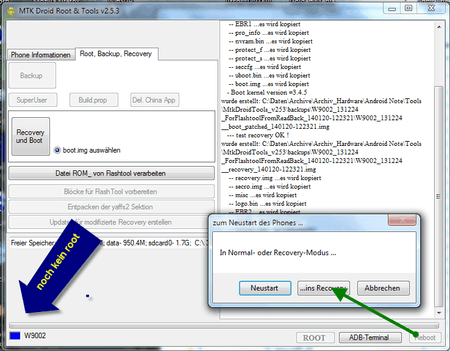

(7) Handy in den gerade installierten Recovery Mode bringen

(7) Handy in den gerade installierten Recovery Mode bringen

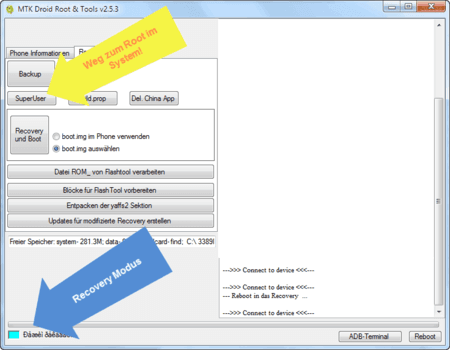

(8) Und siehe da, dort ist jetzt die Möglichkeit root im System, eine superuser Verwaltung Eurer Wahl (superSu, superuser) und die Busybox zu installieren.

(8) Und siehe da, dort ist jetzt die Möglichkeit root im System, eine superuser Verwaltung Eurer Wahl (superSu, superuser) und die Busybox zu installieren.

( 8.1) Bemerkungen zum SP mit Android 4.4.x: Wählt bitte dabei superSU aus. Nach Abschluss müsst Ihr allerdings nach im Recovery Modus noch dieses zip installieren. Dieses aktualisiert die superSu app und ermöglicht das Aktualisieren des su binariers auf dem Handy.

( 8.1) Bemerkungen zum SP mit Android 4.4.x: Wählt bitte dabei superSU aus. Nach Abschluss müsst Ihr allerdings nach im Recovery Modus noch dieses zip installieren. Dieses aktualisiert die superSu app und ermöglicht das Aktualisieren des su binariers auf dem Handy.

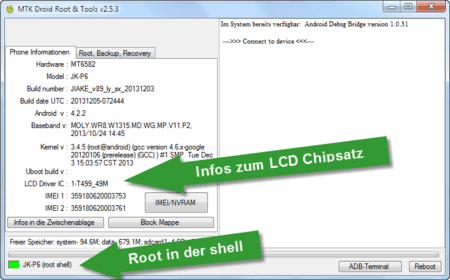

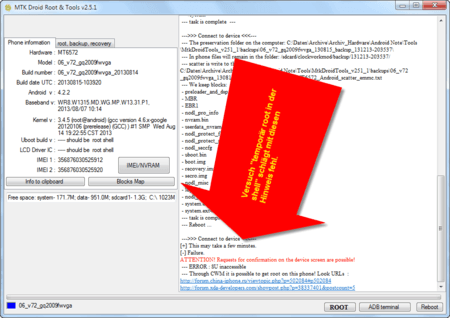

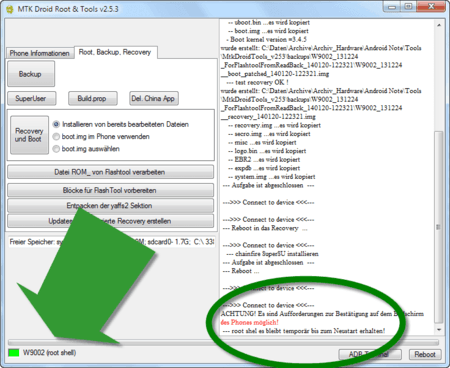

(9) Beachtet die interessante Mitteilung im Log Fenster

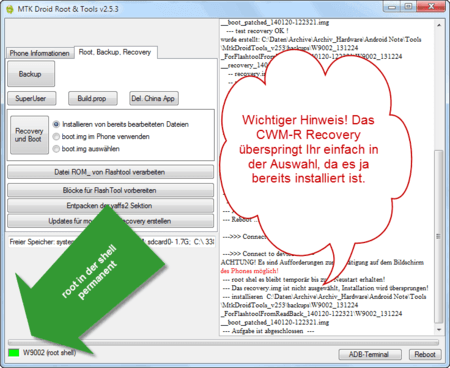

(9) Beachtet die interessante Mitteilung im Log Fenster

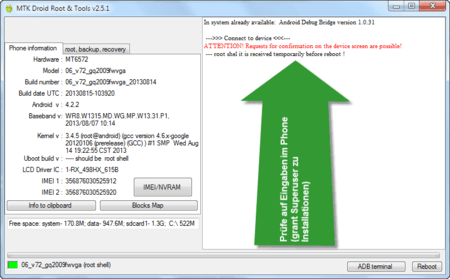

(10) Nach einem normalen Reboot erhaltet Ihr folgendes Fenster und könnt selbst über den weiteren Fortgang entscheiden. Root temporär in der shell wäre eine Option. Root in der shell permanent die andere.

(10) Nach einem normalen Reboot erhaltet Ihr folgendes Fenster und könnt selbst über den weiteren Fortgang entscheiden. Root temporär in der shell wäre eine Option. Root in der shell permanent die andere.

Root temporär in der shell

(11) Jetzt habt Ihr root in der shell und Ihr könnt alle Möglichkeiten des ADB Deamon und seiner Befehlsstruktur sowie halt die shell des system als root erreichen.

(11) Jetzt habt Ihr root in der shell und Ihr könnt alle Möglichkeiten des ADB Deamon und seiner Befehlsstruktur sowie halt die shell des system als root erreichen.

(12) Wollt Ihr darüber hinaus root in der shell permanent, installiert einfach über den Button "Recover und root" und dem Radio Button "Installieren von bereits bearbeiteten Dateien" die im TIPP5 gepatchte boot.img.

(12) Wollt Ihr darüber hinaus root in der shell permanent, installiert einfach über den Button "Recover und root" und dem Radio Button "Installieren von bereits bearbeiteten Dateien" die im TIPP5 gepatchte boot.img.

(13) Danach sieht es dann nach einem Reboot so aus.

(13) Danach sieht es dann nach einem Reboot so aus.

Ich weiß, dass es eine Menge Möglichkeiten gibt, root auf einem Handy zu erhalten. Und mir ist es auch klar, dass es dazu schon eine nicht kleine Menge von Themen dazu gibt. Deshalb beschreibe ich Euch hier nur zur Vollständigkeit halber, wie man nach einer kompletten Sicherung des Originalzustandes (beschrieben im Tipp5) das Sahnehäubchen aufsetzt. Das hier beschriebene Verfahren überwindet auch die Klippe, dass manche Handys nicht auf eine bereits vorhandenes su binary zugreifen können.

Ausgangspunkt ist dieses Ergebnis im Tipp5

(5.4) Nach einer Weile habt Ihr dann diese Ergebnis:

(5.4) Nach einer Weile habt Ihr dann diese Ergebnis:- Scatterfille

- gepatches boot.img

- CWM-R image

- komplette Sicherung in Segmenten, flashbar mit SF-Flashtool

(1) Danach habt Ihr alle wichtigen Files zum weiteren Vorgehen beisammen.

(1) Danach habt Ihr alle wichtigen Files zum weiteren Vorgehen beisammen.Einspielen eines CWM-R zum anschließenden Installieren von root im System

Kling umständlich, ist aber totsicher, da manche Handys sich im normalen Modus etwas widerspenstig zeigen, die notwendigen Veränderungen für root im System zu installieren (superSu und Busybox).

(2) Ihr startet jetzt wieder das Flashtool.

(2) Ihr startet jetzt wieder das Flashtool. (3) wählt jetzt das Scatterfile aus dem Verzeichnis, welches im Tipp5 als Endresultat entstand.

(3) wählt jetzt das Scatterfile aus dem Verzeichnis, welches im Tipp5 als Endresultat entstand. (4) deselektiert alle Sektionen und präzisiert durch einen Doppelklick auf die RECOVERY Sektion jetzt die Angaben auf das gepatchte Recovery Image.

(4) deselektiert alle Sektionen und präzisiert durch einen Doppelklick auf die RECOVERY Sektion jetzt die Angaben auf das gepatchte Recovery Image. (5) Und flasht mit Download nur diese einzige Datei zurück. Nämlich das gepatche recovery.img. Überzeugt Euch vorher unbedingt noch einmal, dass es nicht größer als 6.144 kB groß ist (für den SoC MT659x gilt 10.240 kB).

(5) Und flasht mit Download nur diese einzige Datei zurück. Nämlich das gepatche recovery.img. Überzeugt Euch vorher unbedingt noch einmal, dass es nicht größer als 6.144 kB groß ist (für den SoC MT659x gilt 10.240 kB).(2.1) Akku raus, USB Kabel ab

(2.2) Download Button

(2.3) USB Kabel mit PC verbinden

(2.4) Download startet, wenn nicht --> Batterie rein (nicht einschalten!) --> wenn nicht funktionieren die VCOM Treiber nicht.

(6) Nach erfolgreichen Flashen habt Ihr den bekannten grünen Kreis

(6) Nach erfolgreichen Flashen habt Ihr den bekannten grünen Kreis(4) Kabel ab, Handy einschalten, Flashtool schließen

(5) Droidtool starten

(6) Kabel dran, Handy erkennen lassen

(7) Handy in den gerade installierten Recovery Mode bringen

(7) Handy in den gerade installierten Recovery Mode bringen (8) Und siehe da, dort ist jetzt die Möglichkeit root im System, eine superuser Verwaltung Eurer Wahl (superSu, superuser) und die Busybox zu installieren.

(8) Und siehe da, dort ist jetzt die Möglichkeit root im System, eine superuser Verwaltung Eurer Wahl (superSu, superuser) und die Busybox zu installieren. ( 8.1) Bemerkungen zum SP mit Android 4.4.x: Wählt bitte dabei superSU aus. Nach Abschluss müsst Ihr allerdings nach im Recovery Modus noch dieses zip installieren. Dieses aktualisiert die superSu app und ermöglicht das Aktualisieren des su binariers auf dem Handy.

( 8.1) Bemerkungen zum SP mit Android 4.4.x: Wählt bitte dabei superSU aus. Nach Abschluss müsst Ihr allerdings nach im Recovery Modus noch dieses zip installieren. Dieses aktualisiert die superSu app und ermöglicht das Aktualisieren des su binariers auf dem Handy. (9) Beachtet die interessante Mitteilung im Log Fenster

(9) Beachtet die interessante Mitteilung im Log Fenster (10) Nach einem normalen Reboot erhaltet Ihr folgendes Fenster und könnt selbst über den weiteren Fortgang entscheiden. Root temporär in der shell wäre eine Option. Root in der shell permanent die andere.

(10) Nach einem normalen Reboot erhaltet Ihr folgendes Fenster und könnt selbst über den weiteren Fortgang entscheiden. Root temporär in der shell wäre eine Option. Root in der shell permanent die andere.Root temporär in der shell

(11) Jetzt habt Ihr root in der shell und Ihr könnt alle Möglichkeiten des ADB Deamon und seiner Befehlsstruktur sowie halt die shell des system als root erreichen.

(11) Jetzt habt Ihr root in der shell und Ihr könnt alle Möglichkeiten des ADB Deamon und seiner Befehlsstruktur sowie halt die shell des system als root erreichen. (12) Wollt Ihr darüber hinaus root in der shell permanent, installiert einfach über den Button "Recover und root" und dem Radio Button "Installieren von bereits bearbeiteten Dateien" die im TIPP5 gepatchte boot.img.

(12) Wollt Ihr darüber hinaus root in der shell permanent, installiert einfach über den Button "Recover und root" und dem Radio Button "Installieren von bereits bearbeiteten Dateien" die im TIPP5 gepatchte boot.img. (13) Danach sieht es dann nach einem Reboot so aus.

(13) Danach sieht es dann nach einem Reboot so aus.Aufbauend auf einer kompletten Sicherung des Originalzustandes Eures Handys aus TIPP5 könnt Ihr nach der beschriebenen Methode 100% sicher root im System und root in der shell erreichen.

Anhänge

Zuletzt bearbeitet: