MrT69

Dauer-User

- 1.412

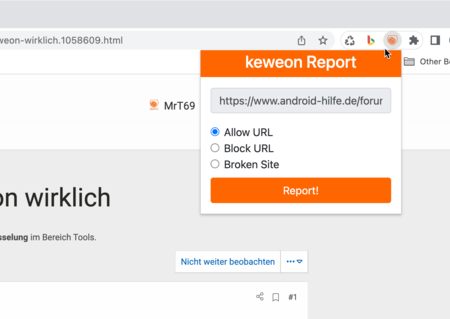

keweonDNS – Infos, Fakten und warum keweon mehr ist als Ad Blocker und Browser Privacy

Zunächst einmal möchte ich mich bei allen bedanken, die keweonDNS genutzt und damit unterstützt haben, denn ohne euch wäre das hier nicht möglich gewesen. Dem Android-Hilfe Forum und auch dem XDA Developers Forum möchte ich danken, da es mit mir manchmal keine einfache Nummer ist.

Alles, was ich in den letzten Jahren entwickelt habe, hat mit DNS zu tun, und das hier gibt einen kleinen Einblick in das, was man mit DNS machen kann. Klar, es funktioniert, es läuft – doch vielleicht hat die eine oder der andere einen Tipp auf Lager, was ich anders oder besser machen kann, schließlich bin ich für alles offen.

Kommen wir zu der Antwort, was ist keweon genau. Um es kurz zusammenzufassen – DAS ist keweon:

Ausführlich werde ich hier im Forum nicht alles erklären können. Das wird zum einen zu viel und zum anderen lesen "die Großen" – ihr habt von mir schon genug abgeschaut – hier auch mit. Die aktuell geplante öffentliche Dokumentation umfasst zurzeit ca. 100 Seiten und mir geht es hier darum, dass ich an alles gedacht und alles berücksichtigt habe. Bevor alles auf der Webseite veröffentlicht werden soll, erst einmal hier im kleinen Kreis über das Forum, denn ich bin an Fragen, dem Feedback und vielleicht auch dem einen oder anderen Hinweis interessiert.

Wieso bio-neuronales Netzwerk?

Das bekannteste neuronale Netzwerk ist das Gehirn, sei es von Menschen, Tieren oder Pflanzen, wo Informationen empfangen, sortiert, priorisiert und verarbeitet werden. Beim Menschen werden die Informationen über Sensoren übertragen, in der IT nennt man das einen „Agenten“, was aus meiner Sicht eine unglückliche Wortwahl ist.

Als Sensoren bezeichnet man alles, was Daten empfängt und weiterleitet. Nase, Zunge, Auge zum Beispiel sind Sensoren, die Informationen an das Gehirn übertragen und durch die Verarbeitung im Gehirn, dem neuronalen Netzwerk, eine Aktion auslösen. Beispiel: Feuer (sehen – Sensor Auge) + Rauch (riechen – Sensor Nase) = Aktion (Entscheidungsfindung durch das neuronale Netzwerk) ist Flucht.

Das Ziel einer KI ist es, dieses „biologische“ Verhalten bzw. diesen Ablauf künstlich nachzubilden. In der IT gilt wie in der Biologie, ein neuronales Netzwerk muss immer ein Bestandteil einer KI sein. Nach meiner Ansicht gibt es keinen besseren Weg, als so etwas im Bereich der DNS umzusetzen.

Wie funktioniert keweon als „künstliches neuronales Netzwerk“?

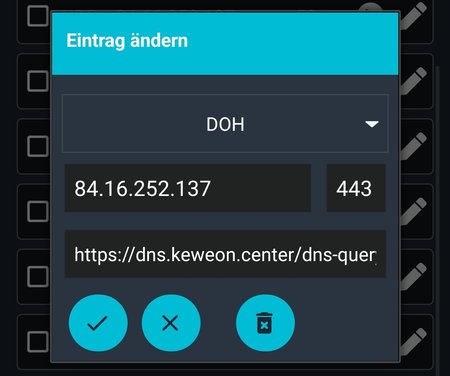

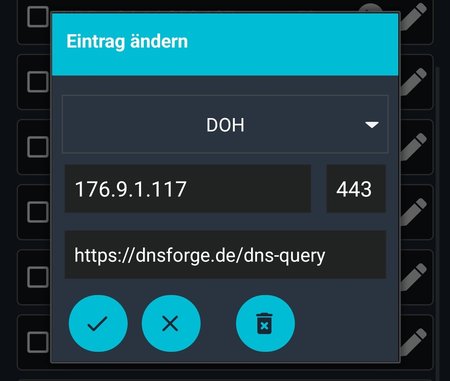

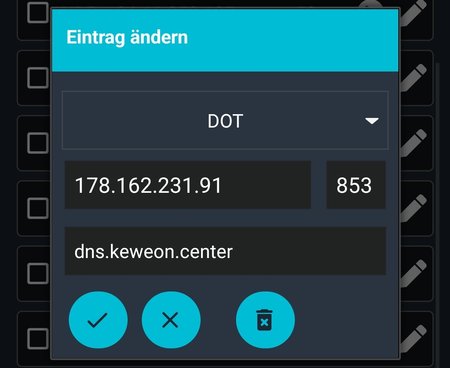

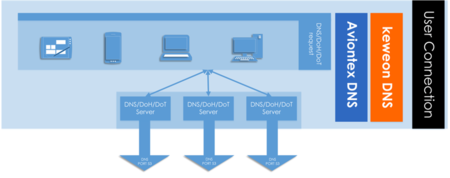

Das, was hier zu sehen ist, ist das sogenannte „Frontend“. Das ist das, was Ihr als keweonDNS Server kennt:

Das hier ist noch nichts Besonderes und hat auch nichts mit „KI“ oder „ANN“ zu tun. Dazu kommen wir gleich im Detail.

Betrachten wir zunächst den Faktor "Bio". — Um sicherzustellen, dass die keweon KI nur das tut, was sie tun soll, war es wichtig, nicht nur eine, sondern mehrere Kontrollinstanzen einzurichten. Die Kontrolle über die KI liegt nicht nur bei der KI selbst, sondern auch bei dem Nutzer und bei mir. Dieses Verfahren habe ich „Shared Manage & Controlling“ genannt.

Interne Kontrollmechanismen innerhalb der KI sorgen dafür, dass das System sich selbst reguliert, steuert und sogar kontrolliert. Sollte die KI z.B. durch einen Angriff von außen manipuliert werden, werden verschiedenste Abwehrmaßnahmen ergriffen, bis hin zum äußersten Fall, dem kompletten Abschalten der Infrastruktur. In diesem Fall würde das DNS noch weiter funktionieren, allerdings langsamer und lediglich mit den Standardantworten der globalen Root-DNS-Server.

Allein durch die Nutzung der keweonDNS Server wird jeder Nutzer und sein Gerät, sei es ein Mobiltelefon, ein PC oder ein IoT-Gerät, automatisch Teil des künstlichen neuronalen Netzwerks. Und das Beste daran – dafür ist keine Sammlung von Nutzerdaten erforderlich, geschweige denn notwendig. Durch die Anfrage entsteht die Kontrolle, durch die Kontrolle entsteht die Antwort. Mit der DNS-Abfrage entsteht einerseits eine sensorische Kontrolle und gleichzeitig eine sensorische Datenübertragung. In Anlehnung an den Begriff "Crowdsourcing" habe ich diesen Prozess "Crowd Request Sourcing" genannt.

Nutzerdatensammlung bei keweon?

An dieser Stelle möchte ich das Thema Datensammlung und -verarbeitung nur kurz anreißen, denn das würde den Rahmen hier völlig sprengen.

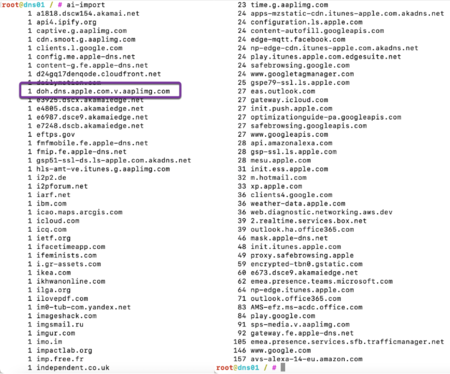

Es werden weder Informationen von Nutzern noch von Geräten oder andere DSGVO-relevante Daten gesammelt, denn das Einzige, was an Informationen verwendet wird, ist der DNS-Aufruf. Also, die Adresse, der FQDN, der Host oder der Alias der DNS-Anfrage, also lediglich Daten, die ein DNS-Server an sich besitzt, werden dafür genutzt. Dabei spielt es keine Rolle, wer oder was die Adresse aufgerufen hat, nur wie oft eine Adresse aufgerufen wird, fließt als weiteres Bewertungskriterium in die KI ein. Das sieht auszugsweise wie folgt aus:

So lassen sich Dinge erkennen, wie hier beim Apple iPhone, wo seltsame DoH Resolver die DNS-Auflösung auf versteckte Weise übernehmen. Die Zeiten, in denen Apple noch für Datensicherheit und Datenschutz stand, scheinen mehr und mehr vorbei zu sein. Vor allem mit der Implementierung des Advertising Frameworks in das iOS-Betriebssystem sägt Apple aus meiner persönlichen Sicht an seinem eigenen Ast.

Eine Sammlung oder Erfassung von Nutzerdaten wird bei keweonDNS niemals stattfinden. Aus den Fehlern von Jan Koum (Erfinder von WhatsApp) habe ich viel gelernt. Deshalb habe ich die gesamte Entwicklung so gestaltet, dass dies technisch nicht möglich ist. Damit der Datenschutz der Nutzer gewährleistet bleibt, werden Informationen erst ab dem „Root-DNS-Server“ verarbeitet. Der Grundgedanke war, falls jemals Investoren in das Projekt involviert sein sollten, wird so eine "versteckte (Nutzer-)Datensammlung" verhindert und ausgeschlossen.

Dass dies ein K.O.-Kriterium für Investoren ist, wenn dies nicht möglich ist, hatte ich dann wiederum nicht erwartet. Aber meine Meinung dazu sollte hinreichend bekannt sein. Weitere Details zum Thema Datenschutz folgen auf der Webseite in der Rubrik „KI & Datenschutz“.

Wie funktioniert DNS bei keweon?

Es funktioniert nicht anders als jeder andere DNS-Server.

Der sogenannte „Visible Layer“, also die DNS-Server, die du verwendest, reagieren als DNS, sind DNS und machen DNS. Sie sind ausschließlich DNS-Server über Port 53 – und nichts anderes. Kein Proxy, keine andere Technologie. 100% DNS. Und Unternehmen, die Lösungen als DNS-Layer Security anbieten – bitte lest weiter, vielleicht lernt ihr etwas. (#CISCO #Cloudflare #Microsoft #Google #Apple)

Die KI, der sogenannte „AI Hidden Layer“, also die versteckte Schicht, ist das Spannende daran. Bei einer KI spricht man von einem „Hidden Layer“, weil die KI selbst nie direkt angesprochen wird und für den Nutzer unsichtbar ist.

Der „AI Hidden Layer“ ist eine in sich geschlossene Schicht oder besser gesagt, sollte es sein, um Manipulationen oder Angriffe zu verhindern. Das beste Beispiel dafür, wie eine KI nicht aufgebaut sein sollte, ist die "Bing-KI" von Microsoft. Es ist bekannt, dass Mitarbeiter dort bereits daran arbeiten, Werbung und gesponserte Antworten mit der KI zu realisieren. Das bedeutet, dass derjenige, der mehr zahlt, umso mehr manipulieren darf. Wie bei Apple zeigt dies deutlich, dass Fehler (aus der Vergangenheit) offensichtlich ignoriert werden, anstatt aus ihnen zu lernen.

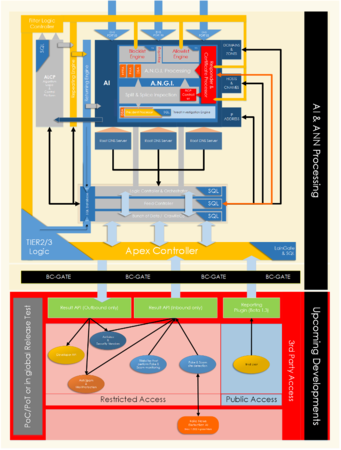

KI und ANN - architekturelle Übersicht

Das, was sich hinter dem DNS-Server verbirgt, der „Hidden Layer“, der die ganze Technologie möglich macht, sieht so aus:

Ich habe versucht, das Ganze einfach darzustellen und ich hoffe, es ist mir einigermaßen gelungen. Wenn ihr Fragen dazu habt – lasst es mich bitte wissen.

Hidden Layer – wie funktioniert keweon als „künstliches bio-neuronales Netzwerk“?

Wir nehmen die Adresse „www.i-net.nx“ als Beispiel und gehen davon aus, diese wird zum ersten Mal aufgerufen. Bei der Adresse handelt es sich um eine „gute Adresse“, die im Hintergrund eine „böse Adresse“ aufruft – sprich „bad.i-net.nx“ über ein JavaScript, das somit für den Nutzer unsichtbar bleibt. Auch wenn es die TLD ".nx" natürlich nicht gibt, gehen wir davon aus, dass es sie gibt.

Die Webseite wird geladen und enthält, wie eingangs erwähnt, ein JavaScript mit der bösen Adresse. Da diese auch noch nie aufgerufen wurde, wird diese Adresse ab Punkt 5, spätestens ab Punkt 6 blockiert. Der Nutzer bekommt die Adresse übermittelt, allerdings mit einer IP-Adresse, die besagt, dass diese Adresse erfolgreich aufgelöst wurde und ein virtuelles „OK“ an den Browser bzw. das JavaScript übergibt, damit dieser glaubt, dass die Adresse sauber aufgelöst wurde und nicht erneut angefordert werden muss.

Wurde die Adresse nun aufgelöst, geht die Arbeit der KI trotzdem weiter. Die Adresse wird erneut betrachtet und eine detailliertere Gefährdungsberechnung der Adresse und dessen Bewertung erfolgt. Dazu wird die Adresse im Hintergrund mithilfe des Crowd Request Sourcing-Verfahrens und dem HFRA-Algorithmus im Detail analysiert. Diesmal das komplette Programm, denn jetzt wird z.B. verglichen, wo sich der Server befindet, was die IP-Adresse macht, was der Server macht, sowie weiteren Optionen und die Ergebnisse werden mit anderen und ähnlichen Adressen verglichen.

Bei einer oder zwei Adressen klingt das noch logisch, wenn wir jetzt 20 oder 30 Adressen nehmen, wird es komplexer. Die Datenbasis besteht derzeit aus etwa 960 Millionen Adressen.

Zusammenfassung

Dies ist nur ein kleiner Ausschnitt dessen, was keweon ausmacht. Natürlich gibt es noch viel mehr, aber ich bin jetzt erst einmal gespannt, wer das alles kopiert und für sein Marketing nutzt. Allerdings, wer mich etwas kennt, der weiß, dass das noch lange nicht alles ist.

Was ich jetzt gerne von euch wissen würde:

Was denkt ihr darüber? Was haltet Ihr davon? Welche Informationen vermisst ihr hier?

Kommentare, Hinweise, Tipps und Fragen sind absolut willkommen und erwünscht.

Zunächst einmal möchte ich mich bei allen bedanken, die keweonDNS genutzt und damit unterstützt haben, denn ohne euch wäre das hier nicht möglich gewesen. Dem Android-Hilfe Forum und auch dem XDA Developers Forum möchte ich danken, da es mit mir manchmal keine einfache Nummer ist.

Alles, was ich in den letzten Jahren entwickelt habe, hat mit DNS zu tun, und das hier gibt einen kleinen Einblick in das, was man mit DNS machen kann. Klar, es funktioniert, es läuft – doch vielleicht hat die eine oder der andere einen Tipp auf Lager, was ich anders oder besser machen kann, schließlich bin ich für alles offen.

Kommen wir zu der Antwort, was ist keweon genau. Um es kurz zusammenzufassen – DAS ist keweon:

keweon ist ein künstliches bio-neuronales Netzwerk, das in der Lage ist, Online-Bedrohungen verschiedenster Art selbstständig zu erkennen, sie effektiv zu blockieren und so Bedrohungen zu verhindern, bevor sie eine Gefahr darstellen.

Eigens entwickelte KI-Algorithmen werden z.B. zur Erkennung und Vorhersage von Bedrohungen eingesetzt, da sich die Anwendung der Stochastik (Wahrscheinlichkeitstheorie) als unwirksam oder zu langsam erwiesen hat. Diese Vorhersagen reichen derzeit bis zu 4 Tage, also 96 Stunden, in die Zukunft.

keweonDNS erkennt und blockiert Internetadressen, bevor sie registriert und online verfügbar sind, unabhängig davon, ob es sich bei der Adresse um eine Domain, einen Alias oder einen Host handelt. Die Erkennung erfolgt mit einer Zuverlässigkeit von etwas über 80% bei einer Fehlerquote von knapp 20000:1.

Die bio-neuronale KI-Technologie schützt vor Online-Bedrohungen, ohne dass eine SSL-Entschlüsselung des Netzwerkverkehrs weder nötig noch erforderlich ist.

Ausführlich werde ich hier im Forum nicht alles erklären können. Das wird zum einen zu viel und zum anderen lesen "die Großen" – ihr habt von mir schon genug abgeschaut – hier auch mit. Die aktuell geplante öffentliche Dokumentation umfasst zurzeit ca. 100 Seiten und mir geht es hier darum, dass ich an alles gedacht und alles berücksichtigt habe. Bevor alles auf der Webseite veröffentlicht werden soll, erst einmal hier im kleinen Kreis über das Forum, denn ich bin an Fragen, dem Feedback und vielleicht auch dem einen oder anderen Hinweis interessiert.

Wieso bio-neuronales Netzwerk?

Das bekannteste neuronale Netzwerk ist das Gehirn, sei es von Menschen, Tieren oder Pflanzen, wo Informationen empfangen, sortiert, priorisiert und verarbeitet werden. Beim Menschen werden die Informationen über Sensoren übertragen, in der IT nennt man das einen „Agenten“, was aus meiner Sicht eine unglückliche Wortwahl ist.

Als Sensoren bezeichnet man alles, was Daten empfängt und weiterleitet. Nase, Zunge, Auge zum Beispiel sind Sensoren, die Informationen an das Gehirn übertragen und durch die Verarbeitung im Gehirn, dem neuronalen Netzwerk, eine Aktion auslösen. Beispiel: Feuer (sehen – Sensor Auge) + Rauch (riechen – Sensor Nase) = Aktion (Entscheidungsfindung durch das neuronale Netzwerk) ist Flucht.

Das Ziel einer KI ist es, dieses „biologische“ Verhalten bzw. diesen Ablauf künstlich nachzubilden. In der IT gilt wie in der Biologie, ein neuronales Netzwerk muss immer ein Bestandteil einer KI sein. Nach meiner Ansicht gibt es keinen besseren Weg, als so etwas im Bereich der DNS umzusetzen.

Wie funktioniert keweon als „künstliches neuronales Netzwerk“?

Das, was hier zu sehen ist, ist das sogenannte „Frontend“. Das ist das, was Ihr als keweonDNS Server kennt:

Das hier ist noch nichts Besonderes und hat auch nichts mit „KI“ oder „ANN“ zu tun. Dazu kommen wir gleich im Detail.

Betrachten wir zunächst den Faktor "Bio". — Um sicherzustellen, dass die keweon KI nur das tut, was sie tun soll, war es wichtig, nicht nur eine, sondern mehrere Kontrollinstanzen einzurichten. Die Kontrolle über die KI liegt nicht nur bei der KI selbst, sondern auch bei dem Nutzer und bei mir. Dieses Verfahren habe ich „Shared Manage & Controlling“ genannt.

Interne Kontrollmechanismen innerhalb der KI sorgen dafür, dass das System sich selbst reguliert, steuert und sogar kontrolliert. Sollte die KI z.B. durch einen Angriff von außen manipuliert werden, werden verschiedenste Abwehrmaßnahmen ergriffen, bis hin zum äußersten Fall, dem kompletten Abschalten der Infrastruktur. In diesem Fall würde das DNS noch weiter funktionieren, allerdings langsamer und lediglich mit den Standardantworten der globalen Root-DNS-Server.

Allein durch die Nutzung der keweonDNS Server wird jeder Nutzer und sein Gerät, sei es ein Mobiltelefon, ein PC oder ein IoT-Gerät, automatisch Teil des künstlichen neuronalen Netzwerks. Und das Beste daran – dafür ist keine Sammlung von Nutzerdaten erforderlich, geschweige denn notwendig. Durch die Anfrage entsteht die Kontrolle, durch die Kontrolle entsteht die Antwort. Mit der DNS-Abfrage entsteht einerseits eine sensorische Kontrolle und gleichzeitig eine sensorische Datenübertragung. In Anlehnung an den Begriff "Crowdsourcing" habe ich diesen Prozess "Crowd Request Sourcing" genannt.

Nutzerdatensammlung bei keweon?

An dieser Stelle möchte ich das Thema Datensammlung und -verarbeitung nur kurz anreißen, denn das würde den Rahmen hier völlig sprengen.

Es werden weder Informationen von Nutzern noch von Geräten oder andere DSGVO-relevante Daten gesammelt, denn das Einzige, was an Informationen verwendet wird, ist der DNS-Aufruf. Also, die Adresse, der FQDN, der Host oder der Alias der DNS-Anfrage, also lediglich Daten, die ein DNS-Server an sich besitzt, werden dafür genutzt. Dabei spielt es keine Rolle, wer oder was die Adresse aufgerufen hat, nur wie oft eine Adresse aufgerufen wird, fließt als weiteres Bewertungskriterium in die KI ein. Das sieht auszugsweise wie folgt aus:

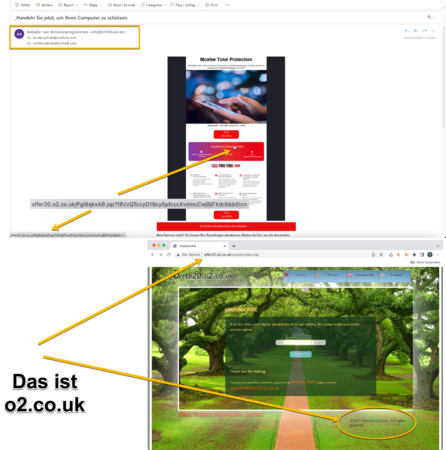

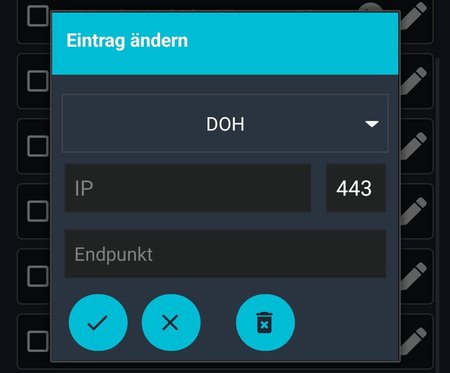

So lassen sich Dinge erkennen, wie hier beim Apple iPhone, wo seltsame DoH Resolver die DNS-Auflösung auf versteckte Weise übernehmen. Die Zeiten, in denen Apple noch für Datensicherheit und Datenschutz stand, scheinen mehr und mehr vorbei zu sein. Vor allem mit der Implementierung des Advertising Frameworks in das iOS-Betriebssystem sägt Apple aus meiner persönlichen Sicht an seinem eigenen Ast.

Eine Sammlung oder Erfassung von Nutzerdaten wird bei keweonDNS niemals stattfinden. Aus den Fehlern von Jan Koum (Erfinder von WhatsApp) habe ich viel gelernt. Deshalb habe ich die gesamte Entwicklung so gestaltet, dass dies technisch nicht möglich ist. Damit der Datenschutz der Nutzer gewährleistet bleibt, werden Informationen erst ab dem „Root-DNS-Server“ verarbeitet. Der Grundgedanke war, falls jemals Investoren in das Projekt involviert sein sollten, wird so eine "versteckte (Nutzer-)Datensammlung" verhindert und ausgeschlossen.

Dass dies ein K.O.-Kriterium für Investoren ist, wenn dies nicht möglich ist, hatte ich dann wiederum nicht erwartet. Aber meine Meinung dazu sollte hinreichend bekannt sein. Weitere Details zum Thema Datenschutz folgen auf der Webseite in der Rubrik „KI & Datenschutz“.

Wie funktioniert DNS bei keweon?

Es funktioniert nicht anders als jeder andere DNS-Server.

- Frage von deinem Gerät an den DNS: Wie lautet die IP-Adresse von www.example.com?

- DNS sieht im Cache nach. Wenn die Antwort dort zu finden ist, erhält dein Gerät die IP-Adresse.

- Wenn sich die Adresse nicht im Cache befindet, kommt die folgende (virtuelle) Antwort:

- Warte, ich kenne die Adresse nicht, aber ich kenne einen DNS-Server, der die Antwort wissen könnte.

- Übergabe der Frage an den nächsten DNS-Server (von hier an ist es nicht mehr die IP-Adresse des Nutzers, welcher die Frage stellt, sondern der DNS-Server).

- Übergabe der Frage an den Root-DNS-Server, der nach der Antwort sucht. Wenn der Root-DNS-Server die Antwort nicht kennt, gibt er eine NXDomain Antwort, d.h. „Not existing domain“, oder die passende IP-Adresse wird zurückgegeben.

- Die Antwort durchläuft eine oder mehrere Prüfungen und wird dann über die DNS-Resolver als Antwort an dein Gerät übermittelt.

Der sogenannte „Visible Layer“, also die DNS-Server, die du verwendest, reagieren als DNS, sind DNS und machen DNS. Sie sind ausschließlich DNS-Server über Port 53 – und nichts anderes. Kein Proxy, keine andere Technologie. 100% DNS. Und Unternehmen, die Lösungen als DNS-Layer Security anbieten – bitte lest weiter, vielleicht lernt ihr etwas. (#CISCO #Cloudflare #Microsoft #Google #Apple)

Die KI, der sogenannte „AI Hidden Layer“, also die versteckte Schicht, ist das Spannende daran. Bei einer KI spricht man von einem „Hidden Layer“, weil die KI selbst nie direkt angesprochen wird und für den Nutzer unsichtbar ist.

Der „AI Hidden Layer“ ist eine in sich geschlossene Schicht oder besser gesagt, sollte es sein, um Manipulationen oder Angriffe zu verhindern. Das beste Beispiel dafür, wie eine KI nicht aufgebaut sein sollte, ist die "Bing-KI" von Microsoft. Es ist bekannt, dass Mitarbeiter dort bereits daran arbeiten, Werbung und gesponserte Antworten mit der KI zu realisieren. Das bedeutet, dass derjenige, der mehr zahlt, umso mehr manipulieren darf. Wie bei Apple zeigt dies deutlich, dass Fehler (aus der Vergangenheit) offensichtlich ignoriert werden, anstatt aus ihnen zu lernen.

KI und ANN - architekturelle Übersicht

Das, was sich hinter dem DNS-Server verbirgt, der „Hidden Layer“, der die ganze Technologie möglich macht, sieht so aus:

Ich habe versucht, das Ganze einfach darzustellen und ich hoffe, es ist mir einigermaßen gelungen. Wenn ihr Fragen dazu habt – lasst es mich bitte wissen.

Hidden Layer – wie funktioniert keweon als „künstliches bio-neuronales Netzwerk“?

Wir nehmen die Adresse „www.i-net.nx“ als Beispiel und gehen davon aus, diese wird zum ersten Mal aufgerufen. Bei der Adresse handelt es sich um eine „gute Adresse“, die im Hintergrund eine „böse Adresse“ aufruft – sprich „bad.i-net.nx“ über ein JavaScript, das somit für den Nutzer unsichtbar bleibt. Auch wenn es die TLD ".nx" natürlich nicht gibt, gehen wir davon aus, dass es sie gibt.

- Der Aufruf kommt von einem Handy und geht an die keweonDNS Server.

- Starten wir einen fiktiven Zähler mit 0ms (0 Millisekunden) ab hier

- Der DNS-Server kennt die Adresse nicht und leitet diese Anfrage weiter.

- Soweit normales DNS - ab jetzt wird es interessant!

- Vor der Weiterleitung werden zwei Datenbanken abgefragt, ist diese Adresse in der „Allow or Deny“ Datenbank bekannt. Natürlich nicht, wir gehen von einer gänzlich unbekannten und völlig neuen Adresse aus.

- Die Anfrage i-net.nx wird nun vom ANN (Artificial Neuronal Network) an die Root-DNS-Server weitergeleitet, die wiederum die globalen Root-DNS-Server anfragen. Innerhalb des ANN wird diese Adresse „kopiert“ und durchläuft parallel einige Prüfungen, unabhängig davon, was als Antwort zurückgegeben wird.

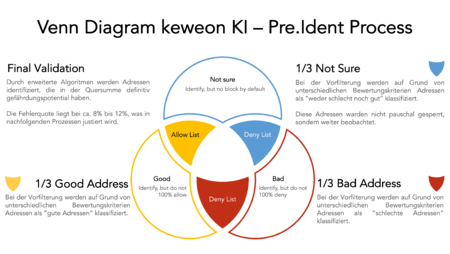

- Die Anfrage wird an die keweon Root-Server übergeben, die diese wiederum an die KI weitergibt und über das Pre.Ident Verfahren analysiert, das mit Daten wie „Newly Registered Domains“ arbeitet.

- Anmerkung: „DNS-Firewalls“ haben z.B. eine Funktion, die alle neu registrierten DNS-Domains blockiert. Zum einen nutzlos, dann auch noch falsch umgesetzt – trotzdem zahlen Unternehmen viel Geld für diese Funktion und bunte Dashboards werden sinnlos damit gefüttert. Hauptsache bunt und KPI – ob das sinnvoll ist, hinterfragt niemand. Der Sicherheitsvorteil auf einer Skala von 1 bis 10 liegt bei -10, da dies zum einen ein Sicherheitsrisiko darstellt und zum anderen eine „falsche Sicherheit“ vorgaukelt. „Newly Registered Domains“ werden bei keweonDNS u.a. über das Pre.Ident Verfahren verifiziert und nicht pauschal geblockt.

- Das Pre.Ident Verfahren sorgt für die erste Analyse der Anfrage und ist dafür zuständig, Bedrohungen zu erkennen, die kommen werden oder kommen könnten. Wie bereits eingangs erwähnt, kann das zum Beispiel auch mit Wahrscheinlichkeitsberechnung geschehen, was sich allerdings als zu ineffizient und zu langsam erwiesen hat. Die derzeitige Vorhersagen für „böse Domains“ geht bis zu 96 Stunden (4 Tage) in die Zukunft, die unter anderem mit dem HFRA-Algorithmus (High Frequency Research Algorithm) berechnet werden.

- Alle KI-Prozesse und Algorithmen, wie z.B. Pre.Ident und der HFRA hier als Beispiel, sind völlig unabhängig voneinander, unterstützen sich aber gegenseitig oder kooperieren.

- Die Idee zum HFRA-Algorithmus stammt ursprünglich von einem guten Freund, der 2017 leider an einem Gehirntumor verstorben ist. Harlim war der leitende Entwickler für das Hochfrequenztrading bei einer großen deutschen Bank und er hat trotz seiner Krankheit viel dazu beigetragen. Hochfrequenztrading endet mit kaufen oder nicht kaufen, oder, um beim Thema DNS zu bleiben, blockieren oder nicht blockieren.

- Nach dem Pre.Ident Verfahren wird die Domain in FQDN, IP und Alias zerlegt und z.B. mit Hilfe der Zertifikatsinstanz überprüft. Das große Geheimnis bei den Zertifikaten ist also zum einen, alle gesperrten Adressen mit einem positiven Zertifikat zu versehen und zum anderen, die DNS-Daten im laufenden Betrieb prüfen und klassifizieren zu können. Dieses Verfahren macht es z.B. überflüssig, auf weitere DNS-Daten zurückzugreifen und andererseits wird so eine (Selbst-)Kontrolle der KI sichergestellt.

- In der Zwischenzeit hat das ANN die Adresse (vor)analysiert und der PAA (Perimeter Analytics Algorithm) überprüft, ob der Server z.B. Malware oder Ransomware enthält oder ob dieser Server andere kritische oder gefährdende Anzeichen aufweist.

- Ob und wie ein Server, eine Adresse oder eine IP „böse“ ist, wird von den verschiedenen Logiken abgewogen. Der derzeitige Kriterienkatalog beläuft sich auf 1394 sogenannte Matching-Points, wie eine Adresse zu betrachten ist, wenn sie bekannt ist, und bis zu 83 Matching-Points für unbekannte Adressen (Floating Run), wobei auch hier unterschiedliche Faktoren eine Rolle spielen.

- Mithilfe von Fuzzy-Logiken wird innerhalb der KI und mithilfe des ANN nicht nur entschieden, ob eine Adresse „gut“ oder “böse“ ist, sondern es kann auch das Ergebnis „Ich bin mir nicht ganz sicher“ erzeugt werden. Das wiederum bewirkt eine Gewichtung und das ANN entscheidet hier „Allow oder Deny“ – also zulassen oder nicht zulassen, basierend auf weiteren Algorithmen.

- Diese Entscheidung, dass es sich wahrscheinlich um eine gute Adresse handelt, wird an eine „Returning Logic“ übergeben, als gut bewertet und somit die originale IP-Adresse an den Nutzer weitergegeben. Das sieht dann ungefähr (auszugsweise) wie folgt aus:

-

- Stoppen wir den Zähler an der Stelle, den wir eingangs gestartet haben und jetzt, ca. 20ms (Millisekunden) später, erhält der Nutzer die Antwort.

Die Webseite wird geladen und enthält, wie eingangs erwähnt, ein JavaScript mit der bösen Adresse. Da diese auch noch nie aufgerufen wurde, wird diese Adresse ab Punkt 5, spätestens ab Punkt 6 blockiert. Der Nutzer bekommt die Adresse übermittelt, allerdings mit einer IP-Adresse, die besagt, dass diese Adresse erfolgreich aufgelöst wurde und ein virtuelles „OK“ an den Browser bzw. das JavaScript übergibt, damit dieser glaubt, dass die Adresse sauber aufgelöst wurde und nicht erneut angefordert werden muss.

Wurde die Adresse nun aufgelöst, geht die Arbeit der KI trotzdem weiter. Die Adresse wird erneut betrachtet und eine detailliertere Gefährdungsberechnung der Adresse und dessen Bewertung erfolgt. Dazu wird die Adresse im Hintergrund mithilfe des Crowd Request Sourcing-Verfahrens und dem HFRA-Algorithmus im Detail analysiert. Diesmal das komplette Programm, denn jetzt wird z.B. verglichen, wo sich der Server befindet, was die IP-Adresse macht, was der Server macht, sowie weiteren Optionen und die Ergebnisse werden mit anderen und ähnlichen Adressen verglichen.

Bei einer oder zwei Adressen klingt das noch logisch, wenn wir jetzt 20 oder 30 Adressen nehmen, wird es komplexer. Die Datenbasis besteht derzeit aus etwa 960 Millionen Adressen.

Zusammenfassung

Dies ist nur ein kleiner Ausschnitt dessen, was keweon ausmacht. Natürlich gibt es noch viel mehr, aber ich bin jetzt erst einmal gespannt, wer das alles kopiert und für sein Marketing nutzt. Allerdings, wer mich etwas kennt, der weiß, dass das noch lange nicht alles ist.

Was ich jetzt gerne von euch wissen würde:

Was denkt ihr darüber? Was haltet Ihr davon? Welche Informationen vermisst ihr hier?

Kommentare, Hinweise, Tipps und Fragen sind absolut willkommen und erwünscht.

Zuletzt bearbeitet von einem Moderator:

. Und sehr sehr interessant. Was ich noch nicht ganz verstanden habe...du sprichst auch von Zertifikaten und davon das blockierte Adressen mit einem positiven versehen werden

. Und sehr sehr interessant. Was ich noch nicht ganz verstanden habe...du sprichst auch von Zertifikaten und davon das blockierte Adressen mit einem positiven versehen werden  . Heißt das es wird keine Installation Client seitig mehr benötigt oder ist dies noch notwendig? Da du ja zum Schluss den Link zu deinem Zertifikat hinzugefügt hast.

. Heißt das es wird keine Installation Client seitig mehr benötigt oder ist dies noch notwendig? Da du ja zum Schluss den Link zu deinem Zertifikat hinzugefügt hast.