Sunny

Gesperrt

- 34.420

Hallo liebes Forum und Freunde unserer AH Community

Das Apps aus dem Playstore nicht unbedingt immer ein Garant für Sicherheit sein müssen wissen wir ja mittlerweile.

Kaum einer von uns hat aber die Möglichkeit oder Zeit Apps vor der Installation mal eben wirklich auf Risiken oder gar Gefahren zu überprüfen.

Daher dieser Thread hier, ihr könnt euch hier schnell über Risiken bestimmter Apps informieren und gegebenenfalls selber entscheiden ob ihr die App dann doch installieren wollt, oder doch besser nach einer Alternative schaut.

Sollten sich wirklich wieder "Böse" Apps in den Playstore einschleichen, werde ich euch hier natürlich auch so schnell wie möglich informieren, sollte ich darüber stolpern.

Bitte keine Diskussionen zu den Apps in diesem Thread, es soll ein reiner Info Thread sein. Gerne könnt ihr mir Apps zum Testen vorschlagen, dann aber bitte eine kurze PN an mich. Das Ergebnis werde ich dann in diesem Thread veröffentlichen. Bitte habt Verständnis das es etwas dauern kann bis ein Ergebnis vorliegt.

Danke euch

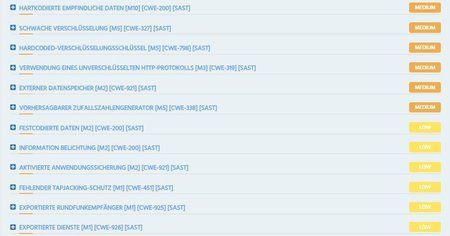

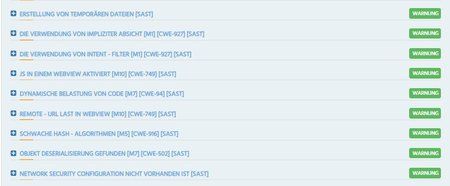

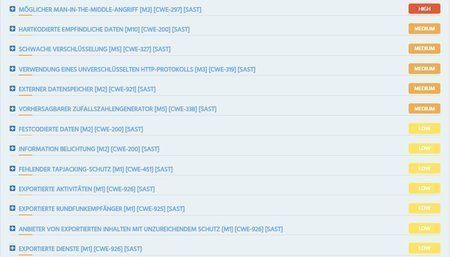

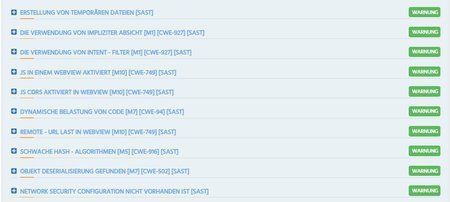

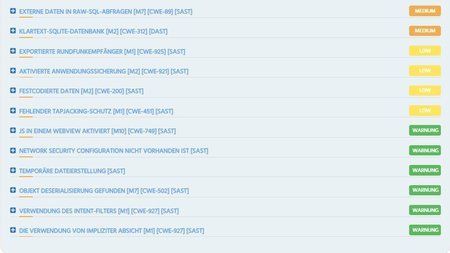

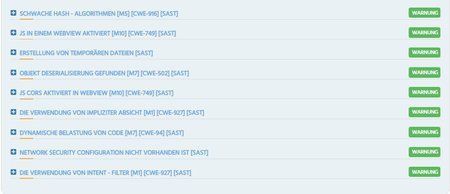

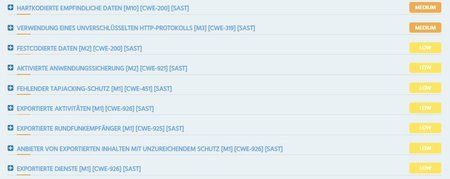

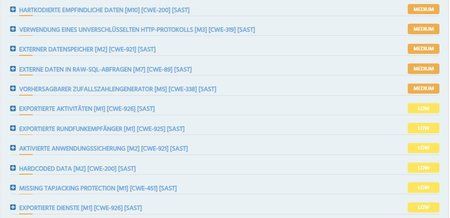

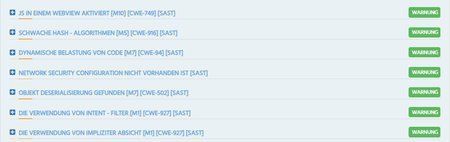

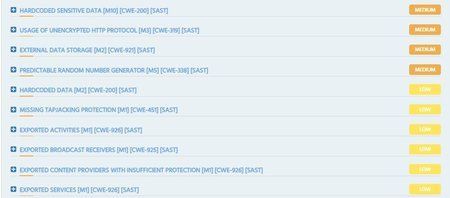

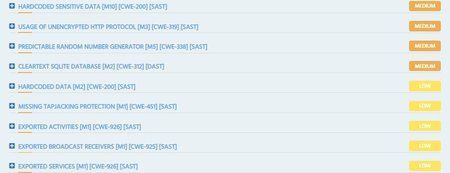

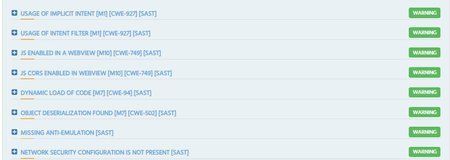

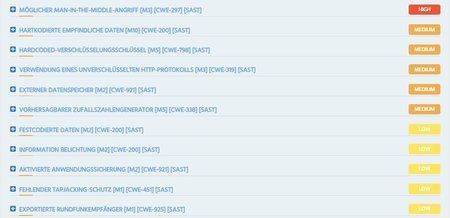

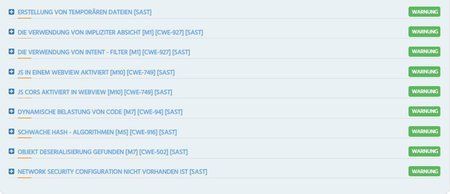

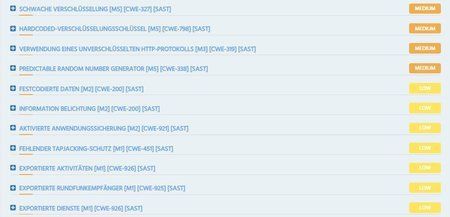

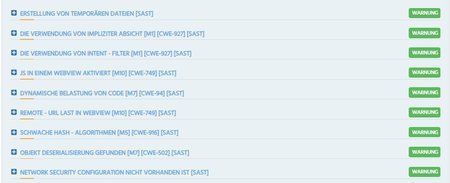

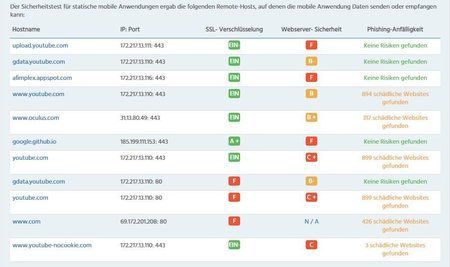

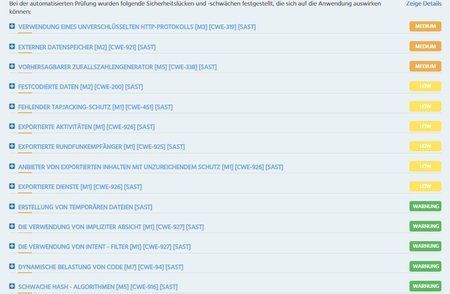

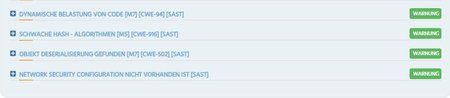

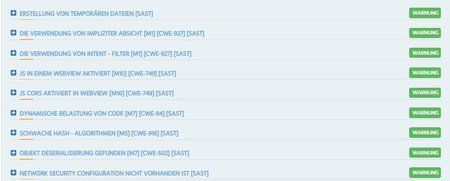

Hier ein Beispiel wie das ganze dann aussieht, es funktioniert ganz einfach nach dem Ampel System.

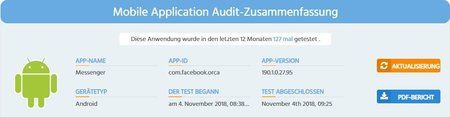

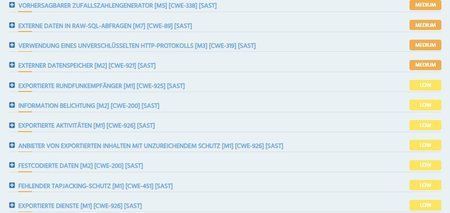

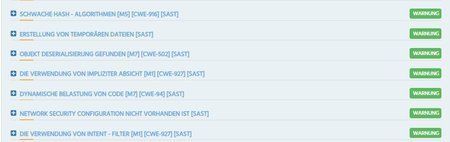

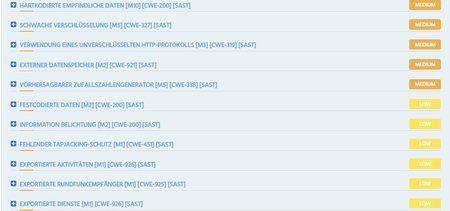

Youtube zum Beispiel:

Erklärung zu den einzelnen Punkten: (wird noch ergänzt)

Möglicher Man in the Disk Angriff

Hacker können Apps, die Updates vor der Installation auf dem externen Speicher zwischenspeichern, angreifen, in dem das Update abgefangen und durch eine manipulierte Version die Malware enthält ersetzt wird. Ähnliche Angriffe existieren bei Browsern seit Jahren unter den Namen „Man-in-the-Middle-Angriff“.

Siehe auch: Android Sicherheit-Malvertising-Malware-Datenschutz (2018)

Siehe auch: Android Sicherheit-Malvertising-Malware-Datenschutz (2018)

Beschreibung:

Die mobile Anwendung ist möglicherweise anfällig für einen MITM-Angriff (Man-in-the-Middle).

Wenn eine mobile App eine Verbindung mit dem Backend herstellt (z. B. API oder Web-Service), führt die Überprüfung des Hostnamens aufgrund fehlender oder nicht ordnungsgemäß implementierter Hostnamen dazu, dass MITM-Angriffe unter bestimmten Bedingungen ausgeführt werden (z. B. wenn der Angreifer Datenverkehr abfangen kann, indem er sich im selben drahtlosen Netzwerk befindet). Im Falle einer erfolgreichen Ausnutzung kann der Angreifer HTTPS-Datenverkehr abfangen und manipulieren sowie vertrauliche Daten stehlen und verfälschen, die von der App gesendet oder empfangen werden.

Die mobile Anwendung ist möglicherweise anfällig für einen MITM-Angriff (Man-in-the-Middle).

Wenn eine mobile App eine Verbindung mit dem Backend herstellt (z. B. API oder Web-Service), führt die Überprüfung des Hostnamens aufgrund fehlender oder nicht ordnungsgemäß implementierter Hostnamen dazu, dass MITM-Angriffe unter bestimmten Bedingungen ausgeführt werden (z. B. wenn der Angreifer Datenverkehr abfangen kann, indem er sich im selben drahtlosen Netzwerk befindet). Im Falle einer erfolgreichen Ausnutzung kann der Angreifer HTTPS-Datenverkehr abfangen und manipulieren sowie vertrauliche Daten stehlen und verfälschen, die von der App gesendet oder empfangen werden.

Beschreibung:

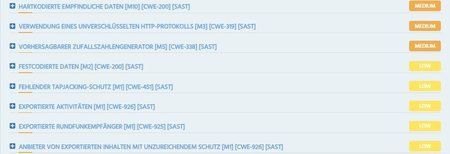

Die mobile Anwendung verwendet einen vorhersagbaren Zufallszahlengenerator (Random Number Generator, RNG).

Unter bestimmten Umständen kann diese Schwäche die Verschlüsselung mobiler Anwendungsdaten oder einen anderen Schutz durch Randomisierung gefährden. Wenn zum Beispiel Verschlüsselungs-Token innerhalb der Anwendung generiert werden und ein Angreifer der Anwendung ein vorhersagbares Token zur Verfügung stellen kann, um eine sensible Aktivität innerhalb der Anwendung oder ihres Back-End zu überprüfen und dann auszuführen.

Die mobile Anwendung verwendet einen vorhersagbaren Zufallszahlengenerator (Random Number Generator, RNG).

Unter bestimmten Umständen kann diese Schwäche die Verschlüsselung mobiler Anwendungsdaten oder einen anderen Schutz durch Randomisierung gefährden. Wenn zum Beispiel Verschlüsselungs-Token innerhalb der Anwendung generiert werden und ein Angreifer der Anwendung ein vorhersagbares Token zur Verfügung stellen kann, um eine sensible Aktivität innerhalb der Anwendung oder ihres Back-End zu überprüfen und dann auszuführen.

Beschreibung:

Das einfügen von Eingaben in unbearbeitete SQL-Abfragen kann möglicherweise zu einer lokalen SQL-Injection-Schwachstelle in der mobilen Anwendung führen.

Der richtige Ansatz ist die Verwendung vorbereiteter SQL-Anweisungen außerhalb der Kontrolle des Benutzers.

Das einfügen von Eingaben in unbearbeitete SQL-Abfragen kann möglicherweise zu einer lokalen SQL-Injection-Schwachstelle in der mobilen Anwendung führen.

Der richtige Ansatz ist die Verwendung vorbereiteter SQL-Anweisungen außerhalb der Kontrolle des Benutzers.

Beschreibung:

Schwache oder schlecht implementierte Verschlüsselungsalgorithmen können die von der mobilen Anwendung verwendete Datenspeicherung und -Übertragung gefährden.

Schwache oder schlecht implementierte Verschlüsselungsalgorithmen können die von der mobilen Anwendung verwendete Datenspeicherung und -Übertragung gefährden.

Beschreibung:

Die mobile Anwendung verwendet das HTTP-Protokoll zum Senden oder Empfangen von Daten. Das Design des HTTP-Protokolls bietet keine Verschlüsselung der übertragenen Daten, die leicht abgefangen werden kann, wenn sich ein Angreifer im selben Netzwerk befindet oder Zugriff auf den Datenkanal des Opfers hat.

Die mobile Anwendung verwendet das HTTP-Protokoll zum Senden oder Empfangen von Daten. Das Design des HTTP-Protokolls bietet keine Verschlüsselung der übertragenen Daten, die leicht abgefangen werden kann, wenn sich ein Angreifer im selben Netzwerk befindet oder Zugriff auf den Datenkanal des Opfers hat.

Beschreibung:

Die mobile Anwendung enthält einen exportierten Empfänger, über den andere, auch böswillige, Anfragen ohne Einschränkungen gesendet werden können.

Standardmäßig werden Broadcast-Empfänger in Android exportiert. Als Ergebnis kann jede Anwendung eine Anfrage an den Broadcast-Empfänger der Anwendung senden. Um zu definieren, welche Anwendungen Anfragen an den Broadcast-Empfänger der mobilen Anwendung senden können, legen Sie die entsprechenden Berechtigungen in der Android-Manifest-Datei fest.

Die mobile Anwendung enthält einen exportierten Empfänger, über den andere, auch böswillige, Anfragen ohne Einschränkungen gesendet werden können.

Standardmäßig werden Broadcast-Empfänger in Android exportiert. Als Ergebnis kann jede Anwendung eine Anfrage an den Broadcast-Empfänger der Anwendung senden. Um zu definieren, welche Anwendungen Anfragen an den Broadcast-Empfänger der mobilen Anwendung senden können, legen Sie die entsprechenden Berechtigungen in der Android-Manifest-Datei fest.

Beschreibung:

Die mobile Anwendung enthält fest codierte URLs, die von Hosts oder APIs für die Entwicklung, Bereitstellung oder Vorproduktion stammen können. Angreifer können mit diesen Informationen möglicherweise die Angriffsfläche nach außen vergrößern.

Die mobile Anwendung enthält fest codierte URLs, die von Hosts oder APIs für die Entwicklung, Bereitstellung oder Vorproduktion stammen können. Angreifer können mit diesen Informationen möglicherweise die Angriffsfläche nach außen vergrößern.

Beschreibung:

Die mobile Anwendung enthält exportierte Aktivitäten, die von anderen Anwendungen, die sich auf dem mobilen Gerät befinden, einschließlich böswilliger, geladen und ausgeführt werden können, um eine legitime Anwendungsaktivität auszulösen.

Eine Aktivität ist eine Android-Komponente, die es erlaubt, auf bestimmte Weise mit der Anwendung zu interagieren (z. B. bestimmte Aktionen oder Funktionen).

Die mobile Anwendung enthält exportierte Aktivitäten, die von anderen Anwendungen, die sich auf dem mobilen Gerät befinden, einschließlich böswilliger, geladen und ausgeführt werden können, um eine legitime Anwendungsaktivität auszulösen.

Eine Aktivität ist eine Android-Komponente, die es erlaubt, auf bestimmte Weise mit der Anwendung zu interagieren (z. B. bestimmte Aktionen oder Funktionen).

Beschreibung:

Die mobile Anwendung verwendet eine externe Sicherungsfunktion (standardmäßiger Android-Sicherungsmechanismus), in der vertrauliche Daten der Anwendung gespeichert werden können. Unter bestimmten Umständen kann dies zur Offenlegung von Informationen führen (z. B. wenn ein Backup-Server oder Ihr Google Mail-Konto gefährdet ist).

Die mobile Anwendung verwendet eine externe Sicherungsfunktion (standardmäßiger Android-Sicherungsmechanismus), in der vertrauliche Daten der Anwendung gespeichert werden können. Unter bestimmten Umständen kann dies zur Offenlegung von Informationen führen (z. B. wenn ein Backup-Server oder Ihr Google Mail-Konto gefährdet ist).

Beschreibung:

Die mobile Anwendung enthält Debugging- oder andere technische Informationen, die von einem Angreifer extrahiert und für weitere Angriffe verwendet werden können.

Die mobile Anwendung enthält Debugging- oder andere technische Informationen, die von einem Angreifer extrahiert und für weitere Angriffe verwendet werden können.

Beschreibung:

Die mobile Anwendung verfügt nicht über einen Tapjacking-Schutz, der zur Abmilderung von Tapjacking-Angriffen erforderlich ist.

Standardmäßig erlaubt das Android-Betriebssystem einer mobilen Anwendung, ihre Benutzeroberfläche über die Benutzeroberfläche einer anderen auf dem Gerät installierten Anwendung anzuzeigen. Wenn der Benutzer den Bildschirm berührt, kann die Anwendung das Berührungsereignis an eine andere Anwendung unterhalb der Benutzeroberflächenschicht weitergeben, die der Benutzer nicht sieht, und als Proxy fungieren, um unbeabsichtigte Berührungsaktivitäten zu übergeben. Dieser Angriff ist dem Clickjacking sehr ähnlich, jedoch für mobile Geräte. Um erfolgreich ausgenutzt zu werden, muss auf dem Mobiltelefon des Opfers bereits eine schädliche Anwendung installiert sein. Ein Beispiel für eine Ausnutzung wäre eine Malware-App, die den Benutzer dazu bringt, unwissentlich auf eine Zahlungsschaltfläche (oder eine andere Funktionalität) einer vertraulichen Anwendung zu tippen, wenn Sie ein Spiel spielen oder andere unschuldige Aktivitäten auf dem Bildschirm der bösartigen Anwendung ausführen.

Die mobile Anwendung verfügt nicht über einen Tapjacking-Schutz, der zur Abmilderung von Tapjacking-Angriffen erforderlich ist.

Standardmäßig erlaubt das Android-Betriebssystem einer mobilen Anwendung, ihre Benutzeroberfläche über die Benutzeroberfläche einer anderen auf dem Gerät installierten Anwendung anzuzeigen. Wenn der Benutzer den Bildschirm berührt, kann die Anwendung das Berührungsereignis an eine andere Anwendung unterhalb der Benutzeroberflächenschicht weitergeben, die der Benutzer nicht sieht, und als Proxy fungieren, um unbeabsichtigte Berührungsaktivitäten zu übergeben. Dieser Angriff ist dem Clickjacking sehr ähnlich, jedoch für mobile Geräte. Um erfolgreich ausgenutzt zu werden, muss auf dem Mobiltelefon des Opfers bereits eine schädliche Anwendung installiert sein. Ein Beispiel für eine Ausnutzung wäre eine Malware-App, die den Benutzer dazu bringt, unwissentlich auf eine Zahlungsschaltfläche (oder eine andere Funktionalität) einer vertraulichen Anwendung zu tippen, wenn Sie ein Spiel spielen oder andere unschuldige Aktivitäten auf dem Bildschirm der bösartigen Anwendung ausführen.

Beschreibung:

Die mobile Anwendung enthält einen exportierten Dienst.

Standardmäßig werden Android-Dienste nicht exportiert und können nicht von anderen Anwendungen aufgerufen werden. Wenn in der Android Manifest-Datei ein Absichtsfilter definiert ist, wird dieser standardmäßig exportiert. Besondere Aufmerksamkeit sollte den exportierten Diensten geschenkt werden, da sie ohne die speziellen Berechtigungen von anderen Anwendungen, einschließlich schädlicher, verwendet werden können.

Die mobile Anwendung enthält einen exportierten Dienst.

Standardmäßig werden Android-Dienste nicht exportiert und können nicht von anderen Anwendungen aufgerufen werden. Wenn in der Android Manifest-Datei ein Absichtsfilter definiert ist, wird dieser standardmäßig exportiert. Besondere Aufmerksamkeit sollte den exportierten Diensten geschenkt werden, da sie ohne die speziellen Berechtigungen von anderen Anwendungen, einschließlich schädlicher, verwendet werden können.

Beschreibung:

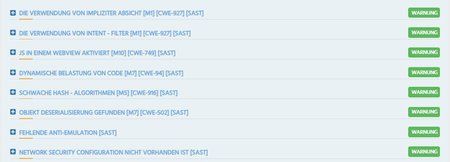

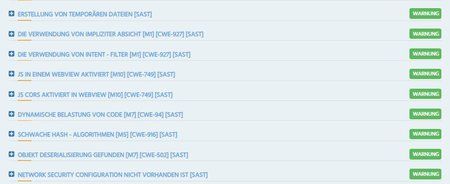

Die mobile Anwendung verwendet schwache Hash-Algorithmen. Schwache Hashing-Algorithmen (z. B. MD2, MD4, MD5 oder SHA-1) können anfällig für Kollisionen und andere Sicherheitslücken sein und sollten nicht verwendet werden, wenn zuverlässiges Hashing von Daten erforderlich ist.

Die mobile Anwendung verwendet schwache Hash-Algorithmen. Schwache Hashing-Algorithmen (z. B. MD2, MD4, MD5 oder SHA-1) können anfällig für Kollisionen und andere Sicherheitslücken sein und sollten nicht verwendet werden, wenn zuverlässiges Hashing von Daten erforderlich ist.

Beschreibung:

Die mobile Anwendung hat JavaScript in WebView aktiviert. Standardmäßig ist JavaScript in WebView deaktiviert. Wenn diese Option aktiviert ist, kann dies verschiedene JS-bezogene Sicherheitsprobleme mit sich bringen, z. B. Cross-Site Scripting-Angriffe (XSS).

Die mobile Anwendung hat JavaScript in WebView aktiviert. Standardmäßig ist JavaScript in WebView deaktiviert. Wenn diese Option aktiviert ist, kann dies verschiedene JS-bezogene Sicherheitsprobleme mit sich bringen, z. B. Cross-Site Scripting-Angriffe (XSS).

Beschreibung:

Die mobile Anwendung erstellt temporäre Dateien. Obwohl Cache-Dateien normalerweise standardmäßig privat sind, wird empfohlen, sicherzustellen, dass temporäre Dateien sicher gelöscht werden, wenn sie von der Anwendung nicht mehr benötigt werden.

Die mobile Anwendung erstellt temporäre Dateien. Obwohl Cache-Dateien normalerweise standardmäßig privat sind, wird empfohlen, sicherzustellen, dass temporäre Dateien sicher gelöscht werden, wenn sie von der Anwendung nicht mehr benötigt werden.

Beschreibung:

Deserialisierung von Objekten, die für eine nicht vertrauenswürdige Ressource (z. B. vom Benutzer eingegebene Eingabe oder externer Speicher) durchgeführt wird, kann gefährlich sein, wenn die Daten für die Deserialisierung von einem Angreifer manipuliert werden.

Deserialisierung von Objekten, die für eine nicht vertrauenswürdige Ressource (z. B. vom Benutzer eingegebene Eingabe oder externer Speicher) durchgeführt wird, kann gefährlich sein, wenn die Daten für die Deserialisierung von einem Angreifer manipuliert werden.

Beschreibung:

Die mobile Anwendung verwendet eine implizite Absicht, die unter bestimmten Bedingungen unsicher sein kann.

Mit Intents können mobile Anwendungen miteinander kommunizieren, indem sie verschiedene Aktionen ausführen, für die sie besser geeignet sind. Eine implizite Absicht gibt jedoch nicht an, an welche bestimmte Anwendung eine Anforderung zum Ausführen einer Aktion gesendet wird. Wenn eine schädliche Anwendung auf dem Gerät des Opfers installiert ist, kann sie auch die implizite Absicht erhalten, darauf reagieren und stattdessen eine Aktion ausführen.

Die mobile Anwendung verwendet eine implizite Absicht, die unter bestimmten Bedingungen unsicher sein kann.

Mit Intents können mobile Anwendungen miteinander kommunizieren, indem sie verschiedene Aktionen ausführen, für die sie besser geeignet sind. Eine implizite Absicht gibt jedoch nicht an, an welche bestimmte Anwendung eine Anforderung zum Ausführen einer Aktion gesendet wird. Wenn eine schädliche Anwendung auf dem Gerät des Opfers installiert ist, kann sie auch die implizite Absicht erhalten, darauf reagieren und stattdessen eine Aktion ausführen.

Beschreibung:

Laden einer Remote-URL kann in WebView gefährlich sein. Überprüfen Sie die Interaktionen mit WebView und stellen Sie die Vertrauenswürdigkeit, Integrität und Zuverlässigkeit der in der mobilen Anwendung verwendeten URLs von Drittanbietern sicher.

Laden einer Remote-URL kann in WebView gefährlich sein. Überprüfen Sie die Interaktionen mit WebView und stellen Sie die Vertrauenswürdigkeit, Integrität und Zuverlässigkeit der in der mobilen Anwendung verwendeten URLs von Drittanbietern sicher.

Beschreibung:

Die mobile Anwendung verwendet das dynamische Laden von ausführbarem Code. Unter bestimmten Umständen kann das dynamische Laden von Code gefährlich sein. Befindet sich der Code beispielsweise auf einem externen Speicher (z. B. einer SD-Karte), kann dies zu einer Sicherheitsanfälligkeit bei der Code-Injektion führen, wenn der externe Speicher weltweit lesbar und / oder beschreibbar ist und ein Angreifer darauf zugreifen kann.

Die mobile Anwendung verwendet das dynamische Laden von ausführbarem Code. Unter bestimmten Umständen kann das dynamische Laden von Code gefährlich sein. Befindet sich der Code beispielsweise auf einem externen Speicher (z. B. einer SD-Karte), kann dies zu einer Sicherheitsanfälligkeit bei der Code-Injektion führen, wenn der externe Speicher weltweit lesbar und / oder beschreibbar ist und ein Angreifer darauf zugreifen kann.

Beschreibung:

Die mobile Anwendung verwendet keine Netzwerks Sicherheitskonfiguration, um festzulegen, welche Zertifikate und Zertifizierungsstellen (CA) für verschiedene Umgebungen (z. B. Entwicklung, Test und Produktion) verwendet werden können. Mit der Network Security-Konfiguration für Android können Anwendungsentwickler ihre Netzwerksicherheitseinstellungen in einer sicheren, deklarativen Konfigurationsdatei anpassen, ohne den Anwendungscode zu ändern.

Die mobile Anwendung verwendet keine Netzwerks Sicherheitskonfiguration, um festzulegen, welche Zertifikate und Zertifizierungsstellen (CA) für verschiedene Umgebungen (z. B. Entwicklung, Test und Produktion) verwendet werden können. Mit der Network Security-Konfiguration für Android können Anwendungsentwickler ihre Netzwerksicherheitseinstellungen in einer sicheren, deklarativen Konfigurationsdatei anpassen, ohne den Anwendungscode zu ändern.

Beschreibung:

Die mobile Anwendung verwendet einen Intent-Filter, der ein schwerwiegendes Sicherheitsrisiko darstellen kann, wenn er nicht ordnungsgemäß implementiert und gefiltert wird.

Entwickler sollten sich aus Sicherheitsgründen nicht nur auf Vorsatzfilter verlassen, da sie die expliziten Absichten nicht einschränken. Intent-Filter sind in der Android-Manifest-Datei definiert. Entwickler können auswählen, welche Art von Intents ihre Anwendungskomponenten erhalten und verarbeiten sollen.

Die mobile Anwendung verwendet einen Intent-Filter, der ein schwerwiegendes Sicherheitsrisiko darstellen kann, wenn er nicht ordnungsgemäß implementiert und gefiltert wird.

Entwickler sollten sich aus Sicherheitsgründen nicht nur auf Vorsatzfilter verlassen, da sie die expliziten Absichten nicht einschränken. Intent-Filter sind in der Android-Manifest-Datei definiert. Entwickler können auswählen, welche Art von Intents ihre Anwendungskomponenten erhalten und verarbeiten sollen.

Wenn ihr euch schon ein wenig "abgesichert" habt und euer Androide zumindest Software und Sicherheits Patch seitig auf dem neuesten Stand ist, sollte euch nur "Medium" und "High Risk" wirklich interessieren.

Seid ihr auf Nougat oder gar darunter und eure Sicherheitspatches entsprechend veraltet, solltet ihr euch eventuell schon ab "Low Risk" Gedanken machen.

Bei einer Viren oder Malware Warnung sollte man zumindest größere Vorsicht walten lassen, bis geklärt ist ob die Bedrohung auch kein Fehlalarm ist. Dev´s oder Google antworten da in der Regel relativ schnell.

Wer sein Handy für Online Banking und Online Einkäufe oder gar Geschäftlich usw nutzt, sollte sowieso entsprechend Vorsicht walten lassen, aber das wisst ihr ja alle bestimmt schon

Zu erst wird jeweils die aktuelle deutsche monatliche Download Top 10 getestet, anschließend App Neuerscheinungen und dann wichtige App Updates.

Mehr Information zu einzelnen Apps oder Apps die ihr checken lassen wollt und die nicht hier dabei sind, wie gesagt auf Wunsch.

Natürlich dürft ihr hier auch gerne selber die Ergebnisse eurer Untersuchungen Posten, welches sind eure "Lieblings Apps" und wie sicher sind sie?

Die ersten Tests sind gleich fertig....

LG

Sunny

Ein herzliches Dankeschön an die Jungs von Android Apk Analysis

Und nicht zu vergessen cRyPtHoN™ INFOSEC

Zuletzt bearbeitet: