Sunny

Gesperrt

- 34.420

cRyPtHoN™ INFOSEC_DE Android Security und Nachrichten

Willkommen beim ersten Deutschen offiziellen cRyPtHoN™ INFOSEC_DE Android Security und Nachrichten Thread exclusiv hier auf Android-Hilfe.

Neueste Nachrichten von INFOSEC.

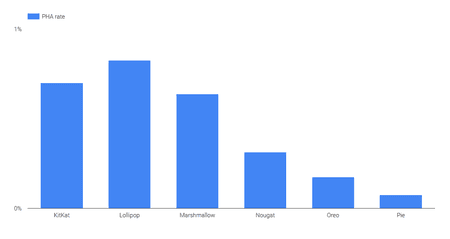

1. Neueste Android Sicherheitslücken aufgedeckt.

2. Aktuelle Patches, wann kommen sie und was bringen sie mit.

3. Aktuelle Gefahren für die Android Privatsphäre.

4. Malware, Malvertising und allgemeine Bedrohungen für Android Nutzer.

5. Aktuelle und Android bezogene InfoSec Nachrichten.

Euch liegt euer Androide am Herzen und ihr wollt immer auf dem neuesten Stand sein?

Dann seid ihr hier in diesem Thread genau richtig!!

Alle Artikel mit Link zum Original Beitrag im Netz und natürlich extra für euch und exclusiv hier für AH ins deutsche übersetzt.

(Ich hoffe ihr verzeiht mir ab und zu den ein oder anderen Fehler in der Übersetzung

Vielen Dank an die Jungs von cRyPtHoN™ INFOSEC und allem was dazugehört, ihr seid klasse!!

cRyPtHoN™ INFOSEC_DE gibt es natürlich auch auf Telegram (Deutsch)

Die ersten Berichte warten schon, gleich geht´s los, viel Spaß beim lesen

LG

Sunny

Zuletzt bearbeitet:

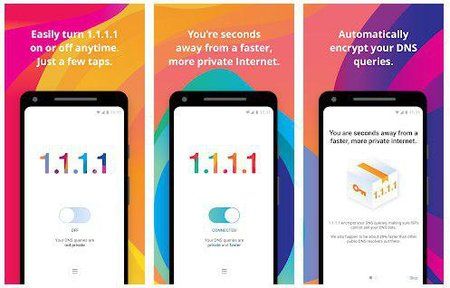

Protection - ad.porn.malware blocking.

Protection - ad.porn.malware blocking.

Wie erfolgt der Austausch von SIM-Karten?

Wie erfolgt der Austausch von SIM-Karten?