Pizzapeter

Erfahrenes Mitglied

- 39

Ja, das klingt gut, werd ich ausprobieren. Bleibt noch das andere Problem, aber eins nach dem anderen... Werde berichten

Folge dem Video um zu sehen, wie unsere Website als Web-App auf dem Startbildschirm installiert werden kann.

Anmerkung: this_feature_currently_requires_accessing_site_using_safari

hab mit der Suche noch ein Post von ooo gefunden: Start Datenleck Fix aus, Regeln löschen, Firewall deaktivieren, erst dann deinstallieren... Regeln löschen ging nicht, hab noch den GeräteAdmin entfernt, dann ging es. Danke auch unserem Themastarter.

hab mit der Suche noch ein Post von ooo gefunden: Start Datenleck Fix aus, Regeln löschen, Firewall deaktivieren, erst dann deinstallieren... Regeln löschen ging nicht, hab noch den GeräteAdmin entfernt, dann ging es. Danke auch unserem Themastarter.  Und ob ich updaten kann mit F droid... Hab die neuste Version. Problem 2 hat sich erstmal erledigt, da ich noch kein neues Script eingefügt habe, so werd ich das erst testen.

Und ob ich updaten kann mit F droid... Hab die neuste Version. Problem 2 hat sich erstmal erledigt, da ich noch kein neues Script eingefügt habe, so werd ich das erst testen.##

## iptables.sh

## AFWall+ additional firewall rules

## Mike Kuketz

## www.kuketz-blog.de

## Changes: 25.08.2014

##

IPTABLES=/system/bin/iptables

IP6TABLES=/system/bin/ip6tables

# All 'afwall' chains/rules gets flushed automatically, before the custom script is executed

# Flush/Purge all rules expect OUTPUT (quits with error)

$IPTABLES -F INPUT

$IPTABLES -F FORWARD

$IPTABLES -t nat -F

$IPTABLES -t mangle -F

$IP6TABLES -F INPUT

$IP6TABLES -F FORWARD

$IP6TABLES -t nat -F

$IP6TABLES -t mangle -F

# Flush/Purge all chains

$IPTABLES -X

$IPTABLES -t nat -X

$IPTABLES -t mangle -X

$IP6TABLES -X

$IP6TABLES -t nat -X

$IP6TABLES -t mangle -X

# Deny IPv6 connections

$IP6TABLES -P INPUT DROP

$IP6TABLES -P FORWARD DROP

$IP6TABLES -P OUTPUT DROP#

# /data/local/afwall/afwall-start-script

#

IPTABLES=/system/bin/iptables

IP6TABLES=/system/bin/ip6tables

# Flush/Purge INPUT rules (All 'afwall' chains/rules gets flushed automatically, before the custom script is executed)

$IPTABLES -F INPUT

# Flush/Purge all chain

$IPTABLES -X

$IPTABLES -t nat -X

$IPTABLES -t mangle -X

#$IP6TABLES -X

#$IP6TABLES -t nat -X

#$IP6TABLES -t mangle -X

# Deny IPv6 connections

#$IP6TABLES -P INPUT DROP

#$IP6TABLES -P OUTPUT DROP#!/system/bin/sh

# Blacklist by 4non - January 2016

# denies all connections to big snifflers

# some rules taken from: github.com/ukanth/afwall/wiki/CustomScripts

# android-path: /system/su.d/ (SuperSu-Boot-Script)

####################################################

IPTABLES=/system/bin/iptables

IP6TABLES=/system/bin/ip6tables

# Wait until Startup-Leakage-Script finishes

$IPTABLES -A OUTPUT --wait

$IPTABLES -A INPUT --wait

$IPTABLES -A FORWARD --wait

$IP6TABLES -A OUTPUT --wait

$IP6TABLES -A INPUT --wait

$IP6TABLES -A FORWARD --wait

# Reset all Iptable rules

$IPTABLES -F

$IPTABLES -X

$IPTABLES -t nat -F

$IPTABLES -t nat -X

$IPTABLES -t mangle -F

$IPTABLES -t mangle -X

$IPTABLES -t raw -F

$IPTABLES -t raw -X

$IPTABLES -t security -F

$IPTABLES -t security -X

$IP6TABLES -F

$IP6TABLES -X

$IP6TABLES -t nat -F

$IP6TABLES -t nat -X

$IP6TABLES -t mangle -F

$IP6TABLES -t mangle -X

$IP6TABLES -t raw -F

$IP6TABLES -t raw -X

$IP6TABLES -t security -F

$IP6TABLES -t security -X

# Deny IPv6 connections

$IP6TABLES -P OUTPUT DROP

$IP6TABLES -P INPUT DROP

$IP6TABLES -P FORWARD DROP

...inspiriert durch dieses (AFWall+) Forum und der damit verbundenen Unerstützung (insbesondere durch ooo) ist die Firewall im aktiven Einsatz. Vielen Dank für deine/eure Aktivitäten.

...inspiriert durch dieses (AFWall+) Forum und der damit verbundenen Unerstützung (insbesondere durch ooo) ist die Firewall im aktiven Einsatz. Vielen Dank für deine/eure Aktivitäten.Siehe Screenshot (konkurrierende Prozesse; "-w" versucht das zu umgehen, s. a. "man iptables" Terminal > Linux box)NNW schrieb:1. Was ist die "-w option" und welche App zickt rum?

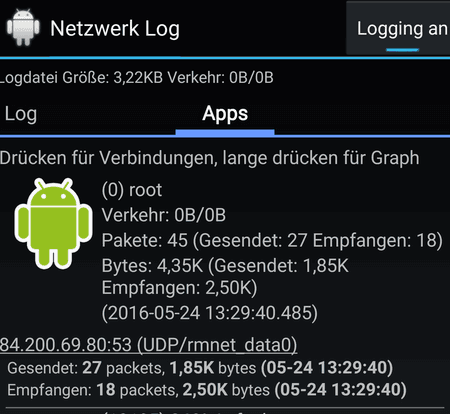

Abgesehen von freigegebenen Anwendungen (Browser etc.), gibt es ja Apps, die während der Startphase bereits ausgeführt werden, ohne dass sie explizit vom Anwender gestartet werden (im Vordergrund). - Auch Linux-Prozesse und andere Hintergrundprozesse können das verursachen.NNW schrieb:2. Warum gegen 45 Pakete an den DNS-Server, obwohl "mein" Browser nocht nicht aktiv/zugelassen war.

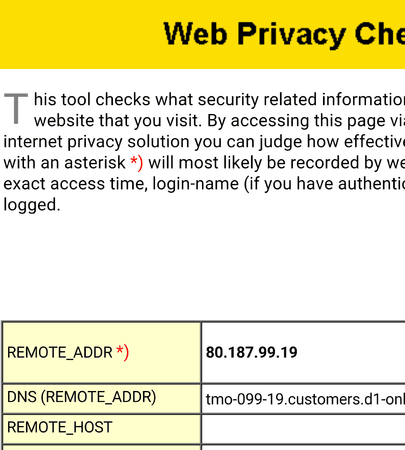

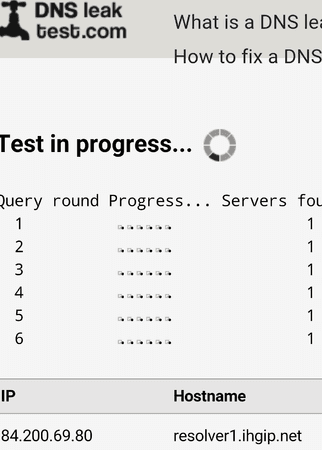

Das kann z. B. daran liegen, dass eine App/ein Prozess eigene DNS-Server (die IPs direkt) benutzt oder (extern) umgeleitet wird, oder daran, dass wechselnd verschiedene Schnittstellen benutzt werden (diverse Mobilfunkprovider/diverse W-LANs). - Remote_ADDR ist (auf der Web Site) die IP Adresse deines Phones (bzw. deines Routers), wie sie der Web Server des Anbieters sieht.NNW schrieb:3. Wodurch/Warum entstehen unterschiedliche Informationen beim DNS-Check (Remote_ADDR; resolver)?

Bei AFWall+ Firewall nein (es gibt dort im Log keine Einstellung für das Zeitfenster und keine Zeitstempel). - Wenn du allerdings die App Netzwerk Log meinst, dann geht das in den Einstellungen der App.NNW schrieb:4. Kann der zeitliche Darstellungsintervall des Firewall-Protokolls verändert/verlängert werden?

Abgesehen von freigegebenen Anwendungen (Browser etc.), gibt es ja Apps, die während der Startphase bereits ausgeführt werden, ohne dass sie explizit vom Anwender gestartet werden (im Vordergrund). - Auch Linux-Prozesse und andere Hintergrundprozesse können das verursachen.

Das ist ein komplett anderes und komplexes Thema. - Prinzipiell geht bei korrekt eingerichteter Firewall nichts nach draußen (auch nicht beim Start des Phones).NNW schrieb:Wie und mit welchen Maßnahmen können diese Hintergrundprozesse in der Starthase verringert werden?

IPTABLES=/system/bin/iptables

APT_UID=104

$IPTABLES -A afwall-wifi -m owner --uid-owner $APT_UID -j ACCEPT || exit