Kekser

Mitglied

- 2.540

Unter dem Namen Ghost Control, kurz GhostCtrl, verbirgt sich eine Malware für Android OS. Die Backdoor-Malware kann ohne Wissen des Nutzers auf Mikrofon und Kameras des Smartphones zugreifen und Informationen an Dritte verschicken.

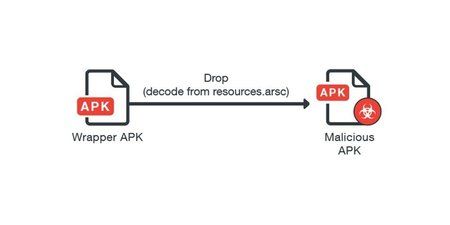

Gegenwärtig sind unterschiedliche Varianten von GhostCtrl im Umlauf. Die neueste kann sowohl Informationen vom Smartphone stehlen, als auch auf Gerätefunktionen zugreifen. Sie tarnt sich unter den Namen beliebter Apps. Nach Installation der App wird der Nutzer dazu aufgefordert, die eigentliche Malware zu installieren. Die Aufforderung zur Installation lässt sich nicht ausblenden, das Aufploppen der Nachricht endet erst, wenn die Installation genehmigt wurde.

Im Zuge dessen erlangt GhostCtrl die Kontrolle über das infizierte Gerät: Der Schädling kann Dateien herunterladen, Nachrichten versenden, Passwörter ändern und auf alle gespeicherten Dateien zugreifen, heimlich Sound- und Videos aufnehmen und vieles mehr. GhostCtrl wird hierbei präzise von Außen gesteuert, die Malware geht nicht zufällig vor, sondern führt übermittelte Befehle aus.

Die Schadsoftware basiert auf dem Remote Access Trojaner OmniRAT, der schon mehrere Jahre umherschleicht. OmniRAT ist flexibel, wenn es um die Auswahl seiner Opfer angeht und kann sowohl Android, als auch Windows oder Linux-Systeme befallen. Aufgespürt wurde diese neue Variante von Trend Micro, einem japanischen Dienstleister für Netzwerksicherheit. Dieser warnt vor der Malware und stuft sie als besonders gefährlich ein. Wer vermeiden möchte Opfer von GhostCtrl zu werden, sollte darauf achten, von wo er Apps installiert - so tarnt sich die Malware beispielsweise als Whatsapp oder Pokémon GO.

Diskussion zum Beitrag

(im Forum "Android Sicherheit - AntiVirus, Firewalls, Datenschutz, Verschlüsselung")

Weitere Beiträge auf Android-Hilfe.de

Bundesamt warnt vor Banking-Trojaner „Marcher“

Sicherheitsrisiko beim OnePlus 5: Neustart statt Notruf

Android OS Verteilung: Nougat knackt die 10%-Marke

[newsquelle]http://www.zdnet.de/88304877/ghostctrl-android-backdoor-zeichnet-heimlich-audio-und-video-auf/?inf_by=596e0a00671db8a93e8b469c[/newsquelle] [newsquelle]http://www.trendmicro.de/[newsquelle[/newsquelle]

Gegenwärtig sind unterschiedliche Varianten von GhostCtrl im Umlauf. Die neueste kann sowohl Informationen vom Smartphone stehlen, als auch auf Gerätefunktionen zugreifen. Sie tarnt sich unter den Namen beliebter Apps. Nach Installation der App wird der Nutzer dazu aufgefordert, die eigentliche Malware zu installieren. Die Aufforderung zur Installation lässt sich nicht ausblenden, das Aufploppen der Nachricht endet erst, wenn die Installation genehmigt wurde.

Im Zuge dessen erlangt GhostCtrl die Kontrolle über das infizierte Gerät: Der Schädling kann Dateien herunterladen, Nachrichten versenden, Passwörter ändern und auf alle gespeicherten Dateien zugreifen, heimlich Sound- und Videos aufnehmen und vieles mehr. GhostCtrl wird hierbei präzise von Außen gesteuert, die Malware geht nicht zufällig vor, sondern führt übermittelte Befehle aus.

Die Schadsoftware basiert auf dem Remote Access Trojaner OmniRAT, der schon mehrere Jahre umherschleicht. OmniRAT ist flexibel, wenn es um die Auswahl seiner Opfer angeht und kann sowohl Android, als auch Windows oder Linux-Systeme befallen. Aufgespürt wurde diese neue Variante von Trend Micro, einem japanischen Dienstleister für Netzwerksicherheit. Dieser warnt vor der Malware und stuft sie als besonders gefährlich ein. Wer vermeiden möchte Opfer von GhostCtrl zu werden, sollte darauf achten, von wo er Apps installiert - so tarnt sich die Malware beispielsweise als Whatsapp oder Pokémon GO.

Diskussion zum Beitrag

(im Forum "Android Sicherheit - AntiVirus, Firewalls, Datenschutz, Verschlüsselung")

Weitere Beiträge auf Android-Hilfe.de

Bundesamt warnt vor Banking-Trojaner „Marcher“

Sicherheitsrisiko beim OnePlus 5: Neustart statt Notruf

Android OS Verteilung: Nougat knackt die 10%-Marke

[newsquelle]http://www.zdnet.de/88304877/ghostctrl-android-backdoor-zeichnet-heimlich-audio-und-video-auf/?inf_by=596e0a00671db8a93e8b469c[/newsquelle] [newsquelle]http://www.trendmicro.de/[newsquelle[/newsquelle]