Lion13

Ehrenmitglied

- 5.263

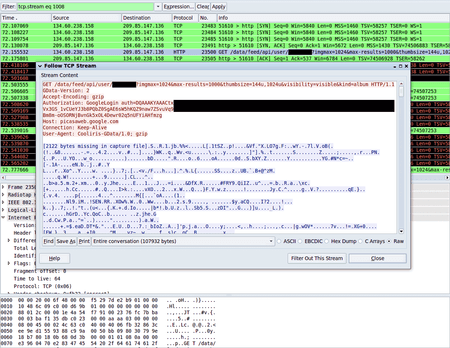

An der Universität Ulm haben Forscher eine Sicherheitslücke in den Android-Versionen vor 2.3.4 (Gingerbread) und 3.0 (Honeycomb) entdeckt, die immerhin etwa 90 Prozent aller derzeit verwendeten Geräte betrifft. Bei Zugriffen auf diverse Apps wie Google Kalender, Google Kontakte oder auch Picasa sind deren Daten weitgehend von außen einsehbar, wenn der Besitzer sich unter bestimmten Umständen in ein offenes, d.h. unverschlüsseltes WLAN einloggt - nicht ungewöhnlich bei öffentlichen Hotspots, z.B. in Flughäfen oder Fastfood-Ketten wie McDonalds. Ursache ist ein sog. "Authentifizierungs Token", welches die genannten Anwendungen bei der Anmeldung an Googles Server im Klartext senden; eigentlich ist dies schon seit jeher möglich, neu ist aber, daß mit Hilfe der Android-APIs auch Zugriffe auf die Daten "im Kontext des Benutzers" (also mit seiner Anmeldung) möglich sind.

Ein mögliches Szenario: Ein potentieller Angreifer startet ein offenes WLAN mit häufig verwendetem Namen; hat sich ein Benutzer schon einmal an einem WLAN gleichen Namens angemeldet, würde sich das Android-Gerät auch mit dem neuen Netzwerk automatisch verbinden - und bei der Synchronisierung mit den Google-Servern ließen sich die übertragenen Daten problemlos mitlesen. Seit der Android-Version 2.3.4 sowie auch 3.0 hat Google die Zugriffe auf HTTPS umgestellt, also verschlüsselt - zumindest beim Kalender sowie den Kontakten, nicht jedoch bei der Picasa-App, da diese von einem externen Dienstleister stammt. Erwähnenswert ist auch, daß nicht nur Android-Apps von der Sicherheitslücke betroffen sind, sondern auch PC-Programme wie der kostenlose Mail-Client Thunderbird, wenn das entsprechende Plugin für die Synchronisierung mit dem Google Kalender nicht entsprechend konfiguriert ist. Laut eigenen Angaben prüft Google derzeit das Datenleck, eine offizielle Stellungnahme gibt es aber bislang nicht, ebenso wenige Informationen gibt es darüber, ob es auch abseits eines Updates auf Android 2.3.4 ein außerplanmäßiges Update zum Schließen der Lücke geben wird.

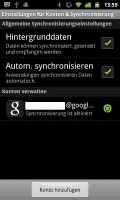

Die Ulmer Forscher haben einige Empfehlungen veröffentlicht (s. Quellenlink unten), wie das Problem aus Sicht der Beteiligten gelöst werden kann. App-Entwickler sollten möglichst schnell eine Umstellung des ClientLogin auf HTTPS vornehmen; Google könnte beispielsweise die "Lebensdauer" des Token drastisch reduzieren, auch könnte man das automatische Login in bekannte WLAN-Netze auf solche beschränkt werden, die gesichert sind. Aus Sicht der Benutzer wird ein möglichst schnelles Update auf Android-Version 2.3.4 oder höher empfohlen, was leider nur mit Hilfe aller beteiligten Hersteller und Provider gelingen kann. Ist man in ungeschützten WLANs eingeloggt, sollte die automatische Synchronisation in den Einstellungen deaktiviert werden; das automatische Einloggen in bekannte offene Netze sollte verhindert werden (längeres Drücken auf den Namen des WLAN). Allgemein sollten wohl derzeit offene Netzwerke bei Benutzung der betroffenen Apps gemieden werden. Davon abgesehen sollte der gesunde Menschenverstand uns eigentlich sagen, daß man in einem offenen WLAN generell etwas vorsichtiger sein sollte, vor allem in bezug auf das Synchronisieren von Diensten und das Nutzen von Apps wie beispielsweise Online-Banking...

Diskussion zum Beitrag

Weitere Beiträge auf Android-Hilfe.de

https://www.android-hilfe.de/forum/...der-geo-daten.97771.html?highlight=Sicherheit

https://www.android-hilfe.de/forum/...en-ein-risiko.77544.html?highlight=Sicherheit

https://www.android-hilfe.de/forum/...te-verfuegbar.95882.html?highlight=Sicherheit

Quellen: heise.de, Spiegel Online, Universität Ulm

Ein mögliches Szenario: Ein potentieller Angreifer startet ein offenes WLAN mit häufig verwendetem Namen; hat sich ein Benutzer schon einmal an einem WLAN gleichen Namens angemeldet, würde sich das Android-Gerät auch mit dem neuen Netzwerk automatisch verbinden - und bei der Synchronisierung mit den Google-Servern ließen sich die übertragenen Daten problemlos mitlesen. Seit der Android-Version 2.3.4 sowie auch 3.0 hat Google die Zugriffe auf HTTPS umgestellt, also verschlüsselt - zumindest beim Kalender sowie den Kontakten, nicht jedoch bei der Picasa-App, da diese von einem externen Dienstleister stammt. Erwähnenswert ist auch, daß nicht nur Android-Apps von der Sicherheitslücke betroffen sind, sondern auch PC-Programme wie der kostenlose Mail-Client Thunderbird, wenn das entsprechende Plugin für die Synchronisierung mit dem Google Kalender nicht entsprechend konfiguriert ist. Laut eigenen Angaben prüft Google derzeit das Datenleck, eine offizielle Stellungnahme gibt es aber bislang nicht, ebenso wenige Informationen gibt es darüber, ob es auch abseits eines Updates auf Android 2.3.4 ein außerplanmäßiges Update zum Schließen der Lücke geben wird.

Die Ulmer Forscher haben einige Empfehlungen veröffentlicht (s. Quellenlink unten), wie das Problem aus Sicht der Beteiligten gelöst werden kann. App-Entwickler sollten möglichst schnell eine Umstellung des ClientLogin auf HTTPS vornehmen; Google könnte beispielsweise die "Lebensdauer" des Token drastisch reduzieren, auch könnte man das automatische Login in bekannte WLAN-Netze auf solche beschränkt werden, die gesichert sind. Aus Sicht der Benutzer wird ein möglichst schnelles Update auf Android-Version 2.3.4 oder höher empfohlen, was leider nur mit Hilfe aller beteiligten Hersteller und Provider gelingen kann. Ist man in ungeschützten WLANs eingeloggt, sollte die automatische Synchronisation in den Einstellungen deaktiviert werden; das automatische Einloggen in bekannte offene Netze sollte verhindert werden (längeres Drücken auf den Namen des WLAN). Allgemein sollten wohl derzeit offene Netzwerke bei Benutzung der betroffenen Apps gemieden werden. Davon abgesehen sollte der gesunde Menschenverstand uns eigentlich sagen, daß man in einem offenen WLAN generell etwas vorsichtiger sein sollte, vor allem in bezug auf das Synchronisieren von Diensten und das Nutzen von Apps wie beispielsweise Online-Banking...

Diskussion zum Beitrag

Weitere Beiträge auf Android-Hilfe.de

https://www.android-hilfe.de/forum/...der-geo-daten.97771.html?highlight=Sicherheit

https://www.android-hilfe.de/forum/...en-ein-risiko.77544.html?highlight=Sicherheit

https://www.android-hilfe.de/forum/...te-verfuegbar.95882.html?highlight=Sicherheit

Quellen: heise.de, Spiegel Online, Universität Ulm